自動車のIoT化、自動運転等の高機能化を実現するうえで、サイバー攻撃への対策は欠かせないものとなっています。このような背景の中、2021年1月22日に国連規則として「UN-R155(※1)」と「UN-R156(※2)」が発効されると同時に、日本では他国に先駆けて施行開始となりました。

(※1)UN-R155:車両のサイバーセキュリティ及びサイバーセキュリティ管理システム(CSMS)

(※2)UN-R156:車両のソフトウェアアップデート及びソフトウェアアップデート管理システム(SUMS)

型式認証へのサイバーセキュリティ(CS)法規の適用は初めてのことであり、また今回の法規では初めてプロセスに対しての要件が制定されています。自動車メーカやサプライヤは、現在進行形でCS法規への対応を行っている状況です。

本ブログ連載は「法規施行が変える自動車のサイバーセキュリティ」と題して全5回にわたり、法規対応を含め、自動車業界におけるセキュアな製品の開発や市場投入後の製品セキュリティ維持に向けた取り組みについての解説、及び当社の知見をご紹介いたします。

第1回目の本投稿では、プロセス構築の勘所を中心にCS法規のプロセス要求の概観とその必要性をご紹介します。

サイバーセキュリティ(CS)法規の審査は2段階

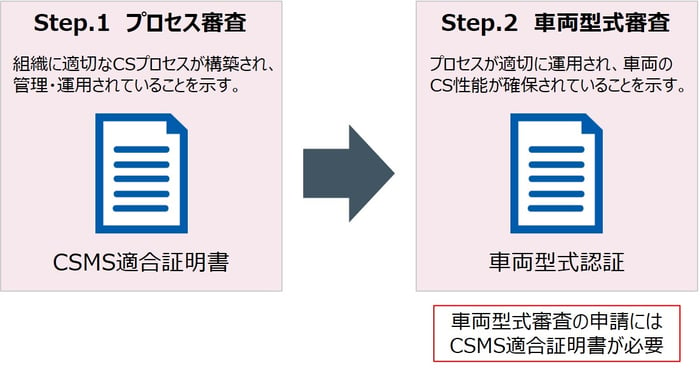

CS法規であるUN-R155がこれまでの型式認証に関わる法規と異なる点は、型式審査の前段階として、車両を製造する組織が適切なプロセスを持つことを示すためのCSMS適合証明が必要となることです。

図1:CS法規の型式審査の流れ

従来の走行性能や制動装置、灯火器の技術基準では、定められた外部環境下で、温度・力・明るさなどの物理的に計測可能な判定基準が設定されているため、試験結果の数値によって明確に基準の適合可否を判断することができました。

しかしながら、CSで考慮する新たな攻撃手法や脆弱性などは、物理的に計測不可かつ変化する外部環境に対しての性能であるため、性能及び判定基準の全てを数値化することは極めて難しいと考えられています。そのため、十分なCS性能があることを証明するためには、適切と認められたプロセスを経て設計・開発された製品であることを示す証拠(設計文書)を積み上げていくことが要求されます。

従って、CS法規対応のためには車両CSプロセスを構築する必要がありますが、プロセス導入・運用に馴染みのある自動車業界にとっては、CS特有のポイントさえ抑えれば、CSプロセス構築は決して困難な取り組みではない、と考えています。

自動車業界にはプロセスが根付いている

自動車業界では複雑化・高機能化する自動車の品質を保証するため、品質マネジメントシステム(QMS)を用いて品質を保証してきた経緯があります。1990年代から国内外の車両メーカあるいは業界団体が独自に要求事項を策定し、その後、国際規格をベースに共通化した自動車業界向けのQMSが開発され、取り入れられてきました。特に車載電子機器の機能は物理動作に見えない項目も多くあるため、設計品質はプロセスで保証するという考えから、プロセスに従った製品設計・開発が行われて定着しています。

従って、自動車業界はプロセス構築という側面においては、組織体制の編成や規定の策定、規定文書や作業手順書の整理、プロセス運用教育、サプライチェーン管理等の必要な取り組みを行ってきた経験が既にあります。車両CSプロセス構築でも共通する部分は多いため、自動車業界のノウハウが活用できると考えています。

では、車両CSプロセス構築で抑えるべきポイントはどこでしょうか。次節でUN-R155で要求されるプロセスの概観とその中で勘所となるポイントをご説明します。

自動車のサイバーセキュリティ管理システム「UN-R155」で要求されるプロセス

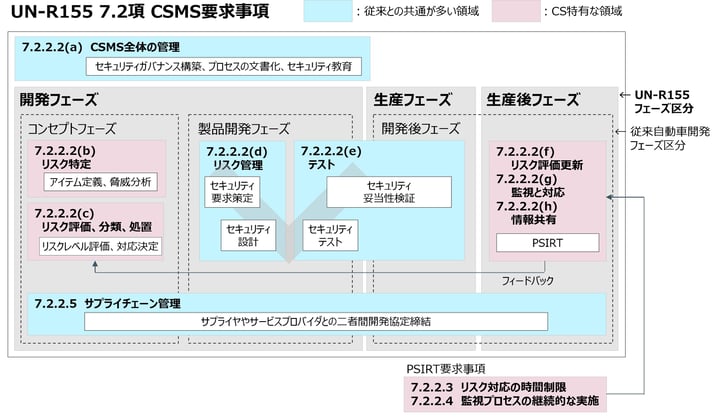

UN-R155では7.2項にCSMSの要求事項が記載されおり、7.2.2.2(a)~(h)に記載されたプロセスを組織のCSMSに含めることが求められます。それら要求されるプロセスを従来の自動車開発V字プロセスに当てはめたものが 図2です。UN-R155では開発フェーズ、生産フェーズ、生産後フェーズというフェーズ区分をしていますが、図2には従来の自動車開発のフェーズ区分も併記しています。

従来プロセスが活用しやすい部分

要求プロセスのうち、7.2.2.2(a) CSMS全体の管理、7.2.2.2(d)・(e) 要求策定から設計、テスト、妥当性検証までのV字開発部分、7.2.2.5 サプライチェーン管理については従来の品質管理や機能安全開発と共通する部分であり、従来の自動車開発プロセスのノウハウを活用することができると考えます。

CS特有の部分

CSでは外部環境が常に変化するという特性から、CS要求事項(CSゴール、CSコンセプト)策定のためにリスクアセスメントを実施し、さらに製品が市場に出回った後も製品に関わる脆弱性のモニタリング及び問題発生時の対応を行う必要があります。これらはCS特有のプロセス及び手法を用いることになるため、プロセス構築の際の勘所となると考えます。

図2:UN-R155で要求されるプロセス

サイバーセキュリティ(CS)特有のプロセス

リスクアセスメント

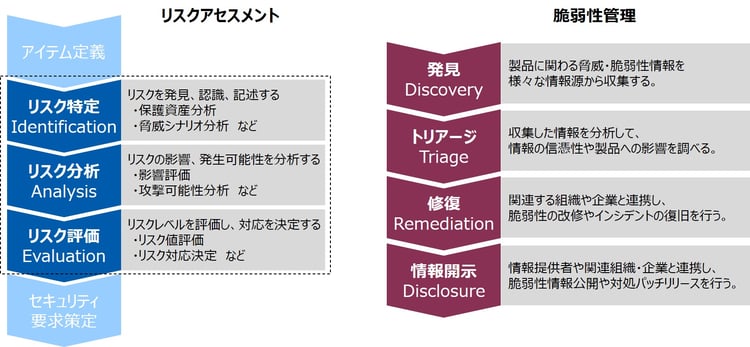

リスクマネジメントにおいて、リスクアセスメントとは①リスク特定、②リスク分析、③リスク評価の一連の流れのことを指します(図3 左側)。①リスク特定で保護資産(機能)に損害を与える要因を洗い出し、リスクを発見、認識、記述し、②リスク分析で損害が発生した場合に関係者や組織の事業に与える影響度、及び損害が発生する可能性や頻度を分析し、③リスク評価で②の影響度と発生可能性・頻度からリスクレベルを決定し、リスクレベルに応じた対策を決定します。

CSではリスクについて、「保護資産(機能)に損害を与える原因(『脅威』)とシステムの弱点(『脆弱性』)が組み合わさった場合に、損害を受ける可能性(『リスク』)が発生する」と定義するため、脅威と脆弱性の分析を行い、リスクを評価する、CS特有のリスクアセスメント手法を取り入れる必要があります。UN-R155では7.2.2.2(b)~7.2.2.2(c)の要求がリスクアセスメントに相当します。

要求を満たすためには、国際標準であるISO/SAE 21434や各種分析手法、各種セキュリティガイドラインを活用し、リスクアセスメントプロセスを適切に各社の開発プロセスに落とし込む必要があります。考慮漏れのない分析や適切なリスクレベル評価のためには作業者に幅広いセキュリティ対策技術や攻撃手法の知識が必要となります。

脆弱性管理

もう1つのCS特有のプロセスは脆弱性管理です。

保護資産(機能)を脅かすリスクとなる脅威と脆弱性は常に変化する因子であるため、継続的な調査と管理が必要となります。UN-R155では脅威・脆弱性の監視・検知・対応及び開発フェーズへのフィードバック(7.2.2.2(f)、(g)、(h))が要求されており、自動車メーカは年1回以上、認可当局に対し継続的な脆弱性の監視活動の結果を報告するよう求められています。

脆弱性管理のためには上記の活動を行うPSIRT(※3)の立ち上げが有効です。PSIRTは脅威・脆弱性情報の収集・分析や、インシデント発生時の対応(封じ込め、復旧、対外報告等)を行うCS特有の活動であり、立ち上げのためには社内体制作りや規定の策定、外部組織連携等の取り組みが必要です。新規にPSIRTを立ち上げる場合には、FIRST(※4) PSIRT Services Framework等のガイドラインを参照できますが、スピーディな対応を実現するためには、経験やノウハウを持つ外部リソースの活用が効果的と言えます。

図3:リスクアセスメントと脆弱性管理

(※3)PSIRT(ピーサート):Product Security Incident Response Team。製品の脆弱性に起因するリスクに対応するための組織内機能の総称。

(※4)FIRST(ファースト):Forum of Incident Response and Security Teams。CSIRT、PSIRTの国際連合体。

サイバーセキュリティ(CS)特有の文化

冒頭でお伝えしたように、従来の型式審査では基準を満たす性能は試験結果の数値で示すことができ、基準を達成するための技術や手順は、各社が独自に培ってきたノウハウで対応可能でした。

一方、CS分野では高度化・複雑化したシステムは常に変化する脅威・脆弱性に晒されるため、各社独自の対応だけでは環境変化のスピードに追い付けない可能性があるため、業界でペストプラクティスを共有する文化があります。

自動車のIoT化、高機能化に伴い、自動車業界でも国内外の団体でセキュリティ文書を整備・公開しています。国内でも情報共有・分析を目的としたJ-Auto-ISACが2021年2月に設立され、業界全体で協力し合い、車両のCSレベルを向上しようとしています。UN-R155では審査の評価手法や基準を認可当局間で共有する仕組みも定義されています。

各社で構築する車両CSプロセスにおいても、外部組織との連携やベストプラクティスを取り入れることで、よりセキュアな製品開発につながると考えます。

まとめ

- CS法規(UN-R155)の施行により、型式認証のため自動車メーカ、サプライヤはCSプロセスの構築が必要となります。

- 要求されるCSプロセスは従来の品質管理、機能安全開発と共通する部分も多く、これまでの自動車開発プロセスのノウハウを活用することができます。

- リスクアセスメントと脆弱性管理はCSに特有なプロセスの構成要素であり、プロセス構築のキーポイントとなります。

また、情報共有の仕組みやベストプラクティスを取り入れることで効率的にCS開発を進めることができます。

株式会社NDIAS(※5)は自動車分野を中心としたセキュリティサービスを提供する企業として、法規対応に向けた支援サービスも行っております。開発プロセス構築コンサルティングサービスでは、本記事でご紹介したようなCS特有な部分について、自動車開発の知見と情報セキュリティの知見を活用し、お客様のプロセス構築をご支援いたします。当社は今回焦点としたリスクアセスメントや脆弱性管理の実務経験もあるため、現場運用を想定したプロセスの構築を支援することができます。

(※5)株式会社NDIAS:NRIセキュアと自動車部品サプライヤであるDENSOの合弁会社として2018年12月に設立

次回はCSプロセスに於いて、実装したセキュリティ対策の有効性を検証する「セキュリティ評価」に関する記事を投稿します。当社がこれまでに多数実施してきた車両・ECUに関する実機のセキュリティ評価から得た、効率的な評価手法の知見をご紹介します。

■関連サービス