前回は、車両サイバーセキュリティプロセスに関して解説しましたが、今回はそのプロセスの一環として開発時に実施する車両セキュリティ評価に関して解説致します。

自動車のIoT化、自動運転等の高機能化を実現するうえで、サイバー攻撃への対策は欠かせないものとなっています。このような背景の中、2021年1月22日に国連規則として「UN-R155※1」と「UN-R156※2」が発効されると同時に、日本では他国に先駆けて施行開始となりました。

UN-R155では、開発プロセスにおいて実装したセキュリティ機能が有効であることを示すためのテストが要求されています。UN-R155に準拠するためには現在策定が進んでいる国際標準規格「ISO/SAE 21434」や米国運輸省道路交通安全局(NHTSA)の発行する「Cybersecurity Best Practices for the Safety of Modern Vehicles」といったベストプラクティスを活用する必要がありますが、これらのベストプラクティスではより具体的に「侵入テスト」を実施することが推奨されています。

特に「Cybersecurity Best Practices for the Safety of Modern Vehicles」では、実施者に対して「脆弱性を発見するのに高いインセンティブが与えられた開発チームに所属していないテスター」とまで言及しており、第三者によるセキュリティ評価の必要性が高まっています。

株式会社NDIAS※3は自動車分野に専門性を発揮できるセキュリティサービス企業として、侵入テストを含む第三者によるセキュリティ評価を提供してきました。自動車セキュリティに精通した専門家がペンテスターとして侵入テストを含むセキュリティ評価を実施しており、50以上の車載ECUの評価実績があります。

それらの評価で得られた知見から、自動車におけるセキュリティ評価において、未来の脅威に打ち勝つ鍵となる考え方をご紹介します。

※1UN-R155:車両のサイバーセキュリティ及びサイバーセキュリティ管理システム(CSMS)

※2UN-R156:車両のソフトウェアアップデート及びソフトウェアアップデート管理システム(SUMS)

※3株式会社NDIAS:NRIセキュアと世界的自動車部品サプライヤであるDENSOの合弁会社として2018年12月に設立

自動車のセキュリティ評価の手法

自動車セキュリティ評価は、ハードウェアテストとソフトウェアテストで構成されます。

ハードウェアテストでは、物理インターフェース(車載ECUの基板に対して、JTAGやUARTのようなデバッグ用のポート)、車載ネットワークインターフェース(CANなど)、リモートインターフェース(Wi-Fi、Bluetoothなど)に脆弱性がないかを確認します。

ソフトウェアテストでは、動的解析と静的解析により脆弱性がないかを確認します。動的解析では、車載ECUが動作している状態で、SSHやUARTからシェルアクセスをして、内部の動作を確認します。静的解析では、物理インターフェースのテスト等でファームウェアを抽出した後に、IDA ProやGhidraといったツールを使い、逆アセンブラや疑似コード化して、脆弱性が無いか調査します。ソフトウェアテストは、ハードウェアテストに比べ、より多くの脆弱性を検出することが可能であるため非常に重要です。

詳しくはこちらの記事を参照

自動車の脆弱性トレンド|国内最大規模の自動車セキュリティ診断実績から見る傾向とは解析時間・情報/技術の制約

自動車のセキュリティ評価は、車両/車載ECU開発における品質保証の一環として位置づけられています。そのため、量産開始の数カ月前までに3カ月程度で集中して行われるのが一般的であり、決まった期間でセキュリティ評価を完了する必要があります。その結果、この時間的制約により、悪意ある攻撃者と比較して、ペンテスターにとって不利になる点が2点あります。

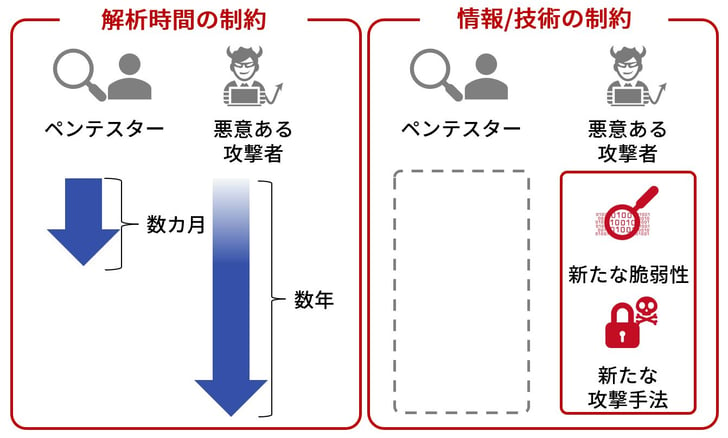

図:悪意ある攻撃者と比較したペンテスターの制約

制約① 解析時間の制約

先に述べた通り、量産前のセキュリティ評価は数カ月という限られた時間で脆弱性を発見する必要があるのに対し、悪意ある攻撃者は場合によっては年単位の時間を攻撃にかけられます。実際、これまでにセキュリティ研究者から報告された自動車の脆弱性事例の中には、年単位の時間をかけて脆弱性を発見しているケースもあります。

攻撃者は、自動車が発売されてから多くの時間をかけて、より深い解析を行った場合、量産開始前のセキュリティ評価では見つけられなかった脆弱性を発見できる可能性があります。

制約② 情報/技術の制約

現時点で最新の攻撃技術で評価を行ったとしても、攻撃技術は常に進化していくため、悪意ある攻撃者は更に先進的な攻撃手法を用いる可能性があります。また、現時点で未知の脆弱性が将来見つかる可能性もあります。

さらに、現時点では知り得ない内部情報(プログラムのフロー、クレデンシャルの存在、ソースコード等)が公開され、攻撃の糸口となることがあります。例えば、悪意ある攻撃者・興味で解析したユーザ・セキュリティ研究者などが公開する可能性や、クラウドサーバの設定誤りなどにより意図せず流出する可能性もあります。

グレーボックステストで悪意ある攻撃者とのギャップを埋める

このようなギャップを埋めるためには、ペンテスターに情報やデバッグツールを提供してセキュリティ評価を行うグレーボックステストが有効です。

対応① 解析時間の制約を埋める

悪意ある攻撃者と同じ時間軸でペンテスターがセキュリティ評価を行うことは、開発スケジュールの観点から不可能です。そのため、限られた時間の中で効率よくセキュリティ評価をすることが重要です。

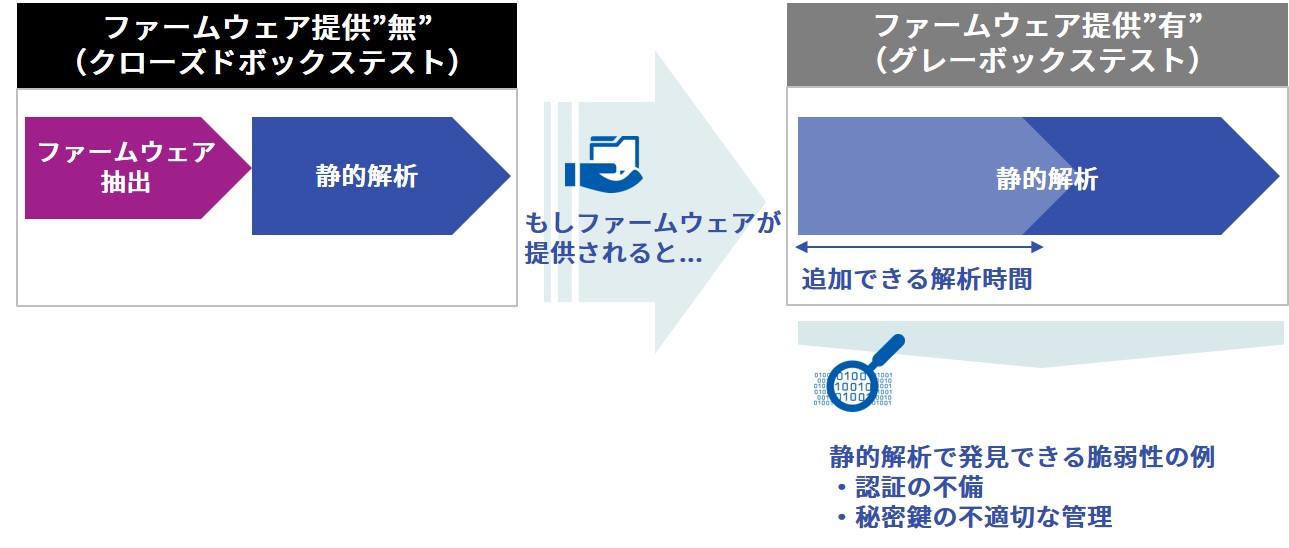

一方で、量産前のセキュリティ評価において、多くの場合は、車載ECUのみ提供されて行うクローズドボックステストが求められます。そのため、ペンテスターがソフトウェアの静的解析をするためには、まずはじめに車載ECUの基板上の記憶領域からファームウェアを抽出することが必要となります。

ファームウェア抽出には、基板上のチップの調査、必要な機材の用意、デバッグポートの状態の確認など、多くの時間を費やします。これは、セキュリティ評価で大変重要であるソフトウェアの静的解析評価に対して使える時間が更に限られることを意味しています。

そのため、ペンテスターに対して車載ECUだけでなくファームウェアデータ自体も併せて提供するグレーボックステストとすることで、ソフトウェア評価に使用できる時間を最大化できます。これにより、より多くの時間を静的解析にかけられるので、より深く解析することができます。その結果、致命的な脆弱性を発見できる可能性が高まるのです。

図:ファームウェア提供の有無による解析時間の差分

対応② 情報/技術の制約を埋める

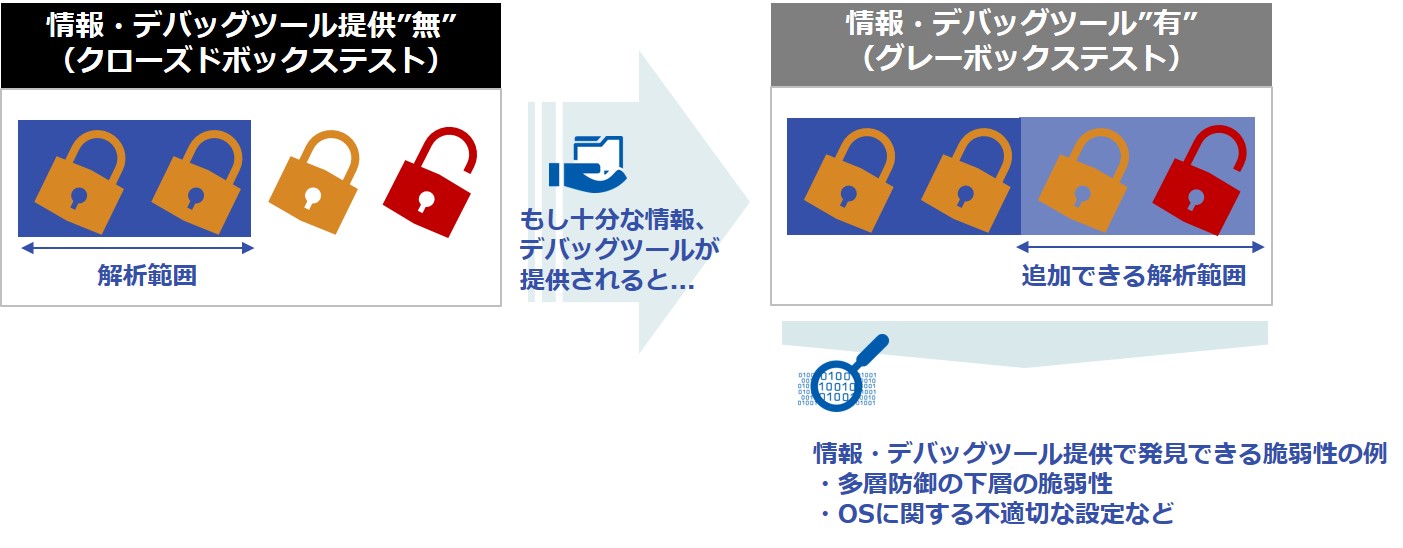

自動車の長いライフサイクルにおいて、市場出荷後に内部情報(プログラムのフロー、クレデンシャルの存在、ソースコード等)の露呈や新しい攻撃手法が発見される可能性があるため、現時点ではセキュリティを破ることが困難であっても、将来的に一部が破られる可能性があります。

よって、そのような場合を想定したセキュリティ評価を行い、自動車のライフサイクルを通したセキュリティを確保することが求められます。そのためには、十分な情報(機能、情報資産などに関する情報)とデバッグツールを評価者に提供することが必要です。

例えば、特定の条件の通信(とある機能を起動した場合や特定のソースポートの通信など)のみを受け入れるという条件が設定されている場合、ペンテスターにそういった情報やデバッグツールを与えないクローズドボックステストでは、そのような設定には気づかない可能性があります。そのため、その情報が公開されたとき、関連するプログラムに何らかの脆弱性があれば、攻撃の入口とされる可能性があります。

よって、十分な情報およびデバッグツールをペンテスターに提供するグレーボックステストとすることで、ペンテスターがより深い解析を行い、より多くの脆弱性を発見することが必要です。

図:情報・デバッグツール提供の有無による解析範囲の差分

未来の脅威に打ち勝つ鍵はグレーボックステスト

本記事では、悪意ある攻撃者に対して、ペンテスターは解析時間と情報/技術に制約があるため、グレーボックステストによる短時間でより深い解析が重要であることを解説しました。

NDIASでは、本記事で解説した手法を用いて量産開始前の製品に対してセキュリティ評価を行っています。限られた時間の中で、より多くの脆弱性を発見し、車両メーカー様/サプライヤ様にご報告して、適切な対処がなされることで、車両のサイバーセキュリティを向上させ、市場出荷後の悪意ある攻撃者からの攻撃を防いでいます。

次回は、市場出荷後のセキュリティ活動である「PSIRT」について解説致します。

■関連サービス

株式会社NDIAS 車両セキュリティ評価

株式会社NDIAS 車載ECUセキュリティ評価