2022年2月4日、NRIセキュアは、特権ID管理に向けた第一歩をサポートする新製品「Access Check Essential」を提供開始しました。

「Access Check Essential」は、弊社の特権ID管理ソリューション「SecureCube Access Check」の中でも、アクセス統制に欠かせない「アクセス制御」と「証跡取得」に機能を絞り、低価格で提供するものです。

本記事では、特権ID管理実現のためのステップと特権ID管理ソリューションの導入難易度の高さについて説明した後、特権ID管理の第一歩であるアクセス統制に関するコア機能に絞ったソリューション「Access Check Essential」について解説していきます。

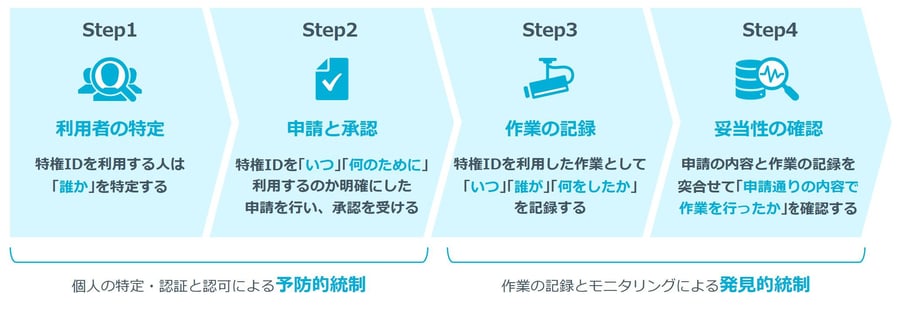

特権ID管理を実現するための4つのステップ

図1:特権ID管理を実現するための4つのステップ

図1:特権ID管理を実現するための4つのステップ

テレワークが急速に拡大し、クラウドをはじめとするIT活用が進む中、安全性の確保・維持にIT統制は欠かせません。

中でも、情報システムの変更や重要データへのアクセスが可能な「特権ID」の管理は、内部不正やサイバ―攻撃による被害拡大を防ぐためにも、不可欠なセキュリティ対策の一つです。今日でも、特権IDを悪用され、情報漏えいや重大なセキュリティ事故を引き起こしてしまうケースが後を絶ちません。

そうした中、J-SOXにおけるIT全般統制や、クレジットカードカード業界のグローバル基準であるPCI DSSでは、特権IDを厳格に管理することが強く求められています。具体的には、次の4つのステップについて、一貫性をもって実施することが重要です。

STEP1.利用者の特定

特権IDは共有して利用されることが少なくありません。しかし、実際に「誰が」特権IDを使ったのかを特定する必要があります。利用者を特定できないと、悪意のある操作が行われた際、調査が困難になるためです。

STEP2.申請と承認

特権IDを「いつ」「何のために」利用するのかを明確にした申請を行います。しかるべき責任者の承認を経て初めて、特権IDを利用できるように制限する必要があります。

STEP3.作業の記録

トレーサビリティ(追跡可能性)を確保するため、特権IDを使った作業について、「誰が」「いつ」「何をしたか」をログに記録します。有事の際、すぐに該当のログが見つけられるように検索性を持たせ、操作内容が分かるように記録することが重要です。

STEP4.妥当性の検証

申請の内容と作業の記録を突き合わせて、申請通りの内容で作業を行ったのかを確認します。その上で、特権ID利用の妥当性を検証するのです。

特権ID管理ソリューションは導入難易度が高い

以上の4ステップを実施するのに、必ずしも専用のソリューションが必要なわけではありません。メールやExcelによる管理、運用ルールの策定・実施でも可能です。

ただし、そのような方法では、抜け漏れが発生したり、運用が回らずルールが形骸化したりするケースが多く見られます。たまたま事故が起きていないだけの場合もあるのです。実際、ソリューションの導入を検討されるきっかけとして多いのは、手運用の限界や監査での指摘です。

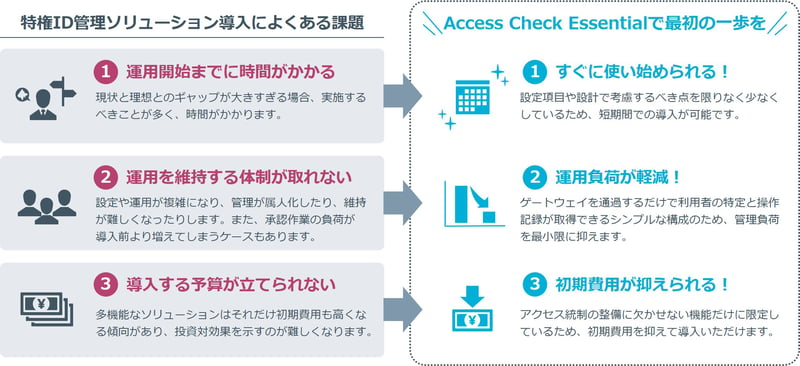

一方で、実は特権ID管理ソリューションの導入にも壁があります。確かに、ソリューションを利用することで、自社の業務フローに沿った、実効的・継続的な特権ID管理が実現できます。ただし、導入にあたっては、現場の保守・運用の業務プロセスを整理し、ソリューション設計を行う必要があります。そのための人的リソース、期間、コストがネックとなり、検討はしたものの、導入を見送る企業も少なくないのです。

まずは証跡取得と現状把握から始めてみる

このような課題を解消するため、NRIセキュアは、このたび「Access Check Essential」を発売しました。

この製品は、15年以上の販売実績を誇り、のべ500社以上の企業・組織が利用する「SecureCube Access Check」をベースにしています。特権ID管理に向けた第一歩をサポートする製品として、アクセス統制に不可欠な機能である「アクセス制御」「ログ取得・保管」「監査支援」に絞り、リーズナブルな価格で提供します。

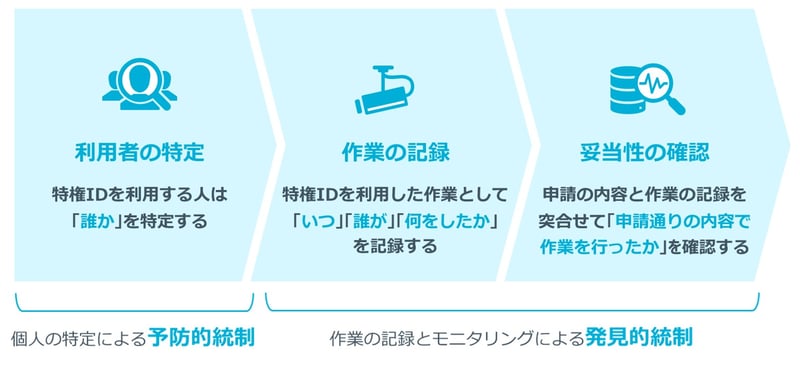

「Access Check Essential」では、特権ID管理の4ステップの中で、設計・運用のハードルが一番高いSTEP2の申請と承認の機能を外しています。まずは「誰が」「いつ」「どの特権IDで」「何をしたか」の証跡を取得し、現状の運用状況の把握をするところから始めるのです。操作記録を取っていると周知することで、不正行為の抑制効果も期待できます。

図2:Access Check Essentialで小さくスタートする統制プロセス

図2:Access Check Essentialで小さくスタートする統制プロセス

その上で、次のステップとして、申請と承認や、特権IDの棚卸、パスワード管理・払出によるアクセス制御の導入を検討します。「Access Check Essential」を使って、証跡取得と現状把握から始めることで、特権ID利用時の申請と承認、パスワード管理の問題点や課題が同時に洗い出せます。改善を行いながら運用設計を進められる点は、大きなメリットです。

すぐに使い始められる「Access Check Essential」の特長

「Access Check Essential」の一番の特長は、導入のしやすさにあります。

「ゲートウェイ方式」を採用しているため、ユーザ端末や管理対象システムへエージェント(ソフトウェア)をインストールする必要がありません。既存環境への影響を最小限に抑えて導入できます。端末ごとにエージェントの配布・導入・アップデートを行う必要がないため、管理者の運用負荷も抑えることが可能です。さらに、設定項目を極力減らすことで、作業工数を削減し、初期費用を抑えて導入できます。

図3:Access Check Essentialで実現する最初の一歩

以上の特長から、これまで特権ID管理ソリューションの導入に二の足を踏んでいた企業も、迅速に特権ID管理に向けた第一歩を踏み出し、システム運用・保守のガバナンスを一定レベルまで高めることが可能です。

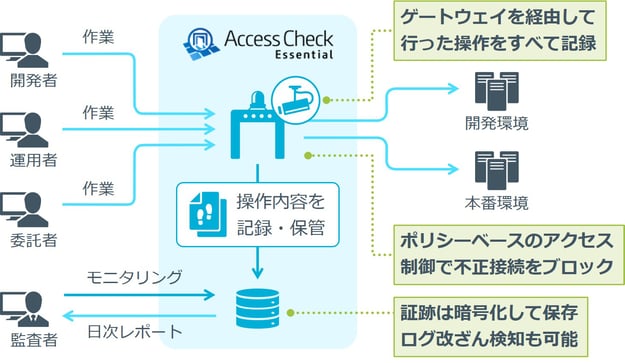

アクセス統制に欠かせない3つの機能を提供

機能1.アクセス制御

ユーザ端末と管理対象システムの間に、「Access Check Essential」をゲートウェイとして配置することで、通過したアクセスの制御(認証・認可)が行えます。

複数の利用者が1つの特権IDを共有している場合でも、「Access Check Essential」がIDとパスワードによる個人認証を行うため、どのユーザなのかが特定できます。さらに、事前に登録したポリシーに基づき、その先のシステムへアクセスして良いユーザなのか、認可を行います。ポリシーで許可されていないユーザは、システムにアクセスできません。

機能2.ログ取得・保管

「Access Check Essential」を経由して行った操作をすべてログに記録します。取得できるのは、アクセスの概要をまとめた「アクセスログ」と、実際の作業内容を記録した「操作ログ」です。操作ログは暗号化して保存され、ログの改ざん検知機能も備えています。

取得したログは監査担当者だけが参照できます。内部監査のモニタリングや内部統制の証明として有効です。

機能3.監査支援

監査担当者は、アクセスログの日次レポート機能により、アクセス状況を一覧で把握できます。危険なコマンドなど、操作ログに事前に登録したキーワードが含まれていないか、レポートから確認することも可能です。

取得したログは、利用日時、利用者、接続元・接続先IPアドレスなど、条件を絞って検索可能なため、目的のログをすぐに調査できます。

図:Access Check Essential 利用イメージ

フル機能版への移行も簡単

これらの機能だけでは、IT全般統制やPCI DSSの基準を満たすことはできません。ただし、そうした基準に対応した特権ID管理にステップアップする場合も、必要な機能をすべて備えた「SecureCube Access Check」へ簡単に移行できます。

「SecureCube Access Check」は、ワークフローや特権IDのパスワード管理・払出、多要素認証への強化が行える他、外部システムとの連携機能が充実しています。そのため、より厳格な特権ID管理を行うことが可能です。

なお、「Access Check Essential」で取得したログや設定内容を含めた全データは、「SecureCube Access Check」にそのまま移行できます。

まとめ

これまで主に上場企業が取り組んできた特権ID管理は、今や企業規模に関わらず、重要なセキュリティ対策になりました。

現状把握ができていない状態で、最初から、特権ID管理に必要な要素をすべて満たすのは困難です。まずは、導入が比較的容易な証跡取得・モニタリングに着手し、誰が・どこに・何をしているのかがわかる状態にする。そこから始めることで、IT全般統制やPCI DSSの基準を満たした特権ID管理を実現する第一歩を踏み出すことができます。