昨今、コロナ禍の影響により、テレワークを取り入れた企業は多い。しかし、全社規模のテレワーク環境を突貫で構築したケースもあり、セキュリティに漠然とした不安を抱えている企業も多い。そんな中で、「ゼロトラスト」というキーワードが注目を集めている。

従来のセキュリティモデルとして一般的に知られている「境界防御」は、「信用する、しかし検証する(Trust but verify)」というのが前提であったのに対し、ゼロトラストは「検証し、決して信用しない(Verify but never trust)」という考えを前提としている。

この「ゼロトラスト」というセキュリティモデルが、アフターコロナにおけるテレワーク環境の”救世主”となるのか、そして、企業がゼロトラストへ移行していくためにはどうすればいいのか。本記事では、米国サイバーセキュリティ・インフラセキュリティ庁(CISA)の『Trusted Internet Connections 3.0(TIC 3.0)』で解説されている手法に基づいて、ゼロトラストへ移行していくための中間地点としてのアーキテクチャについて解説をする。

「ゼロトラスト」はアフターコロナのテレワークの救世主になるのか?

この命題について端的に答えると、短期的にはNoであり、中長期的には、ユースケースによってはYesである、というのが筆者の考えである。理由は以下のとおりである。

理由① ゼロトラストはネットワークアーキテクチャモデルではない

ゼロトラストという言葉を聞いたことがある企業のシステム担当またはセキュリティ担当の方は、同時にローカルブレイクアウト(またはスプリットトンネル)という言葉を聞いたことがあるのではないか。

ゼロトラストモデルにすることでローカルブレイクアウトを実現し、従来からのシステムアーキテクチャによるボトルネックポイントを解消し、効率的なトラフィックフローを実現する、という文脈で使われることが多いように思う。ただ、ゼロトラストモデルはセキュリティアーキテクチャモデルであり、ネットワークアーキテクチャモデルではない。もう少し言えば、ゼロトラストを実現するという目的だけでいえば、ローカルブレイクアウトの検討は、ゼロトラストの実現がより難しくなる可能性がある。

なぜなら、ローカルブレイクアウトというアーキテクチャに踏み切ることだけに着眼すれば、従来VPN越しにHopすることになっていた次世代ファイアウォール(NGFW)、Proxy、IPS/IDSといったセキュリティソリューションをまったく介在させずにインターネットにアクセスさせることになる。

従来のソリューション群だけでは防御できない脅威が存在するがゆえに、さらに追加のセキュリティ対策をとるべき、というのがゼロトラストの考え方のルーツである。

つまり、従来レベルのセキュリティ対策も行えていない状態にシフトするということは、これまで享受していたメリットをリセットした上で、従来以上のセキュリティ強化を図らなければならず、こうした観点でゼロトラストの実現はより難しくなるということである。

理由② ゼロトラストは従来のセキュリティ施策を前提にしたほうが実現しやすい

前述のローカルブレイクアウトの議論とあわせて、もはやVPNなどの手法は不要になるのではないかという声をよく聞く。ゼロトラストは、基礎コンセプトの発案者であるJohn Kindervag氏を皮切りにセキュリティ業界で議論されているが、いずれも従来のセキュリティ施策が無意味だ、とは言及していない。ゼロトラストは、従来のセキュリティ施策では不足している観点があり、それを補うべきだというのが基本的な考え方である。

具体的には、インターネットから直接的には隔離されているLANなどの環境について、従来対策はあまりに無防備であり、攻撃者がLANや認証を突破した後の対策を考えるべきである、というのがゼロトラスト提唱の主たる要素である。

例えば、EDRを導入すれば、従来の対策は不要だという考えに基づいて、ネットワークアーキテクチャ刷新を検討していたとしよう。基本的にEDRだけでは宛先の統制はできない。ゼロトラストの考え方にもとづけば、クライアント・デバイスとすべてのリソースへのアクセスを認証・認可し、リアルタイムでモニタリングしなければならない。濃淡をつけずにすべてのエンティティからすべてのエンティティへのアクセス状況を対等に扱い、モニタリングするということは膨大なログと対峙しなければならないことになる。

つまり、こういうことである。Proxyによってアクセス先をしぼることができ、VPNの認証を突破したユーザだけが重要な情報にアクセスできる、というような従来から重要といわれてきたセキュリティ施策はこれらのみをもって必要十分ではないが、ゼロトラストを実現するための施策(常時モニタリングなど)の焦点はこれらの一次関門を前提にすることができる、ということである。

理由③ ゼロトラストは中長期の検討が必要な高度セキュリティ施策である

前述のローカルブレイクアウトの議論に話を戻したい。ここまででゼロトラストというセキュリティアーキテクチャと、ローカルブレイクアウトというネットワークアーキテクチャについて、考えを述べてきた。誤解のないように記載すると、ローカルブレイクアウトの是非はシステム戦略として向き合わなければならないテーマであり、これについてセキュリティレベルを維持したまま実現するためにはゼロトラストモデルの考慮・検討が不可欠である、というのが筆者の立場である。

ただ、Google社でさえ、実現までに8年の時間を要した、ゼロトラストの世界観を完全に実現するのは容易ではない、ということをお伝えしたい。冒頭で短期的にはNoであると書いたのはこのような意図がある。急激なテレワーク需要増にともなって生じたVPN環境のキャパシティ問題や在宅勤務環境のセキュリティ統制といった課題が、ゼロトラスト化によって解消できるのではないかというご相談を頂くことがあるが、COVID-19の混乱期の中にあっては以下の観点より、短期的対策として取り組むのは難しいのではないかと筆者は考えている。

例えば、ゼロトラストは本来的にはコスト削減を目的とした施策ではなく、セキュリティ強化のための追加投資施策である。中長期的には、ゼロトラストと親和性の高いソリューションのコモディティ化、運用効率化等の条件が重なり、結果としてコスト削減につながる可能性はある。ただ、前述の通り、従来のセキュリティ施策の機能を補完しながら、ゼロトラストを実現するような包括的なソリューションというのは現状の市場では存在しておらず、従来のセキュリティ施策と決別するのは容易ではないだろう。

また、ゼロトラストの実現にあたっては、新たなセキュリティ運用体制の整備が必要になる可能性もあり、この場合はリソース面での考慮も併せて行うことになると予測する。具体的には、誰が・どのデバイスが、どのデータリソースに対してアクセスしうるかを常に認証・認可し、リアルタイムでモニタリングし、これに応じてアクセス制御を動的に行うことをゼロトラストは要求しており、これを実現するにはそれ相応の体制整備が必要になるだろうということである。

そして、この体制に求められるケイパビリティは、データリソースの配置多様性(クラウドへの重要データ保管の是非等)、データリソースへのアクセス元の多様性(BYODの利用の是非等)をどこまで許容するかによって変動し、多様性の許容レベルに比例して、要求レベルは高くなると予測する。

なお、中長期の検討であっても、企業がこうした新しいセキュリティ施策の方針を決め、実現する体制を整備していくのは難しいテーマであり、可能であれば中立的な立場での専門家による支援とともに行うことを推奨したい。

TIC 3.0に見るアダプティブトラストセキュリティ

これまでの内容より、ゼロトラストの実現性に懐疑的になる方もいるかもしれない。ただ、ゼロトラストは0か1か、というように成否が択一的に定まるものではなく、0~100%というように段階的に醸成していくものだと筆者は考えている。

そこで、緩やかにゼロトラストへシフトしていく過程の中間地点たるセキュリティアーキテクチャの一つとして、「アダプティブトラスト」(注:筆者による呼称)という考え方を紹介したい。この考え方は、米国の国土安全保障省(DHS)サイバーセキュリティ・インフラセキュリティ庁(CISA)が管理・発行している『Trusted Internet Connections 3.0(TIC 3.0)』で解説されている手法に基づいている。

ゼロトラストとアダプティブトラスト

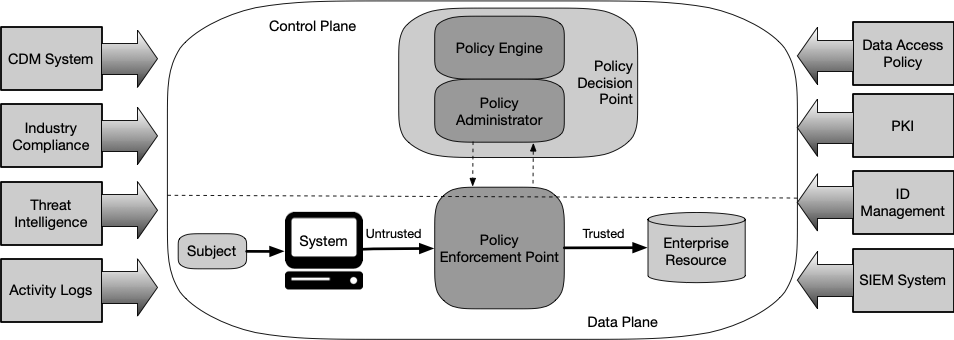

公的な機関がゼロトラストを定義・解説するものとしては、NIST SP 800-207があげられる。下図はその中で触れられているゼロトラストの論理コンポーネントをあらわした図である。

【NIST SP800-207で定義されるゼロトラストの論理コンポーネント】

上記の図のうち、特に重要なのは図の中央に配されている以下のコンポーネントであり、これらがゼロトラストの主要素を占めている。(図の左右に配置されている論理コンポーネントはこうした主要素を補う位置づけと考えるとよい)

① Policy Decision Point(PDP)

PDPはPolicy Engine(PE)と、Policy Administrator(PA)とあわせて、いわゆる認証認可の役割を担うコンポーネント。

- ▼Policy Engine(PE)

- クライアントによるリソースアクセスを許可または拒否するための判断ロジックとしての機能を担うコンポーネント。

- ▼Policy Administrator(PA)

- PEによるアクセス許可/拒否の判断結果を動的ポリシーとして管理する機能を担うコンポーネント。

②Policy Enforcement Point(PEP)

PE/PAによる認証認可の結果に基づいて、アクセス制御等のセキュリティ機能の実行を担うコンポーネント。

このPDP(PE/PA)とPEPによる連動したオペレーションをリアルタイムで実施するというのがゼロトラストの根幹になるが、こうしたコンポーネントをアーキテクチャとして統合し完成させた単一ソリューションが現時点では市場に出回っていないことがゼロトラストの実現が難しいといわれる所以だと考える。

一方、下図はTIC 3.0が提唱する論理コンポーネントの一部であるが、NIST SP800-207の論理コンポーネントに比べるとかなりシンプルである。

【TIC 3.0 論理コンポーネント】

出典:「TIC 3.0 CORE GUIDANCE DOCUMENTS」米国サイバーセキュリティ・インフラセキュリティ庁(CISA)

NIST SP800-207と同様に、TIC3.0でも、Policy Enforcement Point(PEP)という概念が登場する。NIST SP800-207におけるPEPは、PDP(PE/PA)という認証・認可の結果に応じた制御を実行するポイントと位置付けているのに対して、TIC3.0ではネットワークセキュリティの統制ポイントとして解説されている。

つまり、NIST SP800-207におけるゼロトラストがネットワークセキュリティの領域にとどまらず、認証認可に主軸をおいているが、TIC 3.0ではあくまでネットワークセキュリティの範囲でゼロトラストに近い世界観を実現させようとしている。ネットワークセキュリティと聞くと、従来のペリメタモデルのセキュリティアーキテクチャに回帰しているようにも思えるが、以下の点で従来とは異なり、またゼロトラストへの布石にもつながっている。

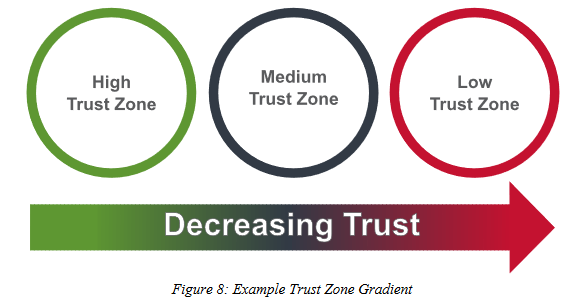

従来型モデルとの違い① 厳格なホスト単位のゼロトラストではなく、緩やかなゾーン単位のアダプティブトラスト

従来型のペリメタモデルは、LAN(Trust)とInternet(Untrust)という2軸での信頼モデルしか存在しないことに課題を感じて提唱されたのがゼロトラストである。TIC 3.0では純粋なゼロトラストのように、すべてのホストを原則Untrustとまでは推定せず、ゾーンという緩やかな単位で各環境に応じた(アダプティブに)トラストレベルを定義し、実施すべきセキュリティ対策も分けて整理している。

出典:「TIC 3.0 CORE GUIDANCE DOCUMENTS」米国サイバーセキュリティ・インフラセキュリティ庁(CISA)

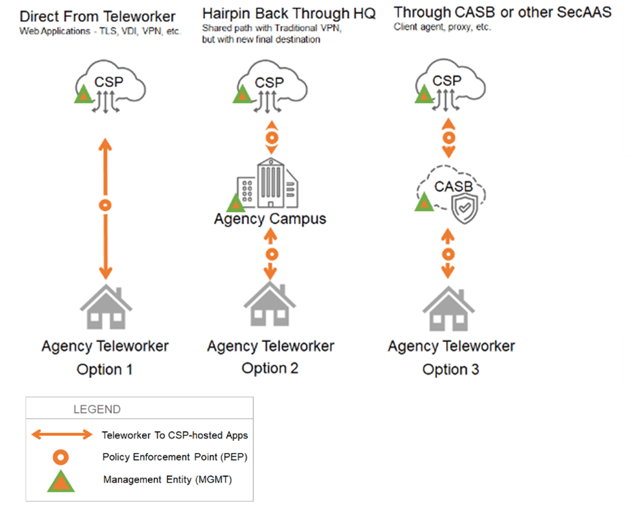

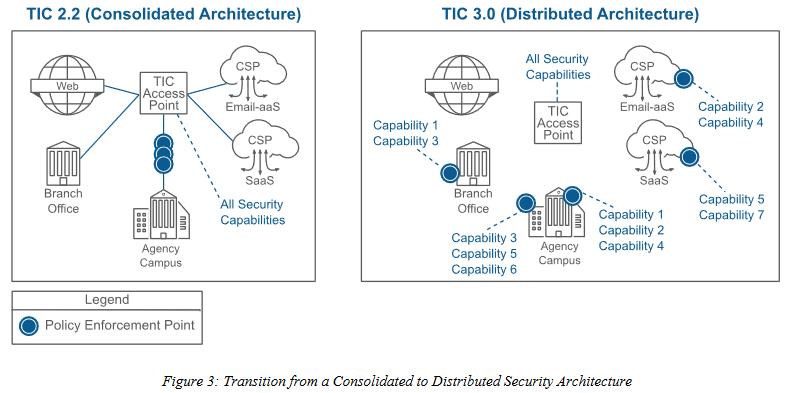

従来型モデルとの違い② PEPの分散配置

従来型セキュリティがLANとInternetの境界を一点に限定し、セキュリティ機能を集約するという考え方であるのに対し、TIC 3.0ではセキュリティ機能を分散させることを念頭に置いており、前述のローカルブレイクアウトのようなネットワークアーキテクチャのデザインに干渉しない。むしろ、ネットワークアーキテクチャのパターンを一つのユースケースとしてとらえ、ユースケースに応じたセキュリティ対策をとる方針としている。

出典:「TIC 3.0 CORE GUIDANCE DOCUMENTS」米国サイバーセキュリティ・インフラセキュリティ庁(CISA)

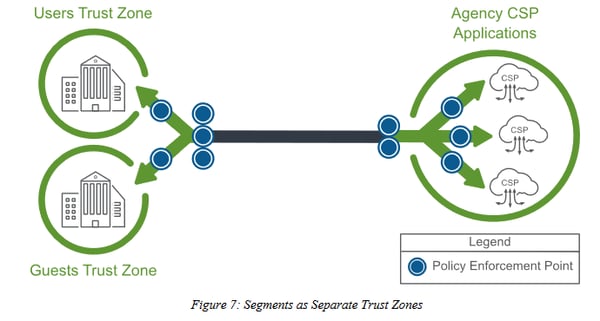

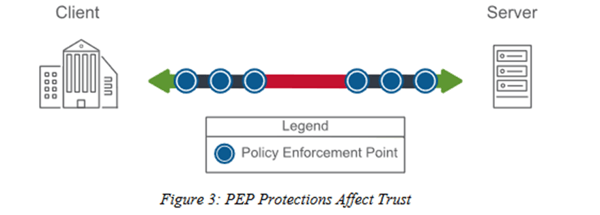

従来型モデルとの違い③ PEPの配置地点の柔軟性

従来型セキュリティは前述の通り、LANとInternetの境界にセキュリティ機能を集約することを念頭に置いているが、TIC 3.0ではセキュリティ機能をクライアント/サーバなどのエンドポイント寄りの地点に配置することも、離れた地点に配置することも許容している。

ゼロトラストとの親和性が高い点としてはエッジに近い地点で制御するほど、信頼レベルが高いと考えているところだろう。一方で、市場におけるエンドポイントセキュリティのソリューションだけではあるべきセキュリティ要件を満たすことができないという点にも配慮する、というバランスの取れた考え方を採用している。

出典:「TIC 3.0 CORE GUIDANCE DOCUMENTS」米国サイバーセキュリティ・インフラセキュリティ庁(CISA)

おわりに

NRIセキュアでは、『テレワークセキュリティ』をテーマとして、様々なテレワーク環境のセキュリティリスクアセスメントや、ゼロトラスト(あるいはアダプティブトラスト)にもとづいたセキュリティアーキテクチャ検討などのコンサルティング支援を行っている。本稿で取り上げた内容に興味をもたれた方がいれば、ぜひ当社コンサルタントまでお声掛けいただきたい。