「サプライチェーンのアクセス管理って大丈夫?」

昨今のテレワークの全世界の急拡大により今まで境界で守っていた範囲に外部からアクセスできるようになってきています。加えて昨今のグローバル化に伴い企業は国内外を含め多数の企業とやり取りをしており、国内外のデータセンターの情報にアクセスすることやSaaSサービスを利用する機会が多くなってきているのではないでしょうか。

自社だけセキュリティを守っていればよい時代から、サプライチェーンにもまたがってセキュリティ対策を施す必要がでてきています。

IPAが毎年発表している「情報セキュリティ 10大脅威」の2021版(組織編)においても、「サプライチェーンの弱点を悪用した攻撃の高まり」が4位に入っており、継続してサプライチェーンのセキュリティの注目が高いことが伺えます。

【速報】IPAが「情報セキュリティ10大脅威2021」を公開|注目の脅威への適切な対策とは?

では、サプライチェーンに対してどのように対策すればよいのでしょうか?本ブログでは特にアクセス管理に注目してサプライチェーン管理のベストプラクティスを解説します。

サプライチェーンとは何か?

そもそもサプライチェーンとは何でしょうか?

IPAによると「ITシステム・サービスに関する業務を系列企業やビジネスパートナーなどに外部委託し、その委託が連鎖する形態」と定義されています。ITの世界のサプライチェーンとしては、システムを構成するソフト・ハードの設計・調達・開発・販売・運用に至るまでの一連の流れを指すともいえそうです。

例えば下記が該当するのではないでしょうか。

- ■関連企業のサプライチェーン

大企業、グループ関連企業のシステムを委託先企業で開発している。また委託先企業も孫請けや2次請けなど多重下請けが発生している - ■国内外のサプライチェーン

国外の委託先開発拠点から国内のデータセンターにアクセスしている - ■ソフト/ハードのサプライチェーン

他社が開発/販売しているソフト/ハードを使用して業務を行っている

図1:サプライチェーンの範囲

サプライチェーンのアクセス管理に関わる脅威

ではこれらのサプライチェーンにはどのような脅威があるのでしょうか。

サプライチェーンのアクセス管理に関わる脅威としては下記が考えられます。

- ①外部からの不正アクセス

- ②内部不正

通常、企業単体ではこれらの脅威に対策を講じています。しかし企業が関わるサプライチェーン全体ではどうでしょうか?

ほとんどの企業では関連する多数の・多様なビジネスパートナーが存在するため、長く繋がったサプライチェーンの細部までセキュリティ対策を確認するのは至難の技であると考えられます。

先ほどのサプライチェーンの範囲の3つの例からその脅威を整理していきます。

例①:ターゲット企業のグループ企業・委託先の不正アクセス

「関連企業のサプライチェーン」で開発や運用業務を委託している場合、一部共通のシステムを利用していたりネットワークが相互につながっていたりするケースです。

この場合セキュリティ対策が十分に行われていない企業から侵入し、正規のルートでターゲット対象の企業に不正アクセスし、機密情報・個人情報の不正入手や改ざん操作が行われる可能性があります。

例②:国内外のサプライチェーンの内部不正

「国内外のサプライチェーン」でオフショア開発など国外の開発拠点から国内のデータセンターにアクセスするケースです。

この場合、業務に必要な権限より大きな権限を付与したIDをユーザに提供していると内部不正が行われ、機密情報、個人情報など本来の業務から逸脱した情報の閲覧や情報漏えいにつながる可能性があります。

例③:ソフト/ハードのサプライチェーンの不正アクセス

「ソフト/ハードのサプライチェーン」では攻撃対象の企業が使用しているソフトウェアの開発元に対して不正アクセスし、ソースコードにマルウェア、バックドアを仕込むケースです。

この場合、利用企業のユーザが改ざんされたことに気がつかずにソフトウェアをアップデートすると、マルウェア/バックドアが仕込まれたソースコードがユーザ側に反映され、攻撃者はバックドアを使用し利用企業に不正アクセスする可能性があります。

図2:サプライチェーンの脅威

アクセス管理における脅威対策のベストプラクティス

これらアクセス管理における脅威に対してどのように対策すればよいのでしょうか?

サプライチェーンのアクセス管理に注目して考えられる対策としては下記3つです。

対策①:適切なアクセス管理

サプライチェーンに対する攻撃で攻撃者が最も狙うのは、システムやDBに直接入ることのできる、管理者権限、ルート権限等を保持するユーザID(特権ID)やパスワードの情報です。

これら特権IDのアクセス制御をしっかり実施することで重要システムの不正アクセスやラテラルムーブメント(横展開)を防げます。

対応としてはまずは各システムにアクセスしているユーザは想定したユーザか洗い出し、各ユーザIDに割り当てられた権限は業務に必要な適切なものだったのか、また内部や外部からアクセスできる想定だったのか等を整理します。

対策②:ログの適切な取得・管理

つぎにアクセスログをしっかり取得、保管しておくことです。特に管理者権限を保持する特権IDのアクセスログをしっかり取得、保管しておくことで、インシデントが発生した場合にも「誰が」「どこで」「どのような」操作をしていたかの具体的な操作内容を特定できます。

ログを適切に管理することでインシデント発生時に適切な影響範囲の調査も可能です。他にもログ取得をユーザに告知することで内部不正の抑制にも繋がるため、ログを適切に管理することは非常に重要なポイントになります。

一方でもし社内でIDを共有している場合は注意が必要です。ログをしっかり保存していたとしても、「誰が」操作したのかを特定することが難しくなるため、共有IDは推奨いたしません。

対策③:定期的な監査

最後に定期的な監査を実施することが重要です。アクセス管理でシステムへのアクセスが承認を受けたものだったのか、またその操作が本当に業務に必要な操作だったのかの実績を定期的に確認することで内部不正や不正アクセスを防止・検知できます。

これら3つの対策を実施することで、サプライチェーンのアクセス管理における不正アクセス・内部不正の予防やログ監査による不正な操作を検知できます。

アクセス管理に有効な製品・ソリューション

ここまでサプライチェーンのアクセス管理の対策を整理してきました。サプライチェーンで攻撃者が最も狙うのは、管理者権限、ルート権限等を保持するユーザID(特権ID)やパスワードの情報をいかに守るのかが大事ということがわかりました。

一方ですでにお気づきの方もいらっしゃると思いますが、これらの3つの対策を関連のあるサプライチェーン毎に全て適用することは理解できたものの、これらを手動運用するのはコストや負荷が多大にかかることを懸念されているのではないでしょうか。

その場合これらの対策をカバーしている特権ID管理製品、ソリューションの導入をお勧めいたします。

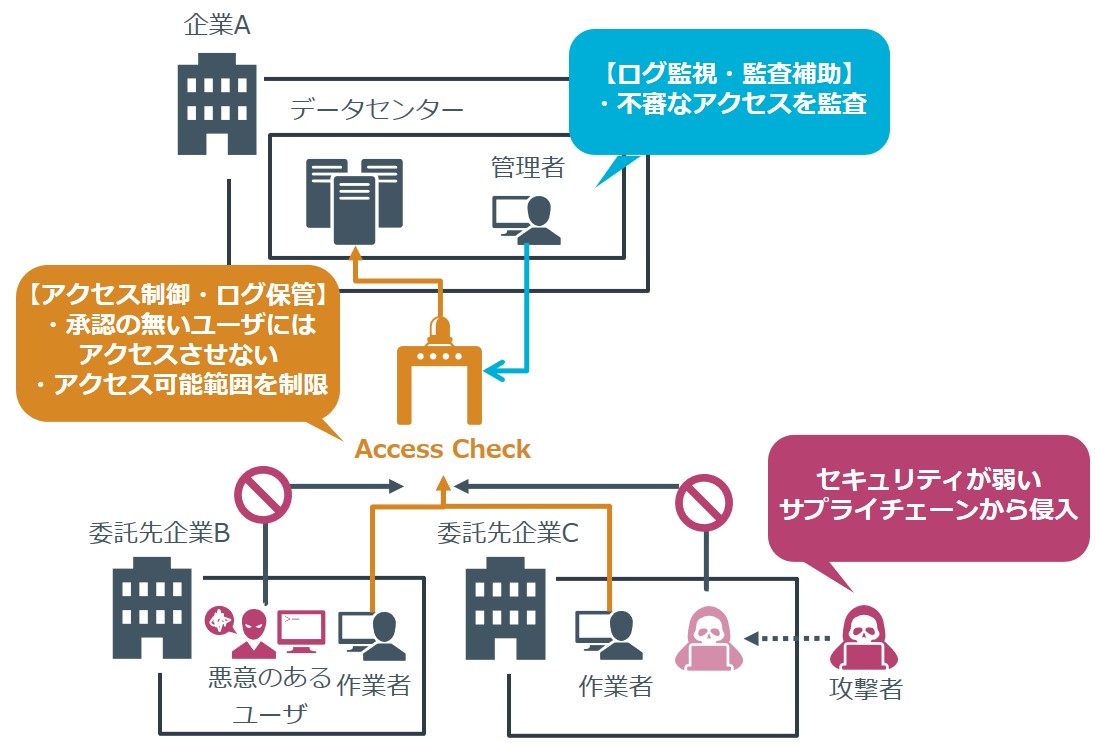

例えば図3「アクセス管理に有効な製品・ソリューション」では特権ID管理製品を企業Aと委託先企業B・Cの間に配置し、委託先からデータセンターに対するアクセス制御・ログ取得・監査が可能です。

申請・承認が無いユーザのデータセンターへのアクセスを制御し、またアクセス対象のサーバの範囲を制御できます。このため、委託先企業Aの悪意のあるユーザや、セキュリティの弱い委託先企業Bに侵入した攻撃者が企業Aのデーターセンターにアクセスしようとした場合も、承認のないアクセスを制御できます。

また管理者側では委託先企業が作業したログの内容を確認でき、「誰が」「どこで」「どのような」操作をしていたのか、また承認の無いファイルの持ち出し等がなかったのかといった不審なアクセスを監査できます。

特権ID管理製品、ソリューションを導入することでアクセス管理・ログ取得・監査を一貫して管理できる統合管理基盤を構築し、関連のあるサプライチェーンを同一のセキュリティレベルで統制を図ることが可能になります。

是非サプライチェーンにおけるアクセス管理の対応を検討中の方は特権ID管理製品、ソリューションの導入を検討してみてください。

図3:アクセス管理に有効な製品・ソリューション

おわりに

セキュリティ対策は自社のみならず委託先等のサプライチェーンに渡って対応する時代になってきています。

自社のセキュリティを強固にしたとしてもサプライチェーンのセキュリティが弱いところをついて正規のアクセスに見せかけた不正アクスから情報漏えいやランサムウェアに感染するなど重大なインシデントが発生する可能性があります。

特権ID管理製品はサプライチェーンの中の適切なユーザが、適切な目的、適切な時間帯にのみ利用できるようにアクセス制御することで、悪意を持った内部ユーザに対して「犯行を難しくする」対策として有効です。

また、特権IDを利用した際の操作ログを取得することで「捕まるリスクを高める」効果をもたらします。そしてそれらをルールだけでなく仕組みとして組み込む事で標準的に、省力化された状態で実現できます。

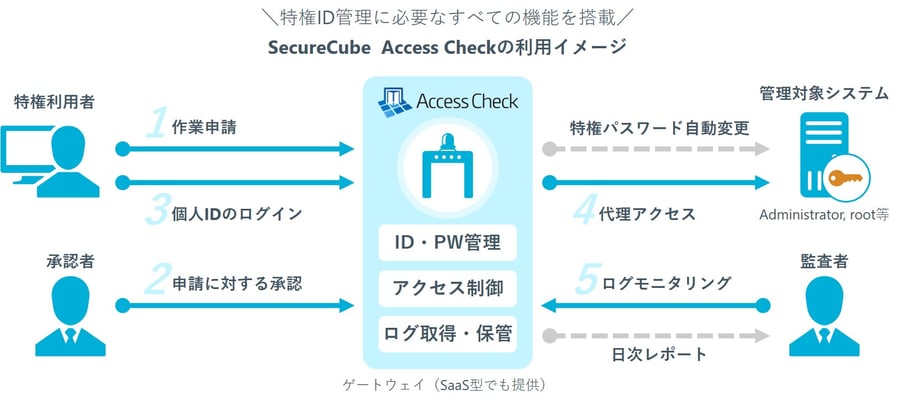

NRIセキュアでは、特権IDに対するアクセス制御とログ監査、申請・承認、証跡確認を短期間・低コストで実現できる特権ID管理ソリューション「SecureCube Access Check」(セキュアキューブ・アクセスチェック)を提供しています。

また情報セキュリティ専門企業として、15年以上前から積極的に機能を拡充してきました。

特権ID管理製品を検討しており決め手にかけている方、懸念点がある方、さらに詳しく説明を聞きたいという方は、お気軽にNRIセキュアまでお問い合わせください。

■SecureCube Access Checkの特長

・特権ID管理に必要なすべての機能をオールインワンソリューションで提供

・導入・運用・保守が容易なゲートウェイ方式で提供しエージェントの配布が不要

・小規模から大規模環境へも柔軟に対応可能

・監査業務を効率化する監査支援機能の提供