2019年5月1日に米国国立標準研究所(NIST)がプライバシーフレームワークのディスカッションドラフト版「Privacy Framework: An Enterprise Risk Management Tool (以降、PF)」*を公開しました。

2019年5月1日に米国国立標準研究所(NIST)がプライバシーフレームワークのディスカッションドラフト版「Privacy Framework: An Enterprise Risk Management Tool (以降、PF)」*を公開しました。

*https://www.nist.gov/sites/default/files/documents/2019/04/30/nist-privacy-framework-discussion-draft.pdf

プライバシー対策は、昨今、EUのGDPR(2018年5月施行)や米国カリフォルニア州のCCPA(2020年1月施行)などの法制化に伴い、多くの企業にとって重要な取組課題の一つになっています。NISTはこのような課題認識のもと、セキュリティ対策の指針として代表的なフレームワークとなっているNISTサイバーセキュリティフレームワーク(CSF)のプライバシー版として、ドラフト版を策定・公表しました。

まだドラフト版であることから、今後外部からの意見やディスカッション等を踏まえて内容も変更される可能性がありますが、CSFと同様、今後PFもプライバシーのグローバルスタンダードと位置付けられる可能性が高いことから、本記事では、ドラフト版PFの概要や活用方法、その位置づけについて、CSFと比較する形で紹介します。

NIST プライバシーフレームワークとは?

NIST プライバシーフレームワークは、現在多くの企業がセキュリティ対策時の参照ガイドランとして活用しているNIST CSFのプライバシー版と位置付けることができます。

【解説】NIST サイバーセキュリティフレームワークの実践的な使い方

両者はそれぞれ独立したフレームワークとして作成されていますが、構成や考え方等については共通点も多いことから、NISTも両方のフレームワークを用いることで、セキュリティリスク、プライバシーリスクのアセスメントを実施することができるとPFの中で指摘しています。

組織はNIST PFをプライバシーリスク管理ツールとして使用することで、プライバシーを考慮しながらデータの有益な利用と、革新的なシステム・製品・サービスの開発を効率的に実施できるようになります。

また、「システム・製品・サービスの開発におけるプライバシーへの影響をどのように考えているか?」という基本的な問いに答えるのに役立てることもできます。

この他にも自社のプライバシー対策状況の見直しやプライバシープログラムの確立・改善、システム開発ライフサイクルにおける運用や購買決定などへの利用が想定されています。

サイバーセキュリティリスクとプライバシーリスクの関係

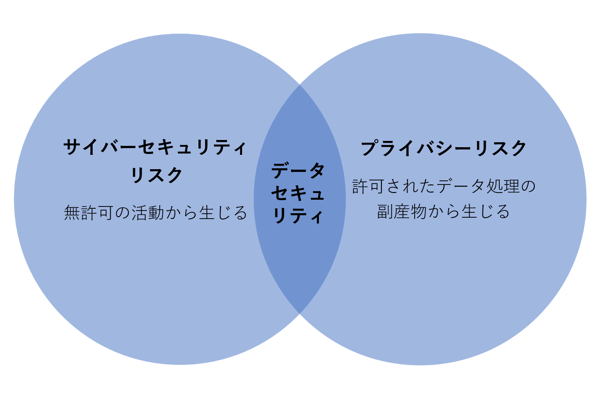

サイバーセキュリティリスクに対応することは、プライバシーリスクへの対応にも繋がることが多いですが、必ずしもすべてのプライバシーリスクに対応できるわけではありません。

NIST PFでは、このセキュリティリスクとプライバシーの関係を以下のベン図で図示しています。

図1. サイバーセキュリティリスクとプライバシーリスクの関係図(PFを元にNRIセキュアが作成)

上図で示されている通り、サイバーセキュリティリスクは、システムや情報資産の機密性、完全性、可用性を侵害する無許可の活動から生じるリスクである一方で、プライバシーリスクは、事業目的のために提供されるシステムや製品、サービスにおける(認可された)データ処理の中で、個人が意図しない問題や結果をもたらしてしまうリスクと定義されています。

サイバーセキュリティリスクとプライバシーリスクの重なりはデータセキュリティの領域として定義されています。例えば、機密性、完全性、可用性の損失により、個人に問題や意図しない結果をもたらす形でデータ処理された場合等が該当します。

このような、サイバーセキュリティとプライバシーの関係を踏まえ、企業はCSFとPFをどのように活用していくかを検討する必要があります。

NIST プライバシーフレームワークの構成

サイバーセキュリティフレームワークとプライバシーフレームワークの違い

NIST CSFは、「コア(Core)」「ティア(Tier)」「プロファイル(Profile)」 という3つの要素で構成されていますが、PFも本構成が踏襲され、同様の考え方でフレームワークが構築されています

1.コア → 一定の分類で定められた対策一覧

2.ティア → 対策状況を数値化するための成熟度評価基準(4段階)

3.プロファイル → 組織の対策の「AsIs (現在)」と「ToBe (目標)」

このうち、ティア及びプロファイルについては、CSFの考え方と同様の内容となっていることから、以下ではコアについてCSFとの違いを中心にまとめます。

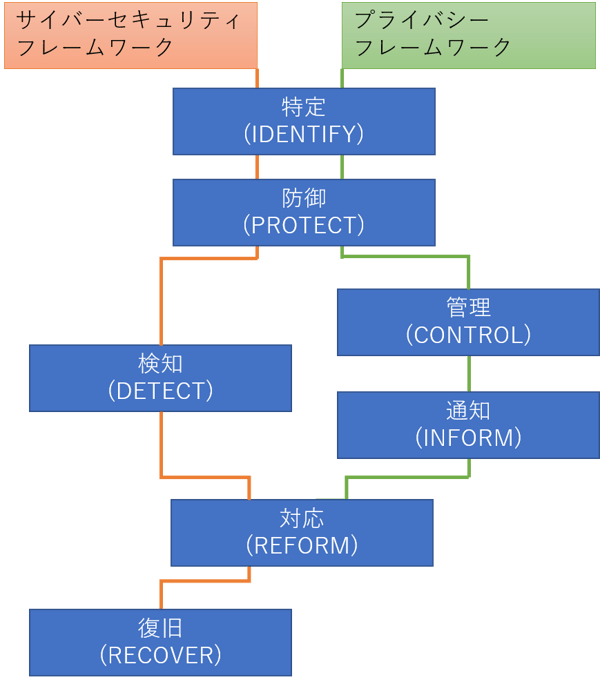

NIST PFにおけるコアとは、「特定」「防御」「管理」「通知」「対応」の5機能に分類されています。

特定 : 組織におけるプライバシーリスクの把握

防御 : 適正なデータ処理手法

管理 : データマネジメント手法

通知 : データ処理活動に関するコミュニケーション

対応 : プライバシー侵害被害の軽減・是正

この点に関し、PFでは、CSFで定義されているコア(特定、防御、検知、対応、復旧)との考え方の違いとして、以下のように説明・図示しています。

- 「特定」、「防御」、「対応」はデータセキュリティの侵害及び認可されたデータ処理から生じたプライバシーリスクの対策時

- 「検知」と「復旧」はデータセキュリティの侵害から生じたプライバシーリスクの対策時

- 「管理」と「通知」は認可されたデータ処理から生じたプライバシーリスクの対策時

図2. CSFとPFコアの関係(PFを元に、NRIセキュアが作成)

プライバシーフレームワークのカテゴリ

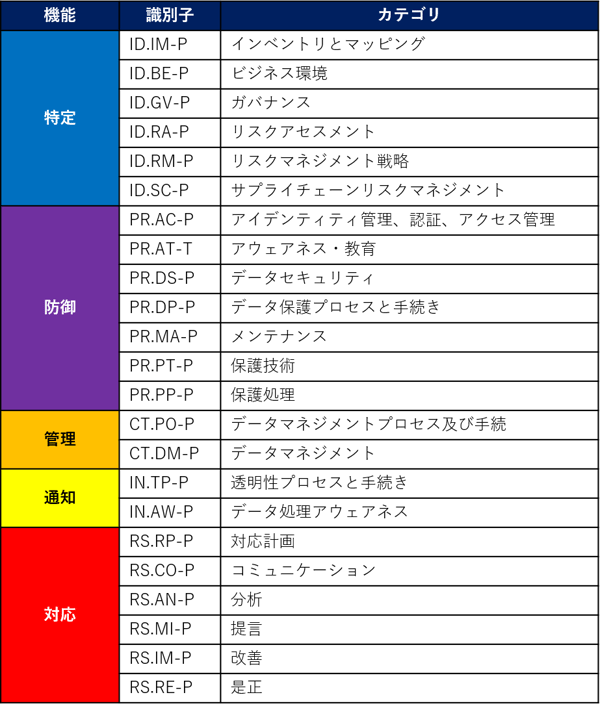

PFでは上述の5つのコア(機能)に対して、以下のサブカテゴリが設定されています。

図3. PFの機能とカテゴリ(IPAの資料を元に、NRIセキュアが作成)

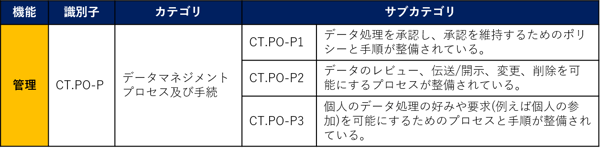

そして、上記カテゴリ毎に、複数のサブカテゴリが設定され、事業者は必要に応じてサブカテゴリで求められている内容に準拠できているかを確認していく形で参照することとなります。

図4. PFの「管理」のサブカテゴリ例(一部抜粋)(PFを元に、NRIセキュアが作成)

プライバシーリスクマネジメントの考え方

PFでは、フレームワークに基づくプライバシーリスクマネジメントの考え方についても説明されています(Appendix D)。

適切なプライバシーリスクマネジメントの実施にあたっては、以下のようなことが求められます。

- 必要な準備リソースの編成

- プライバシー機能の決定

- プライバシー要件の定義

- プライバシーリスクアセスメントの実施

- プライバシーリスクのモニタリング など

PFのカテゴリやサブカテゴリはこれらの実施をサポートする目的で活用していくこととなります。

このうち、NISTは「プライバシー機能」を「プライバシー保護の目的を達成するシステムや製品、サービスの性質または機能」と定義しています。

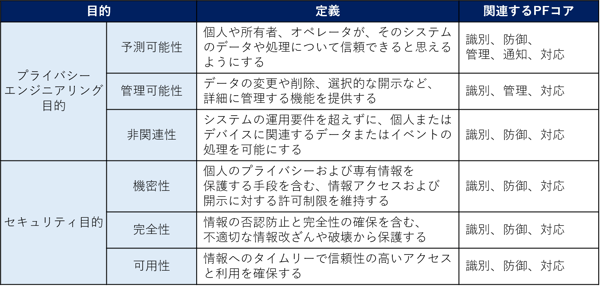

その上で、機能目的の考え方として、セキュリティ対策時の目的である「機密性、可用性、完全性」の保護と関連づける形で、プライバシーエンジニアリング(プライバシー機能の実装)の目的を「予測可能性、管理可能性、非関連性」の保護と定義しています。

図5.プライバシーエンジニアリングとセキュリティの目的(PFを元にNRIセキュアが作成)

プライバシーリスクマネジメントの考え方としてPFでは、組織がプライバシー要件を決定する際に、上記のプライバシー・セキュリティ目的を踏まえること、そして自社のミッションやビジネス要求、リスク許容度等を考慮した上で、どの目的が最も重要かを検討する、という考え方が提示されています。

このようにPFでは複雑なプライバシー及びサイバーセキュリティが分かりやすく整理されています。

プライバシーフレームワークの位置づけと今後の見通し

PFは、姉妹版のCSF同様、あくまでボランタリーなガイドラインであり、遵守が義務付けられるというものではありません。

しかし、例えばCSFについては、米国のセキュリティやプライバシーの規制機関である連邦取引委員会(FTC)がセキュリティ対策時に参照されるべきものの一つと指摘しているように[1]、プライバシー対策についても、PFに準じていない場合は、FTCをはじめとする規制機関が求めるコンプライアンスにも違反していると見做される可能性が高いことが想定されます。

このため、これらガイドラインが参照先として用いられることが増えてくると予想されます。

[1] FTC, “The NIST Cybersecurity Framework and the FTC,” (2016/8/31)

https://www.ftc.gov/news-events/blogs/business-blog/2016/08/nist-cybersecurity-framework-ftc

もっとも、NISTのCSFやPFは基本的にはコンプライアンスベースで参照されるべきものではなく(例えばサブカテゴリの項目をすべて準拠することが求められているのではなく)、自社のデータガバナンスを構築する際の指標として、リスクベース・アウトカムベースな形で参照されるべきものとして位置づけられている点は認識しておく必要があります。

この点について、FTCは先ほど参照したCSFとFTCに関してコメントしたリリース文のなかで、以下のようにコメントしています。

FTCに対して以下のような問い合わせがよくある。

「NISTサイバーセキュリティフレームワークに準拠している場合、FTCの要求に準拠しているといえるか。」

(中略)本フレームワークは、標準でもチェックリストでもなく、そのような目的のものではない。組織が現在のサイバーセキュリティ能力を判断し、個々の目標を設定し、サイバーセキュリティプログラムの改善と維持のための計画を立てるために使用することを意図しており、特定の要件や要素は含まれていない。この点で、「フレームワークに準拠している」というものは実際には存在せず、フレームワークはリスクの評価と軽減に関するものであることを覚えておくことが重要である。この点では、フレームワークとFTCのアプローチは完全に一貫している。

出所)FTC,“The NIST Cybersecurity Framework and the FTC”からNRIセキュア翻訳

上記はCSFに関するFTCのコメントではありますが、ドラフト版の内容を見る限り、PFについても同様のものとして位置づけられると考えられます。

また、CSF同様、PFは特定の国や業界・技術に特化した内容とはなっていません。

そのため、利用範囲も幅広く、EUの一般データ保護規則(GDPR)やカリフォルニア消費者プライバシー法(CCPA)、あるいは日本の個人情報保護法などへの対応が求められる事業者にとっても、プライバシーリスク対策時に参照すべき主要ガイドラインとなる可能性があり、日本の事業者にも参考になるガイドラインと考えられます。

現在、NISTは本ドラフト案をもとに、意見募集を行うとともに、ワークショップ等を通じて説明・ディスカッションを進めています。現在の予定ではこれらを通じて得た意見を踏まえて、2019年10月をめどにVersion1.0を公表するとのことです。

NRIセキュアでは、CSF同様、PFの動向についても引き続き注視していきます。