IoTがつくる未来

インターネットが普及しはじめた時代、TCP/IPの考え方ができた時代には、世界中がつながり、便利になるという恩恵を、生活者は肌で感じていました。しかし、今日のようなセキュリティ脅威が出現するなんて誰も想像していなかった、と思います。

元々、セキュリティの脅威は、画面に変な画像を見せて驚かせる、といったイタズラが主流でした。それが今では、金銭目的の身代金要求をするランサムウェアを筆頭に、目的はますます悪質になっています。しかも、無作為に不特定多数の人をターゲットとする手法だったのが、今では相手のことを徹底的に調べ尽くして、巧妙な手口で引っ掛けようとしています。

便利なモノができれば、必ずその隙をつくことを考える人もでてきます。こうして高度化した結果、今のセキュリティ脅威は人間の欲求を満たす目的に帰着しているように思います。

「セキュリティ脅威」と「人間の欲求」

<金銭的欲求>

・ランサムウェアによる身代金要求

・ECサイトへの不正アクセスによるポイント消費

・社内の機密情報・個人情報の奪取・売買

・仮想通貨の漏えい

<自己顕示欲>

・サイバーテロによる世界へのメッセージ発信

このように、人間の欲求が尽きることはないので、セキュリティ脅威も尽きることはありません。IoTでも同様なことが起こることは想像に難くないでしょう。

IoTセキュリティで考えるべき3つの視点

では、IoTのセキュリティは何を考えれば良いのでしょうか。闇雲に実行するのは得策ではありませんので、いくつかの視点を示してみたいと思います。

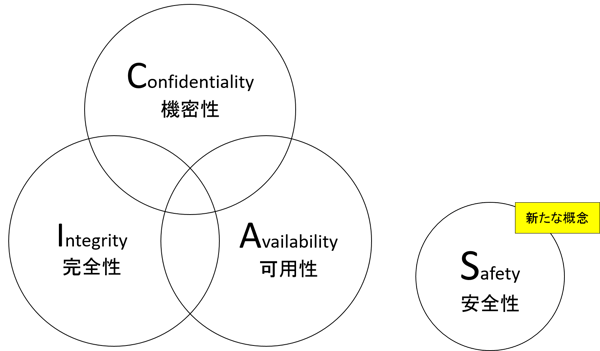

視点① CIA+S

セキュリティの基本原則とも云われるCIA。C (Confidentiality)は機密性で、情報漏えいによって侵害されます。I (Integrity)は完全性で、データの破壊・改ざんによって侵害されます。A (Availability)は可用性で、システム停止などによって侵害されます。

IoTでは、これに新たにS (Safety)、つまり安全性の考え方が重要だと言われているのです。

図1.CIA+Sで考えるIoTセキュリティ

実際にこれらの観点で侵害が発生してしまった場合に、IoTの分野ではどんなことが起こりうるのか、想像してみましょう。

C:監視カメラのデータが漏えいし、プライバシーの侵害が起こる。

I:プラントの制御装置の値が書き換えられ、予期せぬ化学反応が起こる。

A:病院やデータセンターなどに設置した空調機器が停止・暴走し、温度の制御ができなくなる。

S:自動運転のコネクテッドカーが制御不能になり、人命に関わる事故になる。

IoT機器を企画・開発している企業の担当者や、IoT機器を実際に使っている利用者の方々は、CIA+Sの観点で見たときにどんなことが起きうるかを、一度考えてみる必要があります。

このとき重要なのが、漏えいしてどうなるか、改ざんされてどうなるか、停止してどうなるか、・・・など、更に一歩踏み込んだ「脅威の想定力」です。これによって、それらの対策の重要度が変わってきます。

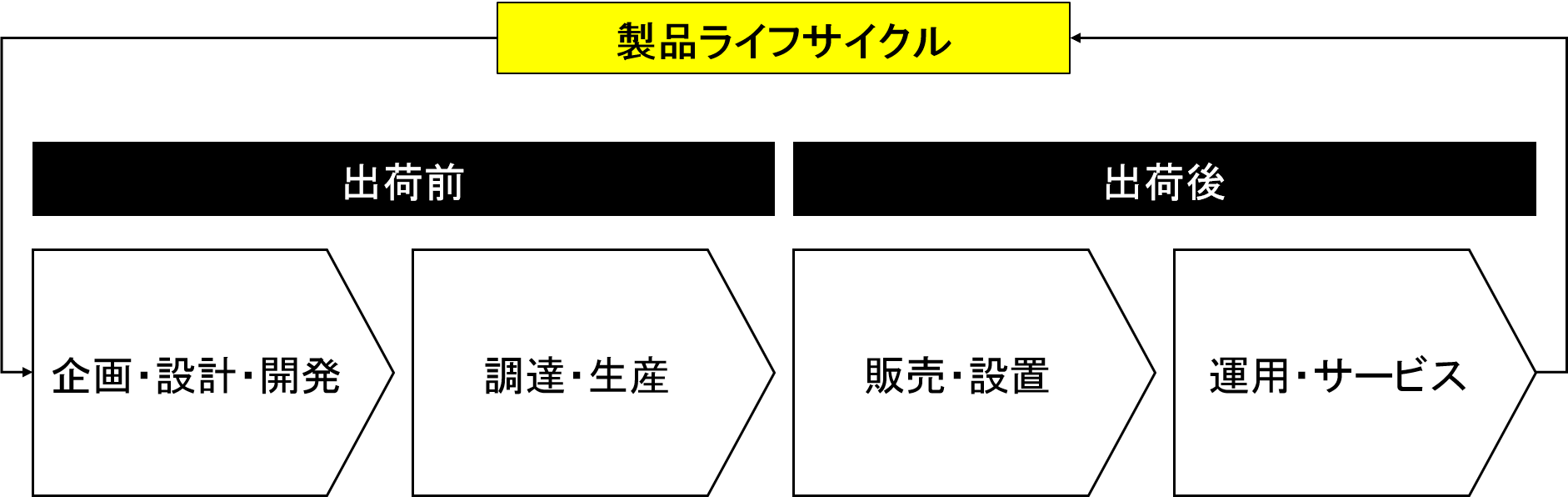

視点② 製品ライフサイクル

一般的に、製品は企業の中で企画・設計・開発され、その設計図をもとに工場などで生産され、出荷できる製品となります。その後、製品は物流や販売拠点を経て、利用者のもとへ渡る。こういった流れはIoTになっても特にいままでと変わらないのですが、各フェーズにおけるそれぞれのセキュリティを考えなければいけません。

図2.製品ライフサイクルで考えるIoTセキュリティ

図2.製品ライフサイクルで考えるIoTセキュリティ

■企画・設計・開発フェーズ

企画・設計・開発は、主に企業の中の執務室で行われます。このとき、執務室内のPCのセキュリティから、脆弱性を作り込まないための設計・セキュアコーディング、テストまで多くのことを考える必要があります。

つまり、すでにこの時点からセキュリティの設計ははじまっているのです。最近では、セキュリティ・バイ・デザインといわれており、設計の段階から、運用に必要なセキュリティの仕組みを製品に組み込んでおくことが重要です。

■調達・生産フェーズ

調達・生産は、主に生産工場内で行われます。一般的に、工場と一般的な情報系LANは完全に分離、もしくはファイアウォールなどできちんと制限されているべきですが、こういったことも考える必要があるでしょう。

また、最近では生産を効率化するために工場内にもIoT機器を導入することも多くなってきました。このときは、企業は生産者の立場ではなく、利用者の立場でIoT製品を捉えなければいけません。企業はときに、生産者にも利用者にもなるのです。

■販売・設置フェーズ

販売・設置は主に販売店や物流業者に委託することがほとんどだと思います。こういったサプライチェーン上の関係者にも、セキュリティ意識の伝達が不可欠になります。

■運用・サービスフェーズ

こうして利用者の手に渡った製品は、いつまでも安全ではありません。安全に使ってもらうための説明書の配布などもあります。また、日々明らかになる脆弱性情報の収集・対応、暗号鍵の危殆化リスクへの対応(※危殆化とは、コンピュータの性能や数学的な進歩により、今までの暗号が使いものにならなくなること)、ソフトウェアの遠隔更新・修正プログラムの配布(OTAと呼ばれる)、なども行わなければいけません。

さらに、製品の異常に検知し、対応するためのマニュアルなども必要です。また、製品は廃棄され、中古製品として再販される可能性もあります。こうしたことも予め考慮しておかなければいけません。

このようにIoTセキュリティと一口にいっても、各フェーズでさまざまな人々が関わっています。これらの関係者を巻き込み、セキュリティを担保していく作業は、容易ではないのです。

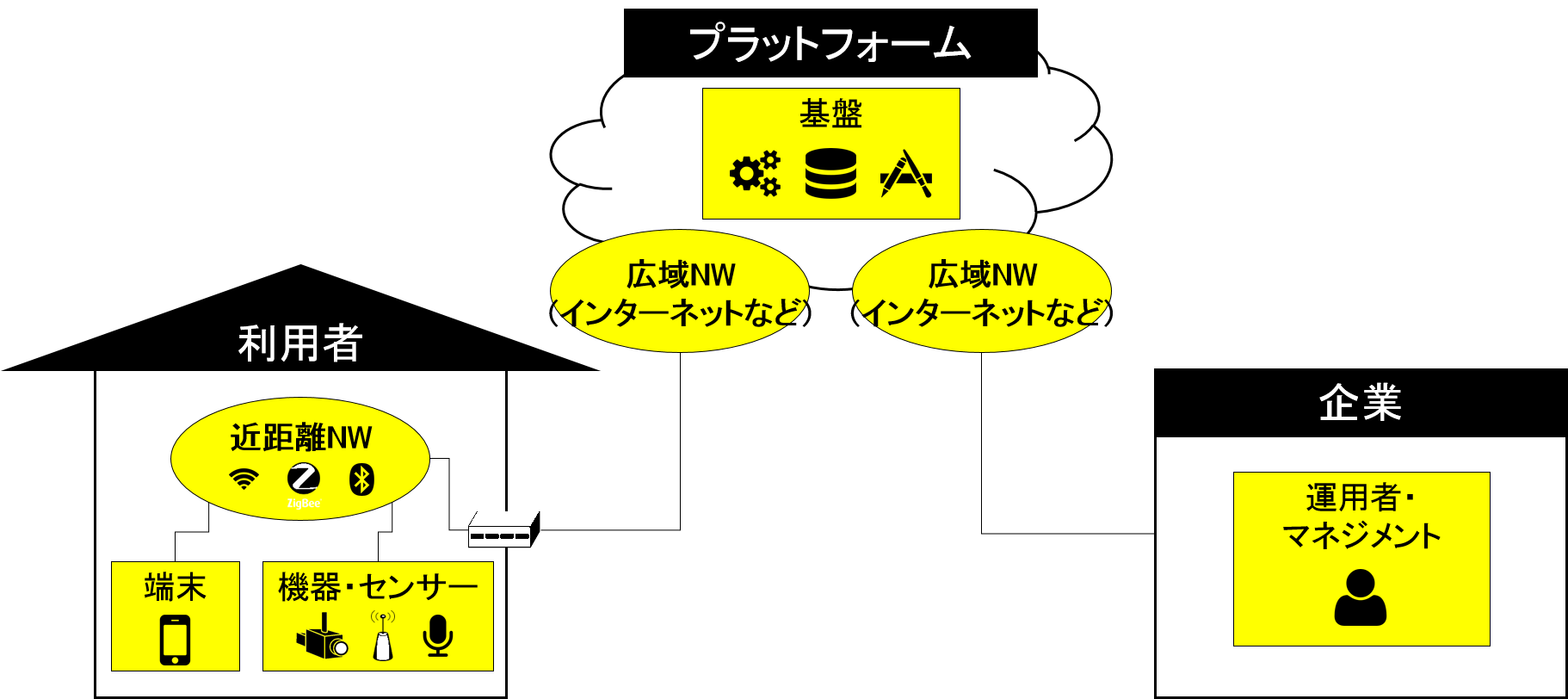

視点③ 登場人物と脅威シナリオ

「IoTで変わったこと」、それは、セキュリティを強化するために考える対象(モノや通信)が圧倒的に増えたことです。生産・販売した分だけ、考える対象が増えるのです。考える対象をモデル化し、それらで考えられる脅威を想像することが重要です。

図3.登場人物と脅威シナリオで考えるIoTセキュリティ

図3.登場人物と脅威シナリオで考えるIoTセキュリティ

■利用者側

例えば家電製品の場合は、出荷され利用者のもとに渡った製品は、通常それぞれの家に設置されます。設置された製品は、近距離通信のしくみを用いてゲートウェイであるルータなどとつながり、インターネットをはじめとする広域ネットワークへ出ることになります。

ここでは、近距離通信の仕組みを盗聴されたらどうなるでしょうか。はたまた、中間者攻撃を仕掛けられたら・・・。各機器、通信を対象に起こりうる脅威を掘り下げていくことが大切です。スマートスピーカーだったら、各家庭の会話が筒抜けになる、なんてことも容易に想像がつくでしょう。

■プラットフォーム

利用者側に設置された製品の情報を集約し、様々な分析するのがプラットフォームです。ここには、利用用途に応じて、運転情報や、利用者の情報などが格納されていたりします。この部分のセキュリティは、いままでのクラウドサービスのセキュリティと大きくは変わりません。

■企業側

企業側では、プラットフォームのメンテナンスなどを行なっています。運用者のアカウントがのっとられたら、内部犯行者がいたら、・・・などなど。同様に掘り下げていきます。

マルウェア感染、脆弱性を突く不正アクセス、DoS/DDoS攻撃、内部不正、ヒューマンエラー、盗聴といった想定されるシナリオを体系的かつ想像力を働かせて考えることが重要です。

このように、IoTは今までより圧倒的に考えなければならない範囲が広がりました。しかし、そこに施される対策は情報や通信の暗号化、アクセス制御のしくみ導入、アカウント管理の徹底、パスワードを含む認証の強化、ソフトウェアのアップデート・パッチの適用、セキュアコーディング、脆弱性診断、ログの取得・分析・可視化などなど、今までのセキュリティと比べても「本質的には変わらない」と言えるでしょう。

一人ひとりの想像力と、共助のしくみ

「便利なモノを作りたい」

「もっと、いろんな人に使ってもらいたい」

こういったメーカー各社の担当者の想いはずっと変わらないです。IoTは、それを加速させるための大きな可能性を秘めています。しかし、過度なセキュリティはそれにブレーキをかけてしまう恐れがあります。今、メーカー各社は、このアクセルとブレーキのバランスをどうすべきか、真剣に考えています。

考える人は多い方が良い、それが私の考えです。他社で考えていること、実際に起きた事故の事例、こういったものは各社の中で秘められてしまっています。 マーケティング戦略などは、他社との差別化を行うものであって一緒に考えることは少ないでしょう。一方、セキュリティは果たすべき目的は皆同じです。ここにはみんなの助け合い、つまり「共助のしくみ」が必要だと思うのです。

Secure SketCHは、この「共助」の思想がベースになっています。是非、このプラットフォームを通じて各社がお互いを助け合うという仕組みが普及していけば良いなと考えています。

▼合わせて読みたいブログ▼

IoT機器へのサイバー攻撃の最新実態|25億件の通信分析から見えたこと

もう一つのIoTセキュリティ|Industry4.0をサイバー攻撃から守る

IoTセキュリティは『脅威』の分析から|現場で使える実践ステップを解説

出所・参考文献

- NRIセキュアテクノロジーズ 「NSF(NRI SecureFramework) for IoT」

- NIST「Cyber Security Framework」

- OWASP 「IoT Security Guidance」

- CSMS認証基準(IEC 62443-2-1)

- ISMS認証基準(ISO/IEC 27001)

- 総務省/経済産業省 「IoTセキュリティガイドライン」

- など