近年、Amazon Web Service(AWS)、Microsoft Azure、Google Cloud Platform(GCP)などのIaaS、PaaSを利用する国内企業が急速に増加する一方で、重大セキュリティインシデントの報告数も増加傾向にあります。そんな中、セキュリティを担保しながらIaaS/PaaSを利用するために、「CSPM」の必要性が注目されています。

本記事では、CSPM とは何なのか、何が実現できるのかをパロアルトネットワークスのクラウドネイティブセキュリティプラットフォーム「Prisma® Cloud」を参考に、実際の画面を用いてご紹介します。

▶「セキュリティ担当者のためのCSPM導入・運用のポイント」をダウンロードする

CSPM(クラウドセキュリティ態勢管理)とは

クラウドの設定ミスによる情報漏洩に対して、有効なソリューションとして注目されているのがCSPM(Cloud Security Posture Management : クラウドセキュリティ態勢管理)です。

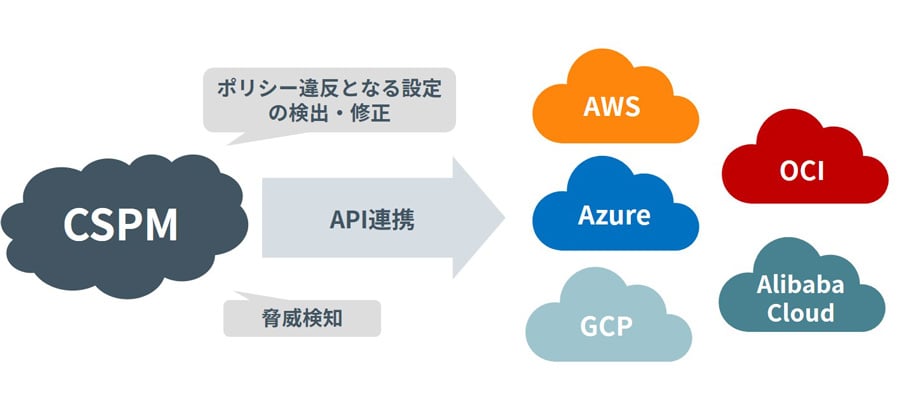

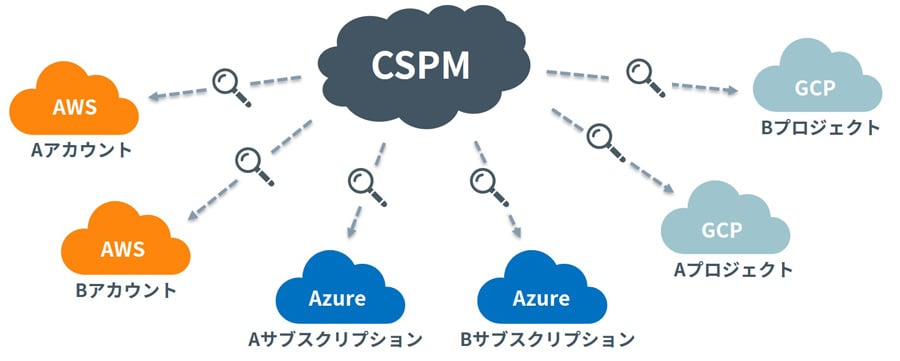

図1:CSPMはIaaS/PaaSとAPI連携にて接続し、設定監査/脅威検知を行う

CSPMは、IaaSやPaaSといったパブリッククラウドに対して、API連携によりクラウド側の設定情報を自動的に取得し、設定ミスや各種ガイドライン等への違反が無いかを継続してチェックすることができるソリューションです。

また、IaaS/PaaSを利用する際のベストプラクティスをチェックルールとしてあらかじめ用意しており、利用者へ安全な利用方法を提示してくれます。

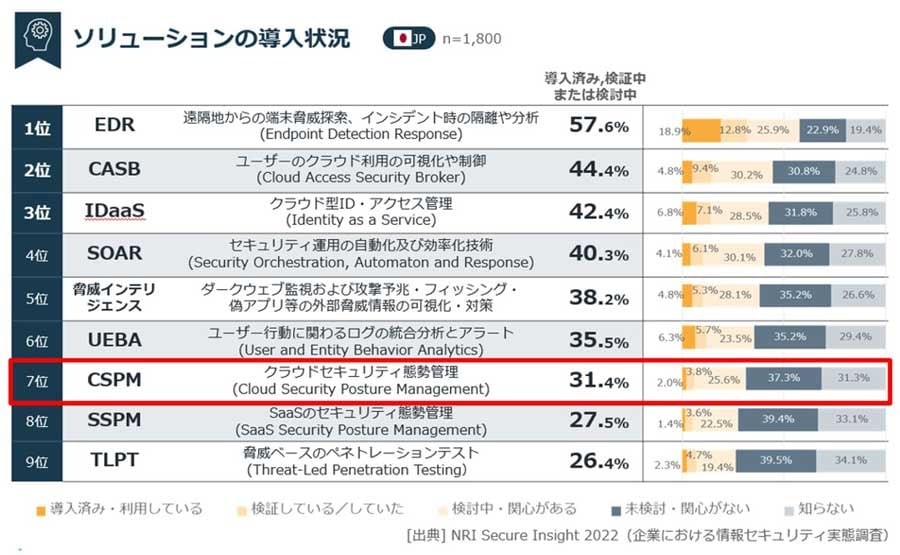

図2:ソリューションの導入状況

図2で記載の通り、現在では31.4%の企業でCSPMの導入、導入検討が進んでいます。トレンドのソリューションが並ぶ中で7位というのは、IaaS/PaaSの利用を進めるうえで非常に関心が高いソリューションであることがうかがえます。

CSPMで実現できること

CSPMでは代表的なものとして、5つのできることがあります。本章にてどのように活用できるのかご紹介します。

1.設定ミスの自動検出

CSPMでは、IaaS/PaaSの設定を事前設定したルールに基づき設定監査を行い、適切でない設定や危険な設定が見つかった場合はアラートを出力します。この自動検出の仕組みを用いることで、設定ミスにいち早く対処することができます。

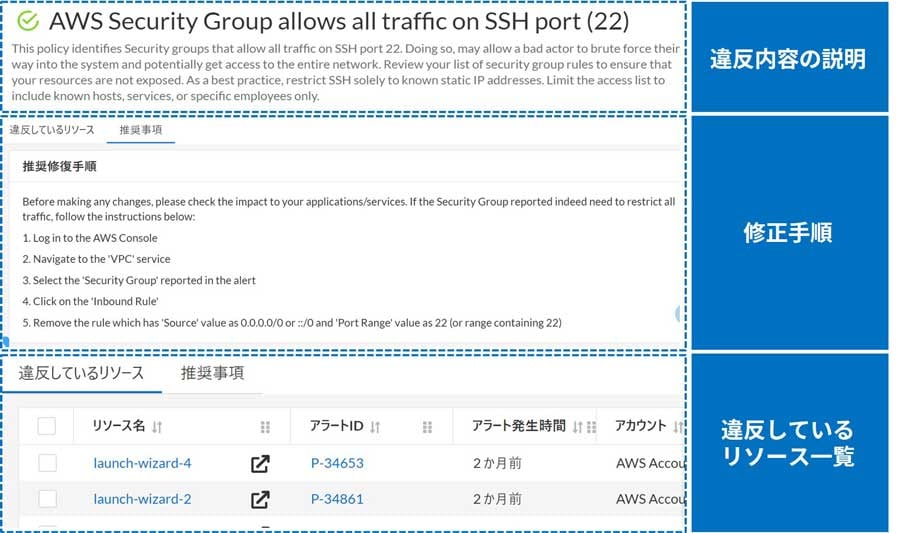

図3:CSPM画面例<SSHポート(22)が公開されていた際のアラート>

図3は、実際にアラートが上がった際の画面例となります。CSPMでは、「違反内容の説明」「修正手順」「違反しているリソース一覧」を提示します。この中で、特に「修正手順」まで提示できることがCSPMの特徴です。

日々アップデートしているIaaS/PaaSに関して、設定ミスのアラートだけ受け取っても修正方法を調べる手間が発生することもあると思います。このように修正方法の手順を詳細に提示することで、作業者が迷わずセキュアな設定に修正することをサポートしてくれます。

また、CSPMは設定変更の履歴を記録し構成管理をサポートしてくれる機能も提供しています。

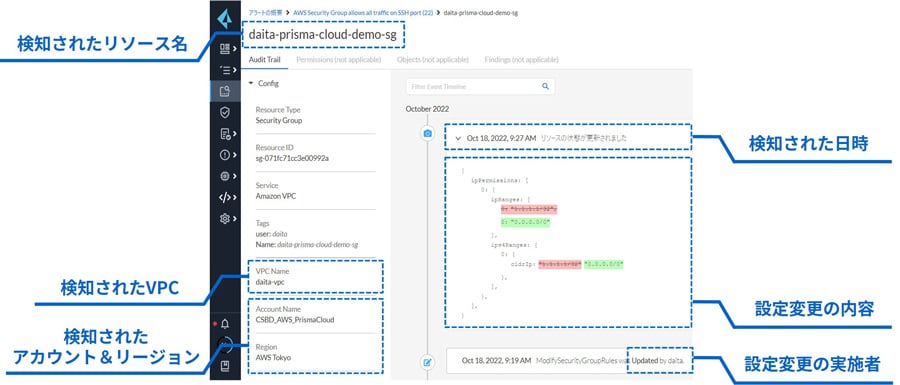

図4:CSPM画面例:アラート発生までの監査証跡

図4では、アラートが上がったリソースの監査証跡の画面例となります。CSPMでは、各パブリッククラウドにログインしなくとも、リソースの詳細情報と設定変更の履歴を確認することができ、設定変更の作業者まで特定することが可能です。

2.マルチクラウド・マルチアカウント環境の管理

マルチクラウド、マルチアカウントのクラウド環境をCSPMの一つのコンソール上で統合管理することにより管理業務の負荷とコストを低減します。

図5:CSPMでマルチアカウント/マルチクラウド環境を統合管理

AWSやAzureを利用している会社では、システムごとや部署ごとにアカウント、サブスクリプションを発行しているケースが非常に多いため、会社内にアカウント、サブスクリプションが乱立した状態になります。

アカウントを分けた場合、アカウントごとに管理者が異なるため、IT部門で全てのアカウントを一元管理することが困難です。

さらに、各アカウントのセキュリティレベルが管理者のスキルに依存することも多くセキュリティリスクが高くなるため、IT部門が容易に統合管理できるCSPMの仕組みが必要になっています。

3.トラフィックログ、管理者イベントログの可視化

CSPMでは設定情報以外にトラフィックログ(AWS VPCフローログやAzure NSGフローログ)と管理者イベントログ(AWS CloudTrailやAzure アクティビティログ)をわかりやすく可視化する機能を提供します。

トラフィックログ、管理者イベントログの膨大なログをIaaS/PaaS単体の機能で調査することは多大な労力がかかるため、多くの企業ではログを取得するものの活用ができていない状態となっています。最低限ログ取得しておくことでインシデント発生時に事後調査はできますが、ログ情報を活用することでインシデントを未然に防ぐことが可能となります。

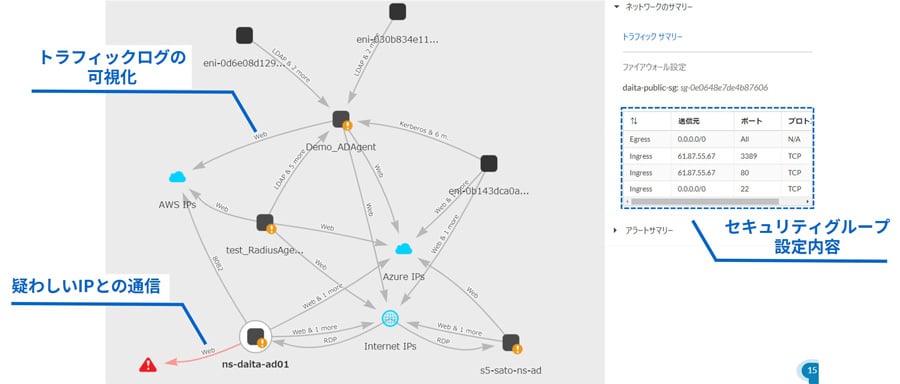

図6:CSPM画面例<VPC内のトラフィックログ可視化>

図6は、CSPMにてAWS VPCフローログを可視化した画面例となります。どのサーバーにインターネットからのトラフィックがあるか、どのサーバー間でトラフィックがあるかを可視化することにより、ブラックボックスになりやすいIaaSのトラフィックを把握することができます。また、CSPMの機能により「疑わしいIP」との通信を可視化することも可能です。

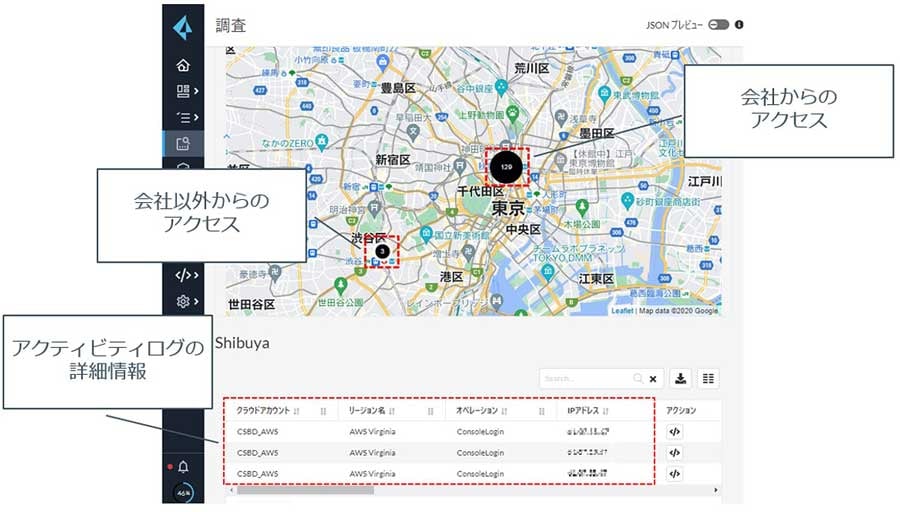

図7:CSPM画面例<管理者のアクセスロケーション可視化>

図7は、CSPMにてあるAWS管理者のコンソールログインイベントを可視化した画面例となります。どの地域のどんなIPアドレスから、何時何分にログインを行ったか可視化することにより、管理者アカウントの管理が容易になります。

4.ネットワーク脅威を検知する

CSPMではトラフィックログ(AWS VPCフローログやAzure NSGフローログ)を解析し、ネットワーク脅威を検知することが可能です。外部からのポートスキャンやDoS攻撃のトラフィック、内部からのマイニング関連のトラフィックやランサムウェア関連のトラフィックを検知することができ、異常なトラフィックログへの対策をいち早く行うことが可能です。

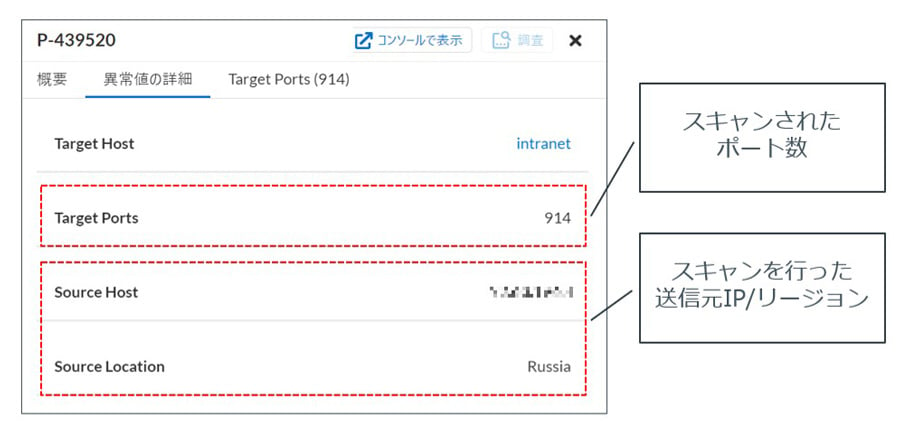

図8:CSPM画面例<ポートスキャンの検知>

図8は、CSPMにてフローログを分析し、外部からのポートスキャン攻撃を検知した画面例となります。ポートスキャンを実行した送信元IPとリージョン、そしてスキャンされたポート数を確認することが可能です。

5. 管理者アカウント乗っ取り被害を検知する(UEBA)

CSPMでは管理者イベントログ(AWS CloudTrailやAzure アクティビティログ)を解析し、管理者アカウントの乗っ取りを検知することが可能です。

普段日本からアクセスする管理者が他国からクラウド操作を行った際にアラートをあげる、または離れた地点から同時にログインを施行した際にアラートをあげることで、管理者アカウントの乗っ取り被害に迅速に対応することができます。

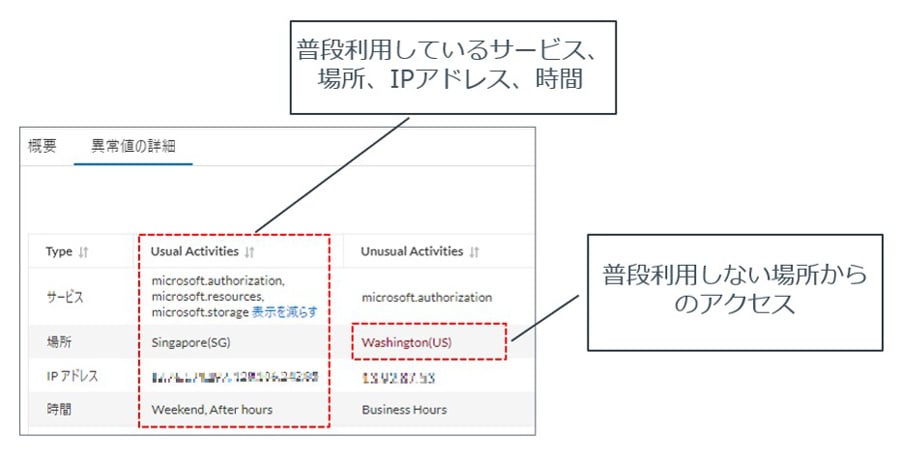

図9:CSPM画面例<普段利用しない場所からのアクセス検知>

図9は、CSPMにてAzureアクティビティログを分析し、過去90日間で利用履歴が無い場所からアクセスを行ったAzure管理者を検知した画面例となります。管理者が内部不正を行っていないか、乗っ取られた可能性が無いかを検知することが可能です。

CSPM製品を選ぶ上でのポイント

2018年以降、多くのセキュリティベンダーがCSPM製品をリリースしており、CSPM製品の導入検討をされた場合に比較すべき項目で迷われることが多いと思います。本ブログで画面例を交えてご紹介した下記5つのポイントを踏まえて比較することで、自社の要件に合った製品選定が可能になれば幸いです。

- 設定ミスの自動検出が可能であり、適切な設定への修正手順が提示される

- マルチクラウド・マルチアカウント環境が一元管理できる

- トラフィックログ、管理者イベントログの可視化ができ、後からインシデント調査できる

- フローログからネットワーク脅威を検知することができる

- 管理者イベントログから管理者アカウント乗っ取り被害を検知するUEBA機能がある

おわりに

IaaSやPaaSを操作する全ての作業者がIaaSやPaaSに精通しており、ベストプラクティスを熟知しているといった環境づくりは困難かと思います。

また、IaaSやPaaSが日々アップデートしていき、新機能、新サービスのリリース、既存サービスの仕様変更が行われた際、アップデート内容に合わせたベストプラクティスの設定を維持するといったことも、人力では多くのコストが発生するでしょう。そういった最新のサービス内容に対応したベストプラクティスを提示する仕組み、ベストプラクティスに沿った設定監査、内部/外部からの脅威検知を常に自動的にする仕組みをCSPMは提供します。

NRIセキュアでは、CSPM製品のソリューションの提供だけでなく、導入をご支援するサービスを提供しており、クラウドサービスの利用に関する社内ルール整備等のセキュリティコンサルティングサービスも提供しています。ぜひご相談ください。