昨今、海外に子会社や取引先を持つグローバル企業のセキュリティ環境は不確実性を増している。経産省でも直近の国際情勢を踏まえ、サイバーセキュリティ対策の強化に関する注意喚起を発出し、海外拠点を含めてリスク低減のための措置等を実施することを呼び掛けている。実際にサイバー攻撃に遭い、事業が停止するなどの被害が発生する企業もますます目立ち始めてきた。

しかし、当社にお問い合わせいただくお客様の中には、海外拠点(子会社や取引先)でセキュリティインシデントが実際に発生してはじめて、現地の対策状況がどこまでできているか不透明であることに気が付いたり、どんな対策を講じるべきか悩んだりしてしまう方が多い。

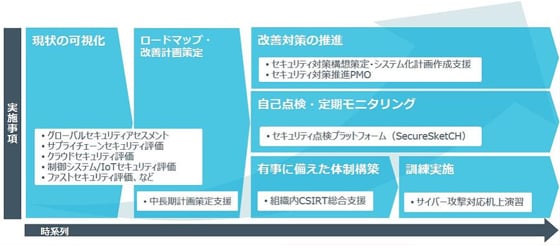

グローバルでのセキュリティ対策を効果的・効率的に進めるためには、常日頃から可視化~計画策定~実行~モニタリングといったPDCAサイクルを回す活動を行い、海外拠点群を統括する「グローバルセキュリティガバナンス」を構築することが重要である。

そこで本記事では、グローバル企業がこうしたセキュリティガバナンスの構築を円滑に推進していく上で求められる主な活動と留意すべきポイントをご紹介したい。

ポイント1 海外拠点の性質に応じた「メリハリのある可視化」

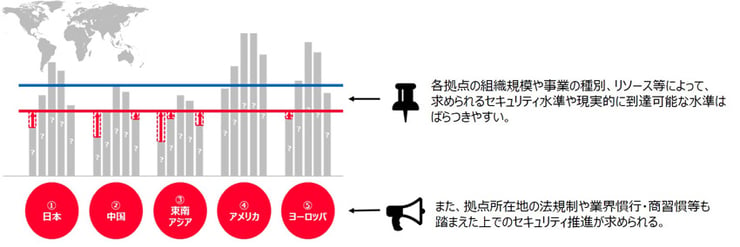

セキュリティ対策を組織全体で進めていく際には、ルールの策定、体制の構築、ツールの導入等の様々な対応が求められる。しかし、海外拠点はその所在地・拠点規模・事業の種別等によって、求められるセキュリティ水準や現実的に到達可能な水準は大きくばらつきやすい。

【イメージ図】

そのため活動の第一歩として、国内外の子会社・取引先を洗い出して現状の対策状況を可視化し、将来的に実現するセキュリティ水準を明確化する取り組みが重要である。

しかしながら、海外拠点の多いグローバル企業では特に以下のような点が課題になりやすい。

- ・そもそも子会社や取引先が世界中で多岐にわたるため、どこから手をつければいいのかわからない。

- ・海外渡航の制約や本社側のリソース不足等により現地訪問の機会が限られる。

- ・かといって、リモート会議のみでは過不足のない情報収集や現場実態の可視化が難しい。

こうした課題に対処するには、「対象拠点・確認方法の優先順位付け」や「情報収集項目の精査」がポイントとなる。前回の当社ブログで具体的なTIPSをご紹介しているので参考にしていただきたい。

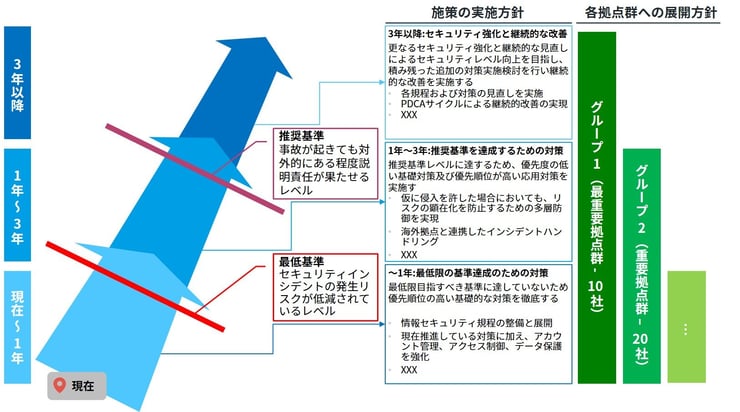

ポイント2 「絵に描いた餅にならない」ロードマップの策定

セキュリティ対策状況を可視化した後には、リスクを低減するための各種対策の計画(ロードマップ)の策定に着手する必要がある。

ここで、識別されたすべてのリスクに対してまんべんなく対策を行おうとしたり、全ての海外拠点でいきなり百点満点の対策度合いを目指そうとすると、ロードマップが非現実的な「絵に描いた餅」になってしまう可能性が高い。

そこで重要なのは、優先度に応じた短期~中期~長期での大まかな対応方針を定めることである。自社のIT戦略も加味しながら、いつまでにどのようなセキュリティレベルを目指すのか・どの時点でどこまでの範囲の拠点に施策を展開するのか等について、優先順位付けを行うのが望ましい。

【対応方針の検討イメージ】

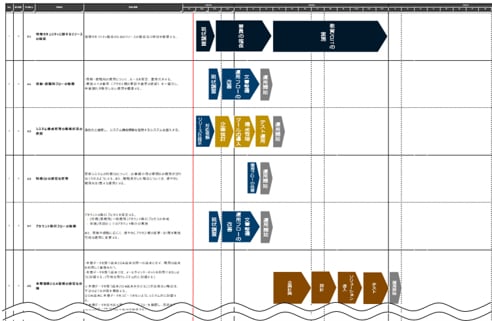

対応方針が決まったら、具体的なロードマップを検討する。ここでは施策ごとの前後関係を考慮しながら、少なくとも月単位でのマイルストンを洗い出しておくことが肝要である。

【ロードマップの策定イメージ】

洗い出しにあたって、セキュリティソリューションの導入であれば、①業務仕様の検討~②製品・ベンダの選定、③社内外関係者との調整~④パイロット導入・検証~⑤本導入・運用開始、等の時間軸を念頭に置いて計画化すると良い。

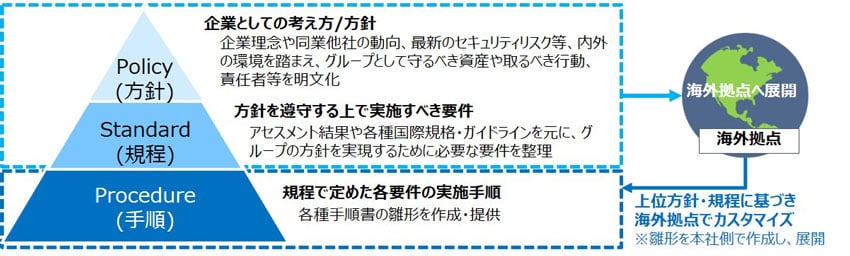

また、グローバル企業におけるロードマップ策定においては、個別セキュリティ対策の計画化に加え、全社共通のセキュリティ要件を社内ルールとして整備・展開する活動も忘れずに盛り込んでおきたい。関係する海外拠点が多岐にわたる場合、組織としてどこまでの対策を求めるかをある程度一律にルール化することで効率的なセキュリティ推進に繋がるためである。

各拠点に共通して求める要件と、個別に詳細な手順化が必要な要件を下図のように体系だてて整理することが望ましい。

【グローバルセキュリティルールの体系イメージ】

ポイント3 「現場のかゆいところに手が届く」改善推進活動

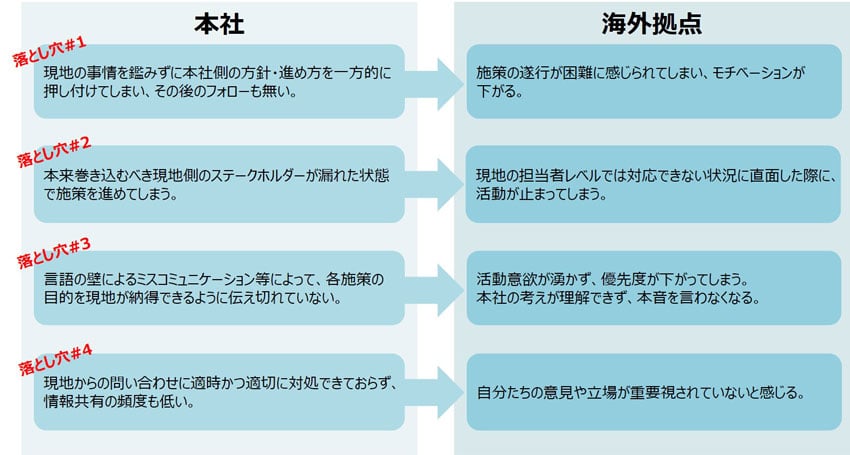

ロードマップが完成したら、実際に計画に則った改善活動を行っていく。しかし、計画を進めていくにあたって、海外拠点に向けたコミュニケーションの進め方やサポート体制等が不適切な場合、トラブルにつながりやすい。

【海外拠点とのやり取りで発生しやすい落とし穴】

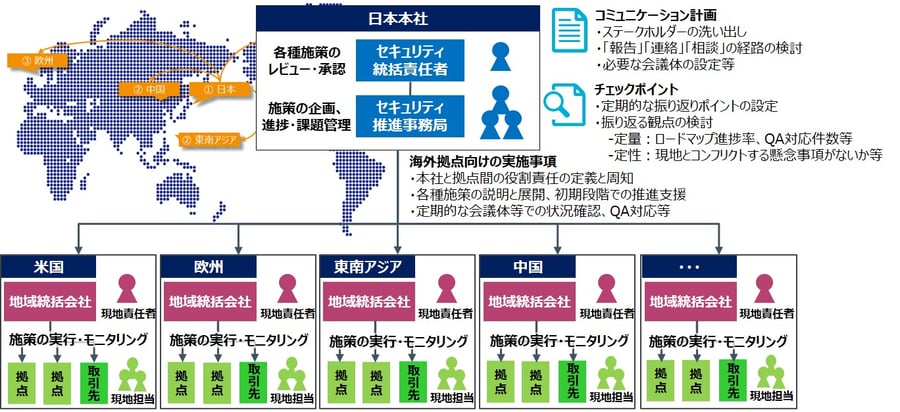

このような問題を回避するためには、以下のような観点を考慮することが求められる。

本社側からの支援

一般的に海外拠点側は本社側よりも対応リソース(資金・人材・システム)に制限がある場合が多く、誰がどのくらいのコストをかけて対策の導入やその後の運用を行うのか論点になりやすい。そのため、改善活動の初期段階では可能な限り本社側主導での施策推進や実装支援を行い、徐々に手離れを図ることをおすすめする。

ステークホルダー漏れなく巻き込んだ推進体制の構築

改善活動の推進においては、自ずとステークホルダーが多くなる。そのため、各海外拠点の担当者、管理者、社外ベンダ等の現地関係者から本社側の責任者までを巻き込んだ一気通貫のセキュリティ推進体制を定義しておくことが重要である。また、特に活動の初期段階においては各拠点のIT担当や取引先に何をどこまで求めるのかが不透明になりやすいため、既存のIT規程やジョブ・ディスクリプション、契約条項等であらかじめ本社側が期待する役割・責任を定義しておくことが望ましい。

コミュニケーション計画の策定

各海外拠点に対して「いつ」「なにを」「誰と」指示・共有・議論するのか綿密に設計するのも重要である。本社と現地双方で窓口となる担当者を配置した上で、定期的な会議体や連絡経路を事前に設定すること。日常のやり取りの中で、本社側の企画検討状況や現地側の懸念事項等を前広に共有しあいフォローを惜しまないことが相互の信頼関係構築の第一歩となる。

チェックポイントの設定

活動の実施途中でチェックポイントを設けて計画の進捗率を定量的に確認するとともに、「本社都合の改善活動になっていないか」、「海外拠点の実情や意見も取り込めているか」等の定性項目をチェックするのが望ましい。こうした振り返りを定期的に実施することで、将来想定される課題や懸案事項を事前に察知しやすくなる。

【グローバルセキュリティ推進体制の構築イメージ】

ポイント4 モニタリング・点検における「脱メール・エクセル」

次に、各対策が予定通り展開・進捗しているかを管理するフェーズである。改善の初期段階においては本社側主導での実装や支援が肝要であるものの、最終的に対策を完遂するのは海外拠点側となるため、本社側は推進体制の成熟に従ってモニタリング・点検を中心とした役割にシフトすることが多い。

しかし、施策展開がある程度進んで巻き込む拠点や実施する施策の範囲が広がっていくと、世界中の多数の拠点で同時並行的に対策が進むようになる。初期段階においては各拠点との個別のエクセルシート・メール等のやりとりで回っていた活動も、次第に管理が複雑で困難なものとなっていく。

こうした状況に対する一つの対処方法として、特定のツール・システム等で海外拠点の状況を一元的に管理していくことも考慮したい。

NRIセキュアが提供するセキュリティ点検プラットフォーム「Secure SketCH」を活用すると、多数の海外子会社や委託先のセキュリティ対策状況を一元的に管理することが可能になる。世界中のどこからでもWeb上のダッシュボードにアクセスすることで任意の拠点の状況を把握できるため、個別のエクセルシート等を確認したり格納場所を探す手間も省ける。

日本語の他、英語と中国語(簡体字)に対応しており、海外拠点側から寄せられたコメントの履歴管理や、提出資料・エビデンス等もWeb上で完結できるため、QA対応や定期的な点検も円滑に実施することが可能である。

【Secure SketCH活用イメージ】

ポイント5 「転ばぬ先の杖」としてのCSIRT

ここまでは、未然に攻撃を防ぐためにどのように対策を強化していくかをお話してきたが、昨今のサイバー攻撃の高度化・巧妙化の状況を踏まえると、改善活動を進めている途中に海外拠点側でセキュリティインシデントが発生することも十分に想定される。

こうした緊急事態に備えて、組織内でCSIRT (Computer Security Incident Response Team)を構築し、海外拠点側から本社への報告経路、初動対応のやり方、調査・分析方法、復旧手順、再発防止の検討方法等を並行して整備することが重要である。また万が一にそなえて、整備したCSIRTが実際に機能するかを訓練しておくことも忘れないようにしたい。

海外拠点を巻き込んだグローバルなCSIRTの構築・運用は、言語や各国の法規制の違い、セキュリティに関する考え方の違い、時差等の壁に直面することもあり、多くの企業にとって難易度がより高くなりやすい。グローバルCSIRTにおける具体的なTIPSについては前回の当社ブログ記事にてご紹介しているのでぜひ参考にしていただきたい。

まとめ

本記事では、グローバル企業においてセキュリティガバナンス構築する際に求められる主な活動とそのポイントをご紹介した。物理的な距離や言語・文化の違いに加えて、コロナ影響での移動制限が続く昨今の状況下では、本社と海外拠点間のミスコミュニケーションが大きな落とし穴になりやすい。常日頃からグローバルに対応できる管理・推進体制の整備を進めて、海外拠点との信頼関係を構築しておくことが重要である。

当社では、こうした一連の活動全体に関してグローバル対応経験が豊富なコンサルタントが在籍している。これまで多数のグローバル企業においてセキュリティガバナンス構築に携わってきた実績を活用しながら、解像度の高い可視化、実効性のあるロードマップの策定、現場との円滑なコミュニケーションを通した改善活動の推進、要点を抑えた平時・有事の体制構築などを一気通貫でご支援することが可能である。お悩みがあればお気軽にお問合せいただきたい。

(ご参考) グローバルセキュリティガバナンス構築支援サービス

https://www.nri-secure.co.jp/service/consulting/global