「外部から侵害されたサーバのフォレンジック調査をお願いしたい」

弊社の問合せ窓口には、このような相談が日々舞い込んできます。

NRIセキュアが事故対応支援サービスの提供を始めた2006年8月頃当時は、まだ「フォレンジック」という言葉は⼀部のセキュリティ関係者のみが使⽤する専門⽤語でした。

しかし最近ではユーザ企業のセキュリティ担当者の間でも浸透してきたように感じます。

そこで本記事では、フォレンジックとはなにか?を改めておさらいしつつ、フォレンジックでよくある課題解決のヒントを整理します。

フォレンジックとは?

ずばり「フォレンジック」とは何でしょうか、まずは基本をおさらいします。

ちなみに正式には「デジタル・フォレンジック」等と表記するべきですが、本稿では簡単に「フォレンジック」と表記します。

「フォレンジック」とは、Wikipediaの引⽤によると「コンピュータやデジタル記録媒体の中に残された法的証拠に関わるデジタル的な法科学の一分野」と表現されています。

「法」を前提、あるいは由来としている点は、フォレンジックの本来の有り方を認識する上で重要なポイントです。

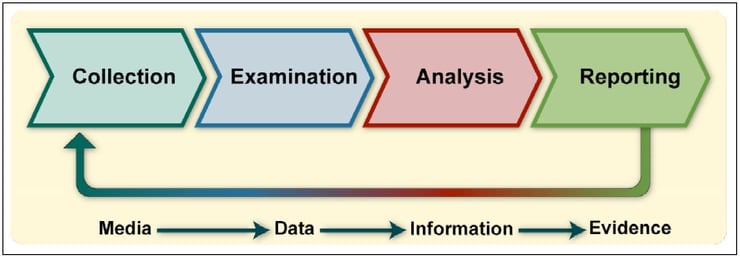

⼿順にフォーカスしてみると、「証拠保全、データ解析、関連情報の抽出、報告までの一連の⾏為」と理解いただければ概ね間違いではないでしょう(図1)。

図1. フォレンジックプロセスの全体像

(出所:NIST800-86 ⽂書「Guide to Integrating Forensic Techniques into Incident Response」)

一連の手順は、当たり前のことが書かれているようにも読めますが、一般的なシステム障害等の原因調査プロセスとの違いは「メディア→データ」の流れです。

フォレンジックにおいては、収集対象がログのような可読情報に限定されず、「メディア」つまりHDDやUSBメモリそのものである点が⼤きな特徴の一つです。

■Collection:収集

収集されたメディアは、紛失や取り違いが無いよう、しかるべき⼿順に従って「証拠保全」がなされます。その際、並⾏してメディアの完全コピーも実施します。データ解析は、この完全コピーに対して実施します。

本作業は、専⽤の保全機器を使⽤して⾏われますが、メディアの容量や規格、数量等により、数時間〜1⽇作業となることも珍しくはありません。また、対象端末が海外等の遠隔地に存在する場合、取り寄せまでに数⽇かかることもあります。

■Examination:解析

解析の過程は、メディアから可読情報を作りだす作業です。

例えば、各ファイルが持ち合わせるタイムスタンプ(作成⽇時、アクセス⽇時、更新⽇時等)を元にした

タイムライン情報。あるいは、レジストリ解析等によるプロセス実⾏時刻の洗い出し。削除されてしまったファイルの復元等も本作業に含まれます。

この作業により、メディアは「データ」化され、人が読み解くことが可能となるのです。本解析は概ね専⽤ツールで半自動的に実施することができますが、やはりメディアの容量や数量等によって1⽇〜数⽇かかることもあります。

ここまでの過程でようやく「調査準備」が完了します。

■Analysis:分析

分析の過程は、データ化された情報から、調査目的に応じた情報を探し出す作業です。

例えば「マルウェア感染」事案であれば、マルウェア検体の抽出、感染時刻の特定、感染後の挙動等を膨⼤なデータから抽出します。この作業はほぼ人⼒であり、ファイルシステムやOS、マルウェア解析等の⾼度な専門知識を持つ人材の⼒が必要となるのです。

■Reporting:報告

報告は、分析で得られた情報を元に、調査結果を整理する過程です。

多くの場合、分析で得られる情報は断片的であるため、点と点との情報を補完しながら解釈を加える作業となります。レポートは定型化や自動化により一定の時間短縮を実現できるかもしれませんが、FACT のみのレポートは読み⼿へ負担を強いてしまうでしょう。事象の全容およびポイントを簡潔に整理し、読み⼿の理解を促すためには、人⼿による非定形な作業が⽋かせません。

以上が基本的なフォレンジック⼿順です。

課題は「時間短縮」と「スケーラビリティ」への対応

上述のとおり、状況によっては「調査準備」までに数⽇かかるフォレンジック⼿順は、お客様にとって受け入れ難いことなのではないでしょうか。

フォレンジックの現場では、「収集」および「解析」の過程において、⾼スペックな機器を導入したり、解析速度の速いツールを採⽤したりと、時間短縮の向上を図ってはいます。

しかし、対象となるメディア容量は年々増加し、OSのバージョン変化に伴うデータ化対象も増加傾向にあり、さらには⼤規模事案のケースでは単純に端末数が増えます。

結果として、⾼スペック機器の利⽤も劇的な改善には至りません。そもそも、⼤規模事案においては、たとえば100台のHDD全てを保全して深く調査するのか?という検討も合わせて必要になります。一般的にフォレンジック調査は⾼額であり、複数台実施するのは費⽤的な負担も⼤きいです。

落とし所として、重要な情報を取り扱っている端末に限定してフォレンジック調査を進めるケースもありますが、事案の全容把握には至らず、推測を交えて解釈を報告することになります。

この「時間短縮」および「スケーラビリティへの対応」というテーマは、現⾏のフォレンジックの限界論として、フォレンジック技術者の間で議論が交わされることもありました。

そこで登場するのがいわゆる「ファスト・フォレンジック」と呼ばれる、主に短時間調査の実現を目指した取り組みです。

ファスト・フォレンジック(Fast forensic)は、現⾏のフォレンジックのような明確な定義は確認されていません。逆に⾔えば、「フォレンジック⼿順の時間短縮」を実現できれば、⼿段は何でも良いと⾔えそうです。本来、「フォレンジック」と冠する以上、法的観点もクリアする必要がありそうですが、世に出回っている関連ツールの性質や、資料・記事等での⾔葉の使われ方からすると、法的観点よりも「調査」に主眼が置かれているように感じています。

ファスト・フォレンジックのアプローチにはいくつかの方法があり、それぞれ有償/無償のツールも提供されています。

⼿法を⼤別すると、以下の3つに分類できます。

① 最小限のデータを取得して解析

② リモート・フォレンジック(ネットワーク経由で直接調査)

③ EDR(ネットワーク経由でデータを常時収集)

それぞれの特徴を次章で見ていきます。

ファスト・フォレンジックの3つのアプローチ

① 最小限のデータを取得して解析

最小限のデータとは、Windows OSであれば、レジストリ、イベントログ、メモリ(ダンプイメージ)、%AppData%や%Temp%等に存在する不審なファイル群など、事案の痕跡が残存していることが期待されるデータを対象とすることが多いです。

典型的な感染事案であれば、これらのデータのみで感染原因、感染⽇時、検体の特定まで実現可能な場合もあります。

この⼿法により、通常のフォレンジックにおける「収集」、「解析」、「分析」の各過程の⼯数軽減が⾒込まれます。取得対象データが限定されるため、データコピー、解析処理、調査のそれぞれにかかる時間を短縮可能です。

一方、取得したデータから有益な情報を得られなかったり、情報が不⾜したりする場合には、他のデータの取得、あるいは通常のフォレンジックを実施することになり、⼿戻りが発生しやすい⼿法でもあります。

また、対応ツールの多くは1台単位での端末調査を前提とした仕様となっているので、⼤規模感染事案の場合には、個々の端末から情報を収集する仕組みの検討が必要となります。

通常、感染が疑われる端末はネットワークから隔離するため、データ取得には物理的に対応せざるを得ず、さらに収集したデータから全体調査のための分析ロジックの検討が必要など、スケーラビリティへの対応には⼯夫が必要となります。

② リモート・フォレンジック(ネットワーク経由で直接調査)

リモート・フォレンジックは、さらにいくつか分類されますが、⼿順が簡単なケースで⾔うと、調査対象の端末にあらかじめエージェントを導入しておき、必要の際に管理コンソール等から直接操作する方法が挙げられます。

メリットは、通常のフォレンジックにおける「収集」をリモートで実現できる点にあります。物理的に現場に駆け付ける時間を省くことができるため、特に対象端末が海外等の遠隔地に存在する場合に有効な方法です。

また、収集だけでなく、一部の解析および分析までをリモートで⾏うこともできます。スケーラビリティへの対応が実現可能である点も特徴の一つです。

一方、難点もあります。

この⼿法を採⽤するためには、感染が疑われる端末の「ネットワーク接続維持」が前提となります。通常は止血を優先し、対象端末に対してはネットワーク隔離を実施するのが一般的です。次善策として、①のような最小限のデータのみを取得後、隔離するといった案もあるかもしれませんが、その間に情報漏えいが発生しないことは保障できないでしょう。

あるいは、LiveCDのようなツールを使⽤し、Windows OSを起動せずにリモート操作する方法もありますが、当該端末に対して現地で物理的な作業フォローが必要となり、⼿順が複雑化するため、採⽤の壁は⾼いと感じています。

また、仮にネットワーク接続維持の課題をクリアできたとしても、リモート操作であるが故の「応答の遅さ」も難点の一つと⾔えるでしょう。ネットワーク帯域や各端末のマシンスペック等により、データ取得に時間を要したり、コンソール上の反応が遅かったりします。収集での時間的アドバンテージが、解析および分析でいくらか失われてしまう可能性があるのです。

③ EDR(ネットワーク経由でデータを常時収集)

昨今注目されているEDR(Endpoint Detection and Response)製品の多くには、端末における「不審挙動の検知」や「ネットワーク隔離機能」に加え、「調査機能」が実装されています。この調査機能は、ファスト・フォレンジックとしても活⽤可能です。

②の「リモート・フォレンジック」との違いは、取得対象となるデータの種類と取得タイミングです。

リモート・フォレンジックは、調査者が目的に応じて取得対象データを決め、その時点のデータを取得する、⾔わば「点」の情報です。

一方、EDR における取得データは継続的かつ自動的に取得される、⾔わば「線」の情報です。継続的に取得することによる最⼤のメリットは、レトロスペクティブ分析、すなわち「過去に遡った分析」を実現可能な点にあります。

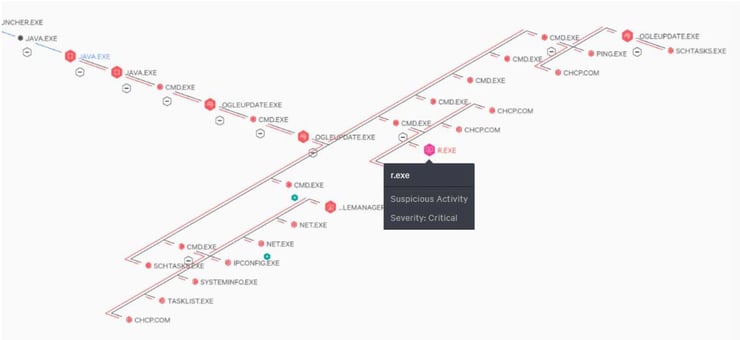

図2はEDR 製品の一つである「CrowdStrike Falcon」で得られるデータの一部であり、どのような過程を経て各プロセスが実⾏されたかを可視化しています。

図2. CrowdStrike Falconによる不審プロセスの可視化

取得データには、主に実⾏プロセスを起点とした情報が多く含まれています。

・どのプロセスが通信をしたのか?

・どのプロセスがどのファイルにアクセスしたのか?

・プロセス間の親子関係はどうであるか?

これらはいずれも揮発情報であり、現⾏のOS 標準の機能では記録されず、HDDフォレンジックにおいても、極めて断片的な情報が残っている程度です。

本データにより、発生した事案の全容、例えば以下のような事業を詳細に説明する材料を得ることができます。

・どの端末が起点となったのか

・どのマルウェア検体がどこに通信をしたのか

・漏えいファイルは無いか

・内部感染拡⼤は発生していないか など

また、①②のファスト・フォレンジックの⼿法のように「まずはデータ取得」という過程が不要であり、即時調査が可能という点も特徴の一つです。あらかじめ調査に必要なデータはサーバに記録されているため、管理コンソールへログインし、すぐに調査に着⼿することが可能になります。

さらに、止血という面においても、あらかじめデータを取得しているため、リモート・フォレンジックのように、ネットワークから隔離しても調査に⽀障を来たすことはありません。

総じて、EDR を活⽤したファスト・フォレンジックは、これまでに紹介したレガシーなフォレンジックや他のファスト・フォレンジックの⼿法に比べてアドバンテージがあると⾔えます。

おわりに

「フォレンジック」は有⽤な調査技術ですが、一方で時間的制約や現実的に対応可能な端末数とのバランスを考慮する必要があります。⼤規模感染事案がもはや対岸の火事では無く、極めて⾝近になったことは、昨年発生のWannaCry事案からも実感いただいていることでしょう。

このような事故発生を前提とした備えは十分と⾔えますでしょうか。

弊社では、EDR製品である「CrowdStrike Falcon」を利⽤した「マネージドEDR サービス」の提供を2018年4月から開始しています。

本サービスは、端末の常時監視、有事の際の端末隔離、製品で検知できない不審事象を⾒つけ出す「スレットハンティング」などに加え、今回ご紹介した「ファスト・フォレンジック」までをシームレスに提供します。

端末セキュリティや事後調査に懸念があれば、是非ご連絡ください!

▼EDRに関する資料はこちら▼

テレワーク時代のサイバーセキュリティ -エンドポイントセキュリティの重要性