.png?width=847&height=476&name=Black%20and%20Red%20Perfect%20Suit%20Blog%20Banner%20(2).png)

在宅勤務、シェアオフィス勤務、モバイルワーク等のテレワークは従来から働き方の一つとして取り入れられており、徐々に浸透しつつある。加えて、COVID-19の影響を受けて、この働き方を全社規模に拡張する必要性に迫られている。しかし、こうした全社規模のテレワーク環境を突貫で構築した企業も少なくはなく、ことセキュリティに関しては十分に検討ができておらず、漠然とした不安を抱えているというのが正直なところではないだろうか。

そこで、急増するテレワーク需要に伴い、企業が喫緊で相対すべきセキュリティ課題を明らかにするとともに、アフターコロナに向けた「テレワークセキュリティ」のリスクアセスメントのポイントについて、本記事では紹介したい。

テレワーク導入に伴うセキュリティの考察

テレワークを取り巻くセキュリティの現況

間違いなくCOVID-19の世界的な感染拡大は産業界に大きな影響を与えた。過去のSARS、新型インフルエンザなどに端を発して、緊急時対応計画の中に、パンデミック対策を考えていた企業も少なくない。

一方で、その想定の範囲は単一企業内での影響・混乱を見越した対策にとどまっていた印象がある。COVID-19は、実際には想定を大きく上回り、単一企業の対策だけでは立ち行かないほどに、世界の政治、経済、産業に多大な影響をもたらしたといっても過言ではないだろう。国によって強制力に差はあれども、「ロックダウン」、「自粛」などと称される緊急の国策が発動され、各企業は半ば強制的に働き方改革を余儀なくされた。

そして、これらの混乱が短期的なものではなく、長期化し、「ウィズコロナ」として共存せざるを得ない、という方向性が見えはじめている。インターネットが普及し、デジタル化が進む高度情報化社会において、人類が初めて経験する未曾有の混乱の中、企業活動を維持し、経済が止まらぬようにと対策の検討で手一杯なのではないだろうか。

つまるところ、COVID-19の感染拡大下において、企業活動を継続する手段としてテレワークを行うことに重点が置かれ、セキュリティは二の次になっている企業は少なくないと予測する。だが、アフターコロナであってもビフォアコロナであっても、サイバー攻撃はたしかに存在しており、混乱期であるほど攻撃者の敷居は下がる。そして、重大なセキュリティインシデントが仮に発生すれば、企業は責任を問われることにはなんら変わりはない。

テレワーク常態化を想定したリスクアセスメントの必要性

アフターコロナのセキュリティアーキテクチャとして、意識しなければならないのは、長期にわたって出社を前提とせず、オフィス勤務と同レベルの業務環境を全社規模のテレワークで実現しなければならないということである。働き方改革の一環で、従来から在宅勤務をはじめとしたテレワーク環境を確立してきた企業は一定数存在する。ただし、限られた従業員を対象として、育休中の業務のキャッチアップや、時短勤務の前後の在宅時間の有効活用、という条件を想定されているものが多い。

今回のコロナ禍で浮き彫りになったのは、従来から整備してきたインフラ・セキュリティ基盤や、セキュリティルールが、全社規模でのテレワーク常態化を念頭において作られておらず、場合によっては十分に機能しないケースがある、ということだろう。

そこで、テレワークが常態化することを視野にいれたセキュリティリスクアセスメントを行うとともに、アセスメント結果に応じた、セキュリティアーキテクチャの見直し、セキュリティロードマップの再計画への着手を提案したい。

テレワークリスクアセスメントのアプローチ

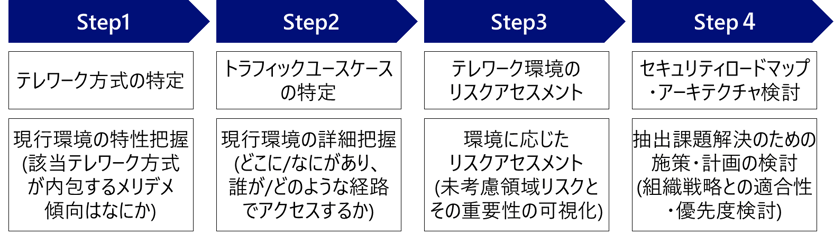

テレワーク環境のリスクアセスメントとその改善計画の検討はどのように進めていくのが良いだろうか。ここでは活動イメージの参考として、テレワークリスクアセスメントのアプローチ例を紹介したい。

以下の例では、テレワーク方式の特定~セキュリティロードマップ・セキュリティアーキテクチャの検討までを4つのStepに分けて検討を進めることとしている。これは DHS/CISAが発行している『Trusted Internet Connections 3.0(以下、TIC 3.0)』に着想を得て、整理したアプローチとなっている。

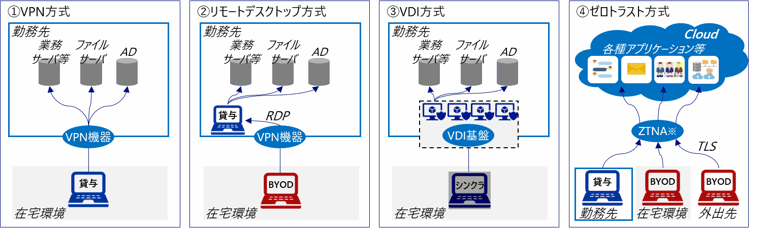

『Step1テレワーク方式の特定』で検討するテレワーク方式はいくつかのタイプがあるが、一般的には以下の4方式のいずれか、または、方式①②③のいずれかと方式④を併用した方式を採用している企業が多いと思われる。

【テレワーク方式の代表的パターン】

※ZTNA:ゼロトラストネットワークアクセスの略。ユーザのアクセス要求の都度、ユーザのアイデンティティや端末のセキュリティ状態が検証し、事前定義された条件に基づき企業の情報資産へのアクセスを動的に許可する機能。

ゼロトラストネットワークアクセス(ZTNA)とは? 「脱VPN」の最有力ソリューションを解説

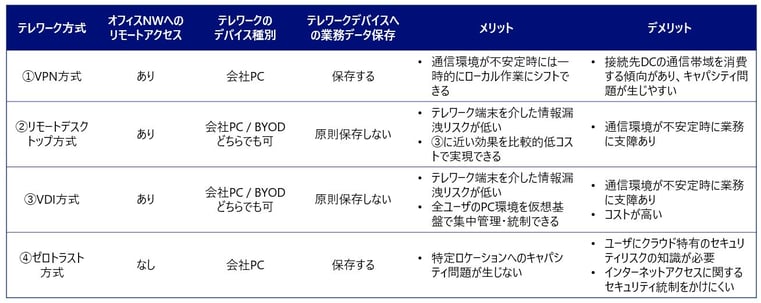

方式毎に内包する特性やリスク傾向が異なり、考慮すべきセキュリティ対策にも差異が生じるため、まずは以下に示しているような概要レベルで自社環境がどのようなテレワーク方式に該当するか、どのような特性を有しているかを特定し、現状分析の前提を把握するのが効率的だと考えている。

【テレワーク方式の特徴】

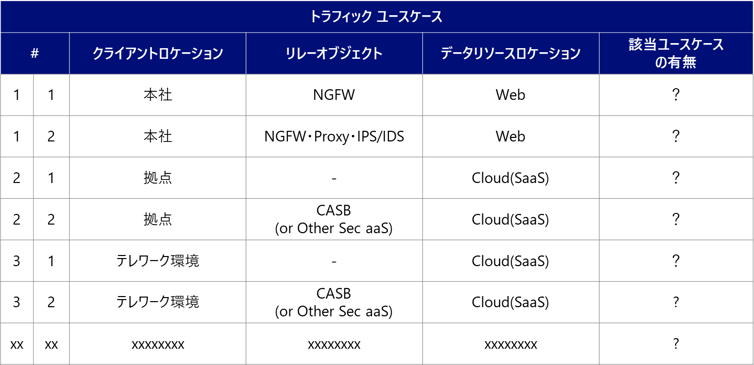

また、テレワーク方式を確認した上で、どこのクライアントから、どこのデータリソースに対してアクセスするか(場合によっては何らかの中継オブジェクトを介して)、という要領でトラフィックのユースケースを分析していく。

この考え方もTIC 3.0が提唱している内容をもとに整理している。ユースケース毎にトラストレベルが異なり、考慮すべき対策も異なる、という考え方に基づいて現状を分析し、後続Stepのリスクアセスメントやロードマップ・アーキテクチャ検討へと進めていくイメージとなる。

【トラフィックユースケース特定のイメージ】

おわりに

本記事では、テレワークリスクアセスメントの実際のアプローチ例をもとに、その進め方やポイントを解説した。当社では、セキュリティ機関として権威のある、DHS/CISA(米国国土安全保障省/サイバーセキュリティインフラストラクチャセキュリティ庁)、NIST(米国標準技術研究所)、DoD(米国国防省)、SANS、CIS、ENISA、NISC(内閣サイバーセキュリティセンター)、IPA等が相次いで発表している、テレワークセキュリティに関するガイドライン等をインプットとして、テレワークセキュリティに特化したアセスメントフレームワークを現在整理している。

本記事をご覧になり、テレワーク環境のリスクアセスメントに関心を持たれた方はぜひ当社にお声がけいただきたい。