2020年は、新型コロナウイルスの感染拡大で経済や社会にさまざまな影響が波及し、4月7日から開始した緊急事態宣言は、約1ヶ月半後の5月25日に全面解除になりました。緊急事態宣言中は不要不急な外出への自粛要請があり、多くの方がテレワークを経験することになりましたが、大規模なテレワークの利用や運用で様々な課題が判明した企業も多かったのではないでしょうか。

2020年は、新型コロナウイルスの感染拡大で経済や社会にさまざまな影響が波及し、4月7日から開始した緊急事態宣言は、約1ヶ月半後の5月25日に全面解除になりました。緊急事態宣言中は不要不急な外出への自粛要請があり、多くの方がテレワークを経験することになりましたが、大規模なテレワークの利用や運用で様々な課題が判明した企業も多かったのではないでしょうか。

来年以降も、新型コロナウイルスと共存しながら以前と同レベルの社会経済活動を行うために、「ニューノーマル(新常態)」を意識して業務改革を進めていく必要があり、多くの企業では、業務やシステムについて改めて現状の確認と今後の対応について整理している状況かと思います。

本記事では、緊急事態宣言下で発生していたサイバー攻撃やセキュリティインシデントの振り返りと、改めてセキュリティ上注意すべき点や確認すべき点についてご紹介します。今後同様の状況が発生しないよう切に願いますが、万が一の場合にスムーズな対応を行うために、本記事をお役立ていただければ幸いです。

※本記事で使用されているデータは、2020年6月時点のものです。

新型コロナウイルスと関連した攻撃状況やセキュリティインシデント

攻撃者は政治や経済などのイベント、世の中の変化や混乱の状況、人々の心理などを巧みに利用してきます。新型コロナウイルスの対応状況下でも、それに乗じた攻撃が見られました。

メール攻撃の事例

まずメールに関してですが、IPAからは1月末時点で新型コロナウイルスを題材とした攻撃メールの例が紹介されていました[1]。また、4月には大手通信キャリアであるNTTドコモ・KDDI・ソフトバンク各社から、それぞれ新型コロナウイルスに関する迷惑メールの注意喚起が行われています。

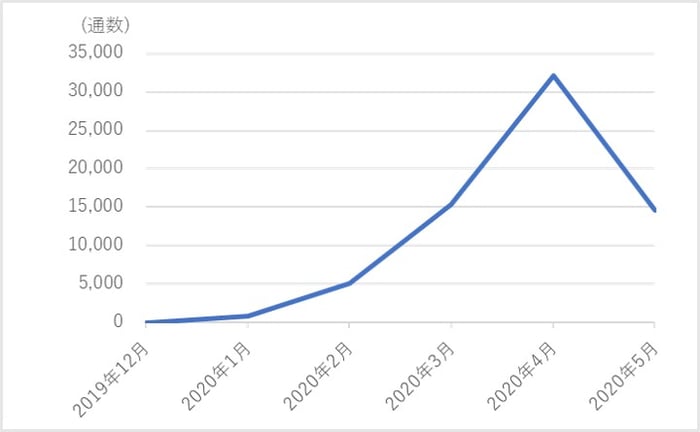

実際にFNC(現SecurePROtecht)サービス(NRIセキュアのマネージドセキュリティサービス)で確認された、新型コロナウイルスに関する不正メール(ここでは、件名にcoronaやCOVID、コロナの単語を含み、スパムメールやフィッシングメールとして検知・遮断されたメール)の推移は、以下のように4月に最高値をマークしていました。

表1:FNC(現SecurePROtecht)サービスにおける新型コロナウイルスに関する不正メール通数

2019年12月はまだ原因不明の肺炎という状況でしたが、1月に新型コロナウイルス感染症によるものと判明し、以降coronavirus、COVID-19、コロナウイルスを含んだ件名の不正メールが増加していきました。

4月7日に「新型インフルエンザ等緊急事態宣言(緊急事態宣言)」が発令され、不正メールの件数はこの4月がピークとなっていました。実は、不正メールはもっと大量に発生しているだろうと推測していたものの、本集計データを見る限りでは、期間を通じて思っていたほど多くはありませんでした。

新型コロナウイルス関連の不正メールは各所で報告されており、給付金などのお金に関するものやマスク不足の状況に便乗したものがあり、具体的には国や市区町村の職員を騙り「特別定額給付金の申請や振り込み」「新型コロナウイルス対策の助成金」「マスクの配布や購入」などについてメールやSMSを送付し、偽サイト(フィッシングサイト)に誘導、口座番号やクレジットカード情報などの個人情報を騙し取ろうとするものなどが見られたようです。

FNC(現SecurePROtecht)サービスで最初に観測されたものは、1月9日にメールマガジン配信によるスパムメールでしたが、特に悪質なものではなく、以降も多くが新型コロナウイルス対策に関する企業の株や投資に関するものや、マスク販売に関するスパムメールでした。

しかし4月6日には「Payment For Outstanding Invoices (coronavirus outbreak)」という件名で、soa.rar(解凍するとsoa.exe)というファイルが添付されたメールが届いています。検体はスパム対策システムですでに削除されており細かな調査は行いませんでしたが、同名のファイルがインターネット上のマルウェアデータベースに登録されており、状況から新型コロナウイルスに便乗したマルウェア添付ファイル付きの攻撃メールだったと推測されます。

この事例では、スパム対策システムで削除されていたものの、これをすり抜けてクライアント側で受信してしまうケースも無いとは言い切れず、エンドポイントでのマルウェア対策やユーザ教育も重要になると考えられます。したがって昨今、導入する企業が増えているEDR(Endpoint Detection and Response)製品もエンドポイントの監視を強化するのに非常に有効です。

不正アクセスの事例

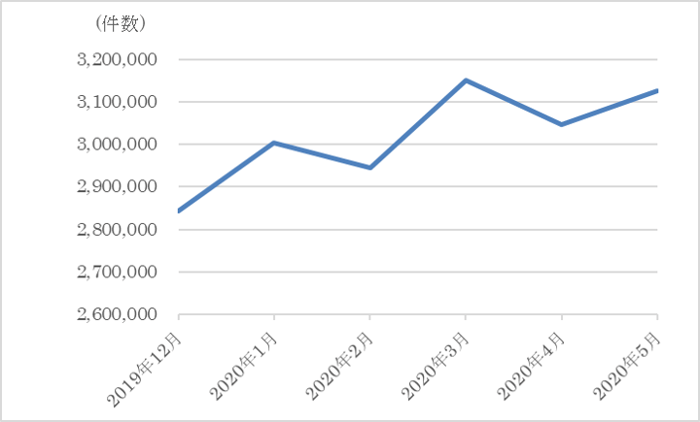

また、テレワークが推奨されリモートアクセスの通信が急増したため、これを狙った攻撃も多数発生していまたした。ロシアのセキュリティ企業Kaspersky Labは、3月に入って以降、RDP(Remote Desktop Protocol)用に開いているポートに対する攻撃が世界的に急増していると報告しています[2]。実際にレポートのデータを見てみると、RDPサービスへ総当たり方式でパスワードを破ろうとするブルートフォース攻撃が3月10日から急増しています。

では、FNC(現SecurePROtecht)サービスにおけるRDPサービスへの不正アクセス状況はどうだったのでしょうか。RDPに利用されるport:3389に対して、Firewallにてブロックされた不許可通信の推移を調べてみたところ以下のように3月に急増していました。今後もRDPサービスへの不正アクセス件数は高水準で推移することが想定されます。

表2:FNC(現SecurePROtecht)サービスにおけるRDP(port:3389)への不正なアクセスのブロック件数

DDoS攻撃の事例

さらにオンラインサービスの需要が増加したため、それを狙うDDoS攻撃も発生していました。1月28日には、中国・マカオ特別行政区政府の衛生局(SSM)、3月15日はアメリカ保健福祉省のシステムで、新型コロナウイルス対策の妨害が目的と思われるDDoS攻撃を受けております。このような医療系行政機関の他にも、デリバリーサービス、教育関連、オンラインゲームといったオンラインサービスの分野が攻撃対象となっており、DDoS攻撃は去年の同時期と比べて約1.8倍発生しているとKaspersky Labはレポートしています[3]。

自社がインターネット上に公開しているサービスや利用しているサービスについて、(1)設定に不備はないか、脆弱性がないかの定期的な確認をすること、はもちろんですが、(2)いつもと違う傾向のアクセスがないか、攻撃を受けている状況ではないか、という観点での確認を含めたセキュリティログの監視や分析なども重要になります。

(1)の対応としてセキュリティアセスメントやペネトレーションテストなどもありますが、昨今はクラウドサービスを利用する企業も多いため、CSPM(Cloud Security Posture Management)やCWPP(Cloud Workload Performance Platform)などの仕組みを取り入れるのもよいかと思います。

(2)に対しては、セキュリティログ分析ができる技術者を自社で確保・教育することや、今年発生した緊急事態宣言のような状況下では、自社で対応するのは難しい場合も考えられるため、高度なSOCサービスを提供しているセキュリティ専門企業にアウトソースするのも一つの手段になります。

ヒューマンエラーの事例

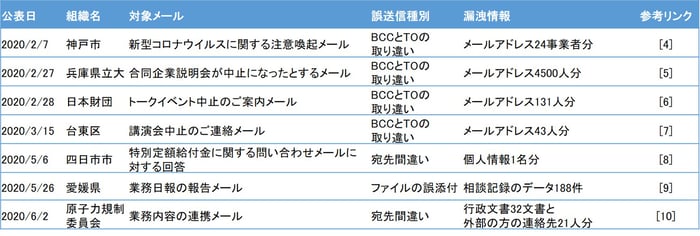

そして、新型コロナウイルス関連で情報連携やアナウンスする際などに、メールの誤送信をしてしまう事故も多数発生しており、国内では以下のようなインシデントが報告されていました(公開情報を元にNRIセキュアが調査)。

表3:新型コロナウイルスに関連したメール誤送信事故

表3:新型コロナウイルスに関連したメール誤送信事故

メール誤送信の事故は平常時から起きていますが、新型コロナウイルス対応で高まった一斉送信のニーズに対し、いつもとは違うシステム環境の状況であったり、いつもとは違う担当者であったりということが一因だったと考えられます。加えて、そもそも一斉送信に慣れていない組織も多くあり、誤送信の防止策の仕組みが無く、新型コロナウイルス対応下で誤送信の防止策を検討したりチェックしたりする余裕も猶予もないなど、このような事態になってしまった状況が容易に推測できます。

メール誤送信のパターンには、上記のような一斉送信先のアドレスを誤開示、宛先間違い、添付ファイルミスの他にも、引用ミス、機密ファイルの平文送信なども考えられます。対策としては、メール送信時のルール作り、従業員教育、誤送信対策のシステム導入とありますが、発生してしまった時の対応について事前に取り決めを作っておくことも重要です。

緊急事態宣言解除後のセキュリティ・チェックリスト

緊急事態宣言以降、急遽様々なシステム導入や暫定的なルール作成等を行った企業も多いと思います。ニューノーマルな社会において安全にシステムを維持し続けるには、改めてそれらに問題がないか今後どうするか確認する必要があります。そんな状況を受け、JNSAから「緊急事態宣言解除後のセキュリティ・チェックリスト」が公表されています[11]。

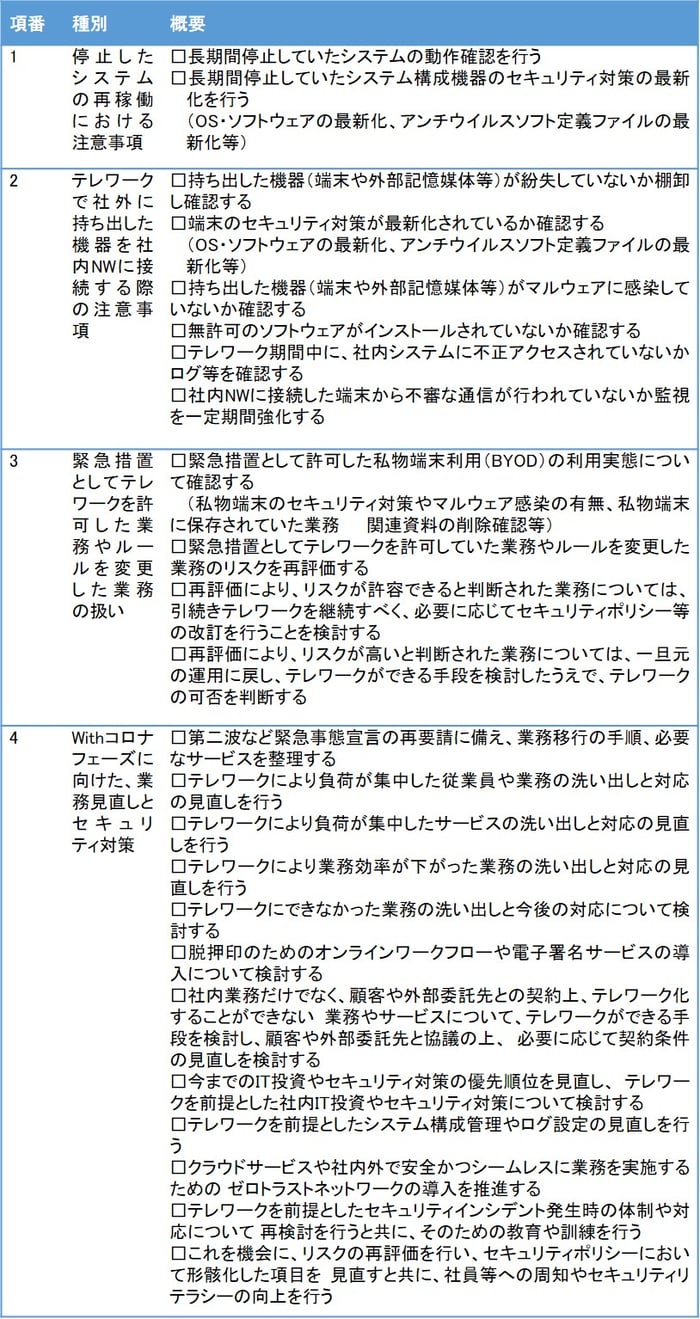

本チェックリストでは、今後、社会活動が新型コロナウイルスと共存するという前提の中で、各企業・組織における働き方や、セキュリティ上で留意すべき点を、チェックリスト形式で以下のようにまとめられています。

表4:JNSA「緊急事態宣言解除後のセキュリティ・チェックリスト」から抜粋

「1.停止したシステムの再稼働における注意事項」「2.テレワークで社外に持ち出した機器を社内NWに接続する際の注意事項」に対しては、ソフトウェア導入状況やパッチ適用状況の自動収集や、脆弱性スキャンの定期実施や自動化の仕組みがあると効率よく対応できます。そしてセキュリティログはリアルタイムで24/365対応のSOCによる監視が基本となりつつありますが、最近自社内に導入済みの企業も増えているSIEMがあると、後追いで対象期間内の不審な通信ログ確認が効率よく行えます。スレットインテリジェンスサービスから入手した情報を元に自組織で類似の問題が発生してないか確認するのも有効です。

「3.緊急措置としてテレワークを許可した業務やルールを変更した業務の扱い」「4.Withコロナフェーズに向けた、業務見直しとセキュリティ対策」に対しては、実施した緊急措置や現状の業務を、新型コロナウイルス対応環境下を前提で改めて見直し・リスク評価する必要があり、今後このようなコンサルテーションを提供する企業も増えてくると思われ、外部に評価実施を委託するのも一つの手段になります。

JNSAのサイト上にこのチェックリストについての詳しい解説書もありますのであわせてご参照いただき、緊急事態宣言中の暫定対応でセキュリティ事故が発生しないように現状を確認し、また今後同様の状況が発生したときの対応がスムーズにいくように、新型コロナウイルスと共存するという前提での業務やシステムの事前対応を済ませておくことを強くお奨めします。

おわりに

今回、新型コロナウイルスに関連した攻撃状況やセキュリティインシデントと緊急事態宣言解除後のセキュリティ・チェックリストについてご紹介をさせていただきました。

当社でもお客様からリモートアクセスを導入したい、一部で導入していたものを全社展開したいというご相談が多く来ています。リモートアクセス導入に合わせて周辺機器のセキュリティログ監視強化を実施し、今後も狙われると思われるこれらのシステムを24/365対応のSOCで監視するサービスもご提供可能です。またリモートアクセスに限らず各種システムやガイドラインの見直し、攻撃からの防御対応策強化などについて、コンサルテーションからシステム導入支援、運用までワンストップで対応することができますので、お気軽にご相談いただければ幸いです。

[1] IPA:「Emotet」と呼ばれるウイルスへの感染を狙うメールについて

https://www.ipa.go.jp/security/announce/20191202.html#L12

[2] Kaspersky Lab.:Remote spring: the rise of RDP bruteforce attacks

https://securelist.com/remote-spring-the-rise-of-rdp-bruteforce-attacks/96820/

[3] Kaspersky Lab.:DDoS attacks in Q1 2020

https://securelist.com/ddos-attacks-in-q1-2020/96837/

[4] 神戸市:メールアドレスの誤送信

https://www.city.kobe.lg.jp/a84140/kenko/health/hygiene/press/427382953754.html

[5] 神戸新聞:新型肺炎で行事中止メール誤送信 兵庫県立大が4500人に

https://www.kobe-np.co.jp/news/sougou/202002/0013150570.shtml

[6] 日本財団:個人メールアドレスの流出に関するご報告とお詫び

https://www.nippon-foundation.or.jp/who/news/information/2020/20200228-41399.html

[7] 台東区:【お詫び】メールアドレスの誤送信について【講演会シリーズ「江戸から学ぶ」3月15日(日曜日)開催分】

https://www.city.taito.lg.jp/index/bunka_kanko/torikumi/edo/edo-mailgosoushin.html

[8] 四日市市:特別定額給付金に関する問い合わせメールに対する回答の誤送信について

https://www.city.yokkaichi.lg.jp/www/contents/1588752788513/index.html

[9] 愛媛県:新型コロナ・コールセンターでのメール誤送信について

https://www.pref.ehime.jp/h25500/kansen/documents/0526oshirase_callcenter.pdf

[10] 原子力規制委員会:メールの誤送信による個人情報等の漏えい

https://www.nsr.go.jp/data/000313013.pdf

[11] JNSA:緊急事態宣言解除後のセキュリティ・チェックリスト

https://www.jnsa.org/telework_support/telework_security/index.html