コロナ禍で急速に脚光を浴びる“ゼロトラスト”

なぜ今、その実装が求められているのか

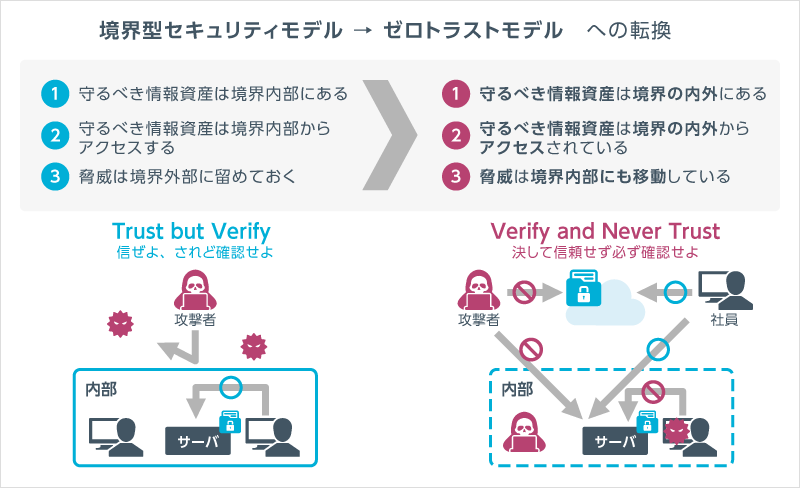

ゼロトラストは、「Verify and Never Trust(決して信頼せず必ず確認せよ)」というマントラでスタートした高度なアクセス管理技術を中核にセキュリティ対策を行うモデルです(図1)。具体的には、エンドポイントとサーバ間の通信を暗号化するとともに、すべてのユーザーやデバイス、接続元のロケーションを“信頼できない”ものとして捉え、重要な情報資産やシステムへのアクセス時にはその正当性や安全性を検証することで、マルウェアの感染や情報資産への脅威を防ぐというものです。

NRIセキュアテクノロジーズ株式会社

サイバーセキュリティコンサルティング部

上級セキュリティコンサルタント

鳥越真理子

ゼロトラストの概念は、決して新しいものではなく、2010年に米国の調査会社であるForrester Reseach社によって提唱されました。それまでは「社内は安全だが、外部は危険」という考えに基づき、社内ネットワークと社外ネットワークの境界線上にセキュリティ対策を施す「境界型防御」が主流でした。しかし、高度標的型攻撃などの新たな脅威が次々に登場し、境界型防御だけでは重要な情報資産を守れないことが分かりました。

さらに2016年にGoogleが自社のゼロトラスト化を実施した「BeyondCorp」を発表、セキュリティ業界を中心にブームを起こします。その後、企業・組織のIT基盤のクラウド移行が開始され、オンプレミスを対象とした、従来のセキュリティ対策だけでは自社の情報資産を守れないことに多くの企業・組織が気づき始めました。

従来の境界型防御は「Trust But Verify(信ぜよ、されど確認せよ)」というのが前提でしたが、ゼロトラストは、先述したように「Verify and Never Trust(決して信頼せず必ず確認せよ)」を前提としています。つまり、ネットワークの内部と外部を区別することなく、守るべき情報資産やシステムにアクセスするものは全て信用せずに検証することで、脅威を防ぐという考え方です。近年、内部からの情報漏洩が多発し、クラウドサービスの利用拡大に伴うセキュリティリスクの増大を危惧する声も高まっています。そうした背景から、ゼロトラストという情報セキュリティモデルに注目が集まっていると考えています。

■図1:従来の境界型セキュリティモデルとゼロトラストモデルの違い

板田

ゼロトラストへの関心が高まっている直接的な理由には、新型コロナウイルス感染拡大防止に向けたテレワークの普及と、それに伴うセキュリティリスクの増加が挙げられます。事実、2020年10月に一般社団法人 JPCERTコーディネーションセンターが発表したレポートによれば、同年2月には約1,800だったセキュリティインシデントの発生件数がテレワークの拡大とともに増加、9月には約5,500と3倍に増加しています。

NRIセキュアテクノロジーズ株式会社

デジタルセキュリティコンサルティング部

上級セキュリティコンサルタント

板田俊一

堀木

テレワークの普及に伴い、社内で許可していないアプリケーションやクラウドサービスを利用する“シャドーIT”が増加していることや、セキュリティ対策が十分に施されていない私有PCを使って仕事をすることで、マルウェア感染や情報漏洩のリスクが拡大しています。報告にこそ上がってはいないものの、顕在化していないセキュリティインシデントが多数発生している可能性は否めません。

NRIセキュアテクノロジーズ株式会社

デジタルセキュリティコンサルティング部

主任セキュリティコンサルタント

堀木章史

鳥越

一方、最近では、社外の様々な企業・組織とクラウドサービスを介したコワークやコラボレーションが盛んに行われています。そうした業務を行う際には、自社内に閉じたVPNを介さずに、直接外部のクラウドサービスにアクセスする必要があります。

板田

オンラインストレージを用いた情報共有などはその一例で、このほかにも、顧客企業の要望に応じて、様々なクラウドのコラボレーションツールを利用せざるをえない場面も多々あるでしょう。しかし、十分なセキュリティ対策が施されていなければ、マルウェア感染や情報漏洩が発生するリスクにさらされることにもなります。

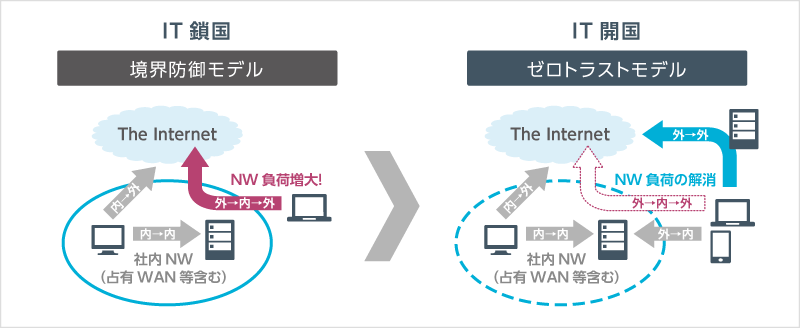

堀木

今や企業・組織には、社内のITや人材を利用するといった従来の「IT鎖国」の発想から、社外のクラウドサービスを活用したり、外部の人材とコラボレーションしたりする「IT開国」へと発想の転換が求められています。セキュリティ対策についても、オープンな環境に対応できるIT開国型のセキュリティモデル、すなわちゼロトラストの実装が求められているのです(図2)。

■図2:IT鎖国型からIT開国型のセキュリティモデルへの転換が必要

多彩なメリットをもたらすゼロトラスト

最適な実装に向け、5つのステップを提唱

ーゼロトラストがカバーする領域は幅広く、いざ実装しようとしても、どこから着手してよいのか悩んでいる企業は少なくないと思われます。ゼロトラストの実装は、どのようにして進めていけばよいのでしょうか。

堀木

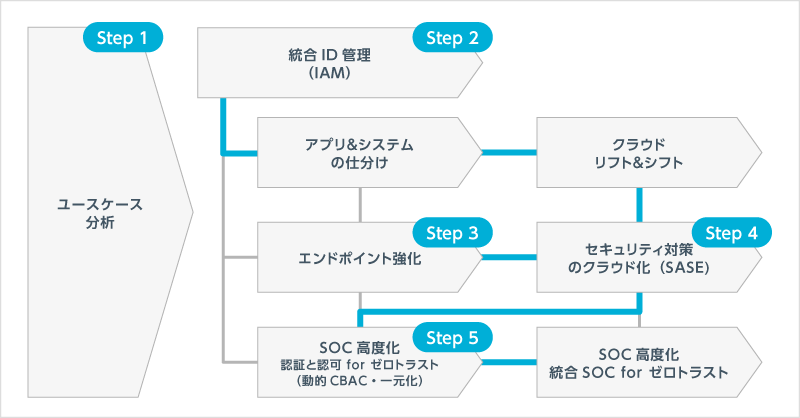

NRIセキュアは、Step1 ユースケース分析、Step2 統合ID管理、Step3 エンドポイント強化、Step4 セキュリティ対策のクラウド化、Step5 SOC(Security Operation Center)高度化の5つのステップを踏みながら、ゼロトラスト化を進めていくことを提案しています(図3)。

■図3:NRIセキュアが提唱する、ゼロトラスト化のアプローチ

■図3:NRIセキュアが提唱する、ゼロトラスト化のアプローチ

開国型のIT基盤では、自社他社オフィスや自宅、工場、自動車など、様々な場所から様々なデバイスによるアクセスが行われるようになります。また、認証先やアクセス方式、通信先の組み合わせも多岐に亘るでしょう。そこで、セキュリティホールが生じたり、シャドーITが使われたりしないよう、一つひとつのユースケースの要素を整理、可視化して、漏れが発生しないよう組み立てていかなければなりません(Step1)。このようなセキュリティの“棚卸し”を行うことで、必要なセキュリティ対策に対する新たな気づきが生まれることもあります。

Step2の統合ID管理ですが、セキュリティ対策を川の流れで例えた場合、セキュリティインシデントの「特定・防御」が最も上流の川上に位置付けられ、以下、川中の「検知」、川下の「対応・復旧」と流れていきます。ゼロトラストでは、外部からの不正な侵入を防ぐために、「認証・認可」の機能が非常に重要となります。そのため、ユーザー属性やデバイス属性など、様々な属性情報を精査しアクセスの可否を判断する統合ID管理を用い、川上のセキュリティを強化する必要があります。そうすることで、川中・川下へと落ちてくるセキュリティインシデントが予測範囲内のものとなり、さらにはインシデント対応の統合化や自動化が図られるようになります。

堀木

Step3のエンドポイント強化では、多要素認証や盗難・紛失時のデータ消去、常時リモート監視といった高度なセキュリティ機能を実装しながらも、業務の生産性に影響を与えないゼロトラスト時代に最適化されたPCを提供します。Step4のセキュリティ対策のクラウド化はSASE(Secure Access Service Edge)の適用により、セキュアなWebアクセスを可能とし、加えて統合ID管理との連携で動的なWebアクセス制御を実現します。

そして最終段階となるStep5のSOC高度化ですが、「エンドポイント」「統合ID管理」「Webセキュリティ」の3要素のログをすべて集約、分析を可能とするSOCを構築します。これにより、3つの要素のどれか1つに問題が発生した時にほかの2つに制御をかけることで、いち早いセキュリティインシデントへの対応と拡散の防止が実現されます。

板田

セキュリティの強化はもとより、インシデント対応の自動化による運用管理の効率化やコストダウンといったメリットなどが挙げられます。そして、究極は業務や働き方が見直され、ビジネスの在り方にも変革がもたされるようになることだと考えています。

鳥越

具体的には、今日の企業・組織に不可欠なクラウドサービスを積極的に活用した業務の推進や、社内外とのコラボレーションを加速できるようになります。さらには企業文化の変革にもつながり、新しい価値を生み出しやすい組織に変容する。また、劇的な変化も起こり得る外部環境にも柔軟に対応するための能力、“Resiliency(レジリエンシー)”の向上が実現されます。

NRIグループの総合力を活かし

ゼロトラストの真の価値を提供

ー企業・組織のゼロトラストの実装に向け、どのようなサービスを提供しているのでしょうか。

板田

現状評価から全体設計、ソリューションの導入、さらには運用監視まで、ゼロトラストの実装を全方位でサポートしています。例えば、先に述べたSOCの高度化では、自社でSOCを構築・運用するのが困難な企業も存在します。このような場合は、NRIセキュアのSOCサービスを利用することもできます。これにより、エンドポイントと統合ID管理、Webセキュリティの3要素を監視し、SASEで疑わしい通信を検知したら、エンドポイント側の通信を遮断するといった対策を、自社のリソースを用いることなく施せるようになります。

鳥越

さらに当社の強みは、野村総合研究所(NRI)グループの総合力を活かしたゼロトラストに関する多面的な提案やソリューションの提供を行えることにあります。先にも述べたように、ゼロトラストはセキュリティの領域にとどまらず、企業・組織のビジネスに新たな付加価値をもたらし、次なる成長をもたらすIT基盤を実現するものです。NRIセキュアでは、長年、企業・組織のITの付加価値化を支援してきたNRIとの連携により、DXの推進に向けたクラウドサービスの活用といったIT戦略の策定など、将来的なIT変革のロードマップも見据えたゼロトラスト化の提案が可能です。

板田

ゼロトラストはあくまでも手段でしかありません。まずは自社の本質的な課題はどこにあるのか、それを明らかにした後に次の一手を打つことが重要です。これからもNRIグループはゼロトラストを起点として、皆さまが抱えている真の課題を解決するためのご支援をしてまいります。

堀木

ゼロトラストはセキュリティ強化だけでなく、ビジネスで利益を生み出すための様々な施策をスムーズに推進していく基盤を実現するものです。NRIグループはゼロトラストの実装に関して全方位で支援できる体制を整えていますので、ぜひ、皆さまと一緒に新しい付加価値を共創していきたいと考えています。

鳥越

ゼロトラストの実装こそが“ニューノーマル”時代に対応していくことにほかならない、と多くの企業・組織が気づき始めています。ニューノーマル時代のセキュリティ強化とデジタル活用について皆さまとともに考えながら、その実現をご支援していきたいと考えています。