サイバーセキュリティ基本法に基づき内閣に設置されるサイバーセキュリティ戦略本部は、令和5年7月4日に「政府機関等のサイバーセキュリティ対策のための統一基準群(以下「統一基準群」)」の令和5年度版を公開した。

統一基準群とは、中央省庁をはじめとする国の行政機関及び独立行政法人等(以下「機関等」)の情報セキュリティのベースラインや、より高い水準の情報セキュリティを確保するための対策事項が規定された複数の文書の総称である。

機関等は、統一基準群に準拠しつつ、自組織の特性を踏まえた基本方針及び対策基準(以下「情報セキュリティポリシー」)を定めなければならず、今回の統一基準群の改定により、令和3年度版の統一基準群に基づき定めていた情報セキュリティポリシーの見直しが必要となる。

これに伴い、機関等へ情報システムやサービスを提供する民間の事業者においても、機関等が見直した情報セキュリティポリシーに基づく対策(すなわち令和5年度版の統一基準群に基づく対策)が新たに求められることとなる。

しかしながら、統一基準群は複数の文書から構成される複雑な文書体系となっており、内容を正しく理解するには複数の文書にまたがって定義された項目を併せて参照する必要がある等、初めて触れるような方にはやや敷居が高いものとなっている。

そこで、本記事では、統一基準群(令和5年度版)に基づく対策実施の一助となることを目的とし、情報システムを調達する機関等や、構築や運用を担当する民間事業者の方々において、最低限押さえておくべき統一基準群の読み解き方と、令和5年度改定ポイントを解説する。

なお、統一基準群の読み解き方については過去に投稿した以下のブログ記事でも解説を行っているが、今回の改定で読み解き方にも大きな変更があるため、本記事で改めて一から解説を行う。

【解説】政府機関等のサイバーセキュリティ対策のための統一基準群 |令和3年度版のポイント

統一基準群の読み解き方

1.1 統一基準群の文書体系について

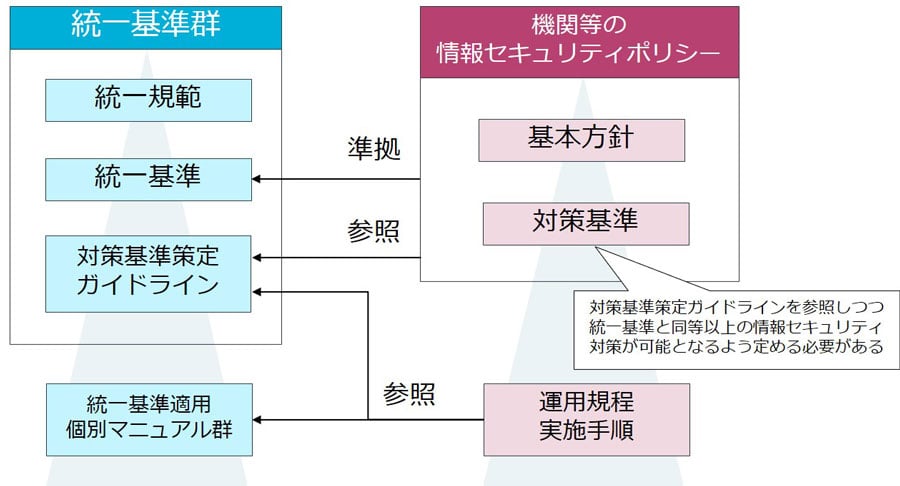

統一基準群は以下の3つの文書から構成されている。機関等はこのうち「政府機関等の対策基準策定のためのガイドライン」を参照しつつ、「政府機関等のサイバーセキュリティ対策のための統一基準」と同等以上の情報セキュリティ対策を可能とする対策基準を含む情報セキュリティポリシーを定める必要がある。

統一基準群を構成する文書

- 政府機関等のサイバーセキュリティ対策のための統一規範 (以下「統一規範」)

- 政府機関等のサイバーセキュリティ対策のための統一基準 (以下「統一基準」)

- 政府機関等の対策基準策定のためのガイドライン (以下「対策基準策定ガイドライン」)

なお、統一基準群には含まれないが、機関等において情報セキュリティポリシーの下位規程となる運用規程や実施手順を定める際の参考として、統一基準適用個別マニュアル群も併せて公開されている。

図1‑1. 統一基準群の文書体系

令和5年度改定における統一基準群の文書体系の変更点

従来は上記3つの文書に「政府機関等のサイバーセキュリティ対策の運用等に関する指針(以下「運用指針」)」を加えた4つの文書から構成されていたが、令和5年度改定より、「運用指針」の内容が「統一規範」及び「統一基準」に取り込まれることで、「運用指針」が廃止となっている。

1.2 対策の実施にあたり参照すべき項目について

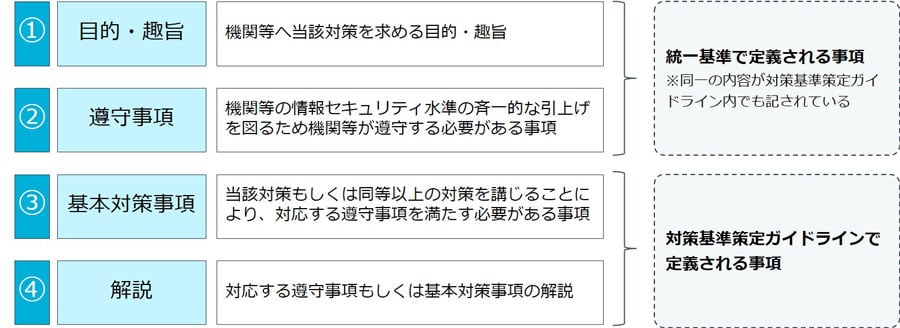

統一基準群では、機関等に求める対策事項に対し、①目的・趣旨、②遵守事項、③基本対策事項、④解説の項目が定義されており、対策の実施にあたっては、これらの4つが参照すべき項目といえる。

なお、これら4つの項目は、以下の図1‑2に示す通り、統一基準と対策基準策定ガイドラインの2つの文書に分かれて定義されている。ただし、いずれの項目も対策基準策定ガイドライン内に記されていることから、対策の実施に際して必ずしも双方の文書を併せて参照する必要はなく、対策基準策定ガイドラインだけを参照すればよい。

図1‑2. 対策の実施にあたり参照すべき項目

このとき、統一基準への準拠が求められた場合等において、統一基準群の文書間の関係性を考慮せず、統一基準の文書のみを参照してしまうと、目的・趣旨及び遵守事項しか記載されておらず、統一基準の求める水準以下の対策を講じかねないため注意が必要である。

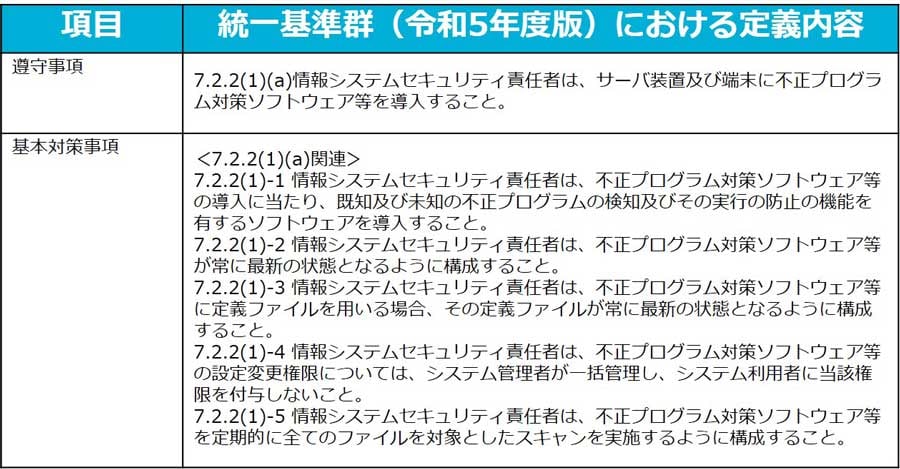

例えば、表1‑1に示すような遵守事項の内容(不正プログラム対策ソフトウェア等導入)のみを講じてしまい、遵守事項を満たすために求められる基本対策事項の内容(不正プログラム対策ソフトウェア等に求められる機能や運用)が伴わないことが懸念される。このため、統一基準への準拠が求められた際には、必ず対策基準策定ガイドラインを参照のうえ、対策を講じる必要がある。

表1‑1 . 不正プログラム対策に係る遵守事項と基本対策事項の例

令和5年度改定における対策の実施にあたり参照すべき項目の変更点

なし

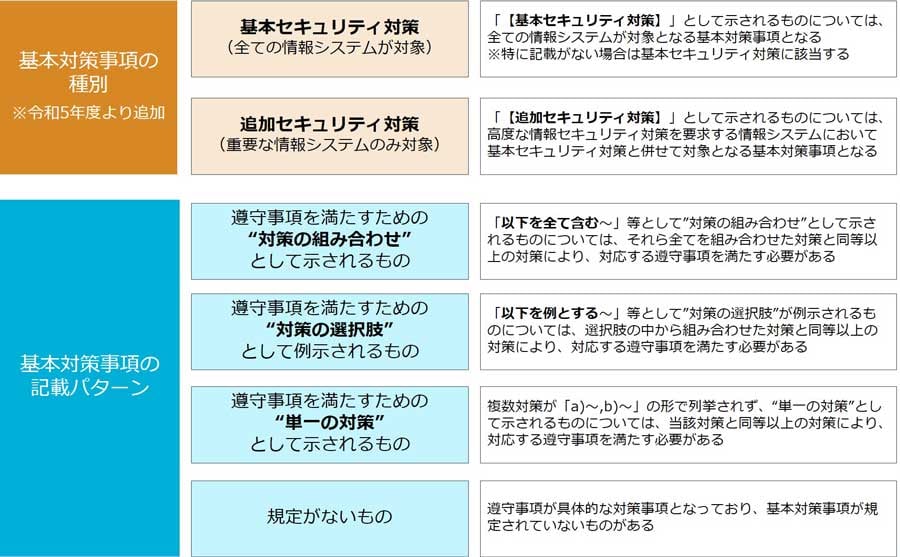

1.3 基本対策事項の参照方法について

対策の実施にあたっては、前項で示した4つの項目のうち、具体的な対策事項が示される基本対策事項を中心に参照しつつ行うことが有効となる。ただし、基本対策事項で記載される対策については、以下の図1‑3に示す種別と記載パターンによって、大きく要求レベルが異なることに注意が必要である。

図1‑3. 基本対策事項の種別と記載パターン

令和5年度改定における対策の実施にあたり参照すべき項目の変更点

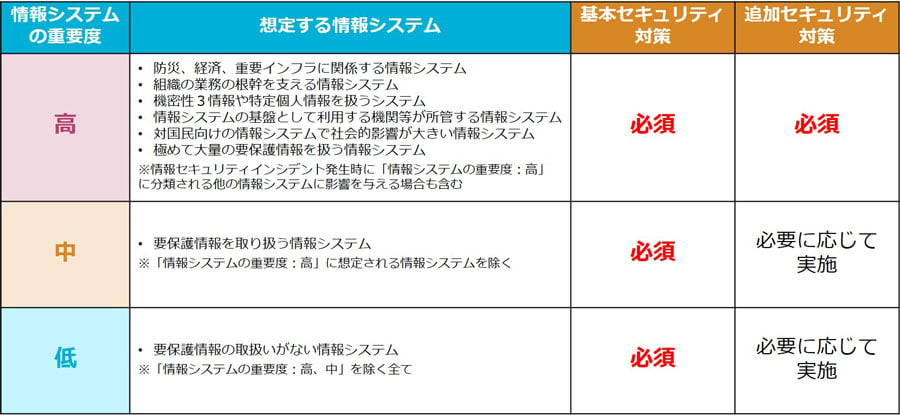

従来の基本対策事項は全ての情報システムが対象であったが、令和5年度改定より、基本対策事項が「基本セキュリティ対策」と「追加セキュリティ対策」に細分化され、以下の表1‑2を例とする情報システムの分類に基づき、重要度の高い情報システムのみ対象となる追加セキュリティ対策が新たに定義された。

表1‑2の分類は、統一基準群の解説で例示された内容をNRIセキュアにて抜粋及び要約したものである。機関等においては自組織の役割や組織の特性等を踏まえ、これらと異なる考え方の分類も可能とされているが、おそらく多くの機関等はこの分類に沿った考え方に沿った分類を行うことが想定される。

ここで、表1‑2に基づき「追加セキュリティ対策」の対象として分類される情報システムとしては、機関等LANシステムや機関等の複数情報システムの基盤となるネットワーク網・仮想化基盤を提供するシステム、高度な機密性・完全性・可用性が求められる個別業務システムが該当すると考えられる。

そのため、これらの情報システムの調達や構築・運用を今後担当される方々においては、「追加セキュリティ対策」も踏まえた対策の実施が必要となることに注意いただきたい。

表1‑2 . 情報システムの分類と追加セキュリティ対策の要求基準(例)

-

(参考)統一基準群の用語解説

- 機密性3情報:

- 秘密保全の必要が高く、その漏えいが国の安全、利益に損害を与えるおそれのある情報(例:外交や防衛に係る情報等)を含む行政文書等が該当する。これらの情報については、インターネットと接点を有する情報システムに接続しない端末やサーバ上で暗号化のうえ保存する等の厳格な管理が求められる。

- 要保護情報:

- 情報セキュリティの3要素といわれる「機密性」、「完全性」、「可用性」のいずれかの侵害により、国民の権利が侵害され又は業務の安定的な遂行に支障(軽微なものを除く)を及ぼすおそれがある情報が該当する。すなわち、機関等として何らかの保護が必要な情報がこれに該当する。

統一基準群(令和5年度版)の主要な改定ポイント解説

サイバーセキュリティ戦略本部において統一基準群(令和5年度版)の改定のポイントとして掲げられている以下の5点に対し、それぞれ機関等や機関等へ情報システムやサービスを提供する民間の事業者において、特に認識しておくべきと考えられる主要な改定ポイントをピックアップして解説する。

統一基準群(令和5年度版)改定の方向性

- 情報セキュリティに関するサプライチェーン対策の強化

- クラウドサービスの利用拡大を踏まえた対策の強化

- ソフトウェアの利用時の対策の強化

- サイバーレジリエンスの強化や脅威・技術動向を踏まえての対策の強化

- 組織横断的な情報セキュリティ対策の強化と情報システムの重要度に応じた対策の確保

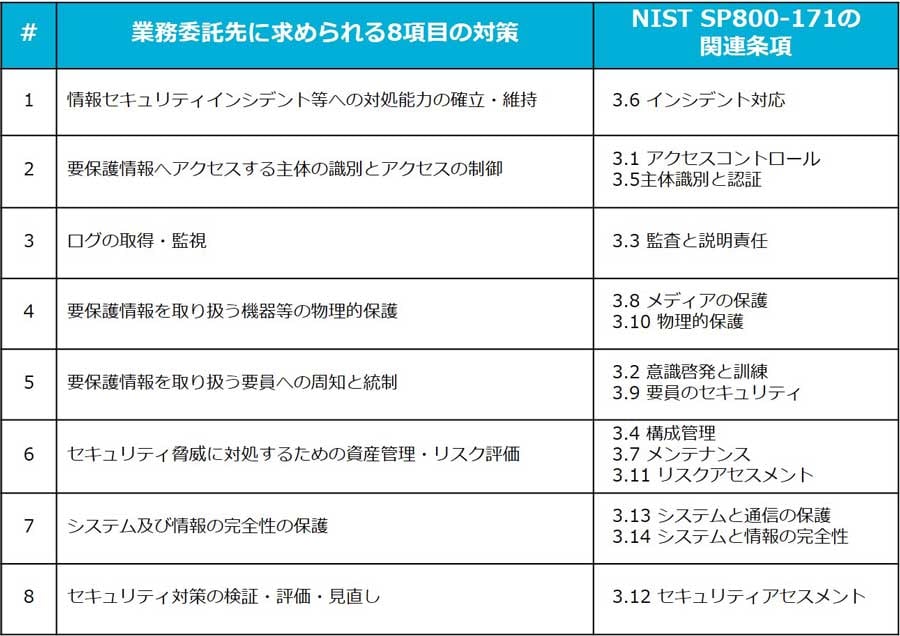

2.1 情報に関するサプライチェーンチェーン対策の強化

機関等による外部事業者への業務委託において、米政府が採用するサプライチェーンに係るセキュリティ対策指針である「NIST SP800-171」に沿った表2‑1に示す8項目の対策実施を業務委託先に求めることが基本対策事項4.1.1(3)-1の”対策の組合せ”として新たに規定された。

今後、機関等は調達においてこれら8項目の実施を仕様書内で求めることや、機関等への提案を行う民間の事業者においても、これら8項目への対応方針を提案書等の中で明記することが必要となると考えられる。

このとき、民間の事業者の悪い対応例として、仕様書の8項目に対しおうむ返しでそれぞれ実施する旨を提案書等で明記するようなケースが想定されるが、このような記載では委託先として不適切(当該対策の履行可能性が不透明)であると機関等に判断される可能性が高いと想定される。

そのため、民間の事業者は、これら8項目が具体的に解説されている対策基準策定ガイドラインの4.1.1(3)-1に係る解説を参照しつつ、可能な限り具体化した対策方針を提案書等に明記し、機関等へ当該対策が履行可能であることを示す必要があると考えられる。

表2‑1. 「NIST SP800-171」に沿った業務委託先に求められる8項目の対策

2.2 クラウドサービスの利用拡大を踏まえた対策の強化

ISMAP(政府情報システムのためのセキュリティ評価制度)について、令和3年度版の統一基準群改定時点以降に以下2点の見直しがあった。これを踏まえ、クラウドサービスは原則として「ISMAPクラウドサービスリスト」もしくは「ISMAP-LIUクラウドサービスリスト」から選定することが基本対策事項4.2.1(1)-2の“単一の対策”として明記された。

上記統一基準群改定の背景となったISMAPの見直し内容

- 令和3年度時点ではISMAPの対象は国の行政機関のみであったが、令和4年4月より独立行政法人等にも対象が拡大され、現在はISMAPと統一基準群の対象が同一となった。

- セキュリティリスクの小さな業務・情報の処理に用いるSaaSを対象に、通常のISMAPよりも外部監査対象範囲を縮小して、クラウドサービスリストへの登録の審査を行う仕組みとして「ISMAP-LIU」が令和4年11月に運用開始された。

また、令和3年度の統一基準群改定時点では、ISMAPクラウドサービスリストに掲載されたサービスが少ない状況であった。このため、リストに載っていないサービスの利用に際しては、利用開始から1年以内に当該サービスがISMAPに登録申請されることを前提として、各機関の責任で利用を継続することが暫定措置として認められていた。

しかしながら、現在は代替となるサービスへ移行するまでの期間等の真にやむを得ないケースのみに暫定措置が縮小されており、今回の統一基準群の改定方針も踏まえると、機関等へクラウドサービスを提供する民間の事業者に対しては、ISMAPへの対応がより厳格に求められることになったといえる。

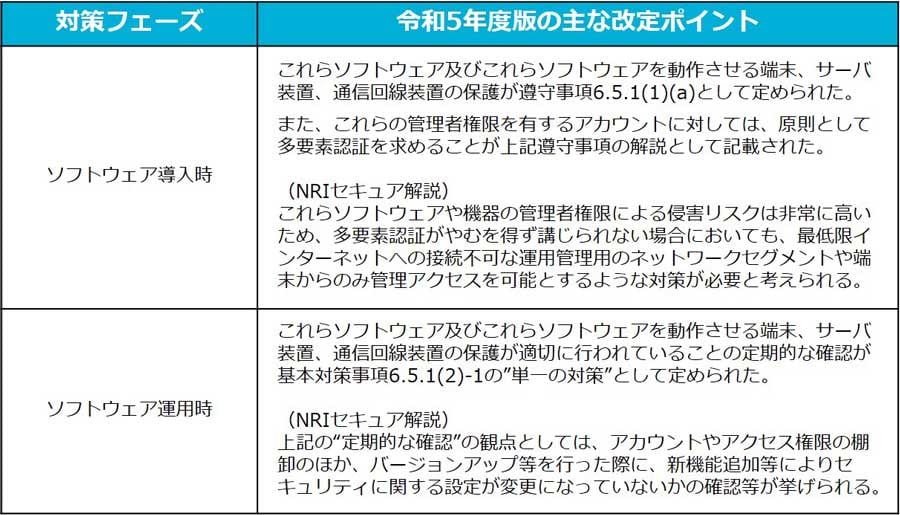

2.3 ソフトウェア利用時の対策の強化

サプライチェーンリスク対策として、「IT調達に係る国の物品等又は役務の調達方針及び調達手続に関する申合せ」に基づく対応が解説から基本対策事項4.3.1(1)-1 b)の”単一の対策”へ格上げされた。

これにより、「情報システムの基盤を管理又は制御するソフトウェア」として、以下を例とするソフトウェアについても上記の申合せの対象となるソフトウェアと同様の措置として、サプライチェーンリスクへの対応(総合評価落札方式や企画競争等、価格以外の評価に基づく調達等)が求められる形となった。

情報システムの基盤を管理又は制御するソフトウェアの例

- 端末やサーバ装置、通信回線装置等を制御するソフトウェア

- 統合的な主体認証を管理するソフトウェア

- ネットワークを制御・管理するソフトウェア

- 資産を管理するソフトウェア

- 監視に関連するソフトウェア

- 情報システムのセキュリティ機能として使用するソフトウェア

なお、これらソフトウェアの導入及び運用においては表2‑2に示す対策が遵守事項や基本対策事項の”単一の対策”(すなわちいずれも必須レベルの要件)として求められる形となったため、これらを機関等へ提供する民間の事業者は、特に注意いただきたい。

表2‑2. 「情報システムの基盤を管理又は制御するソフトウェア」の導入・運用係る改定ポイント

2.4 サイバーレジリエンスの強化や脅威・技術動向を踏まえての対策の強化

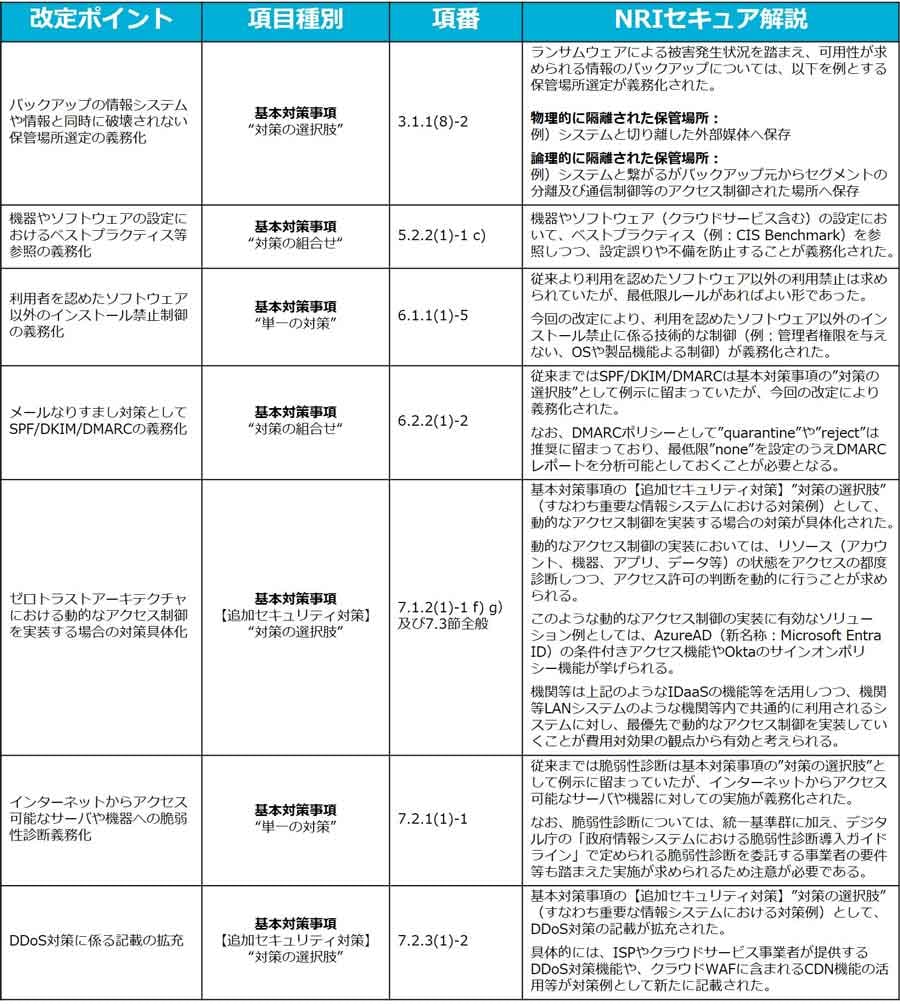

令和3年度版の統一基準群改定時点から、昨今までの脅威・技術動向の変化を踏まえ、多くの技術的な対策事項が改定された。このうち、今後の情報システムの導入・運用において特に意識しておくべきと考えられる改定ポイントをピックアップして表2‑3に示す。

表2‑3. 昨今の脅威・技術動向の変化を踏まえた主な改定ポイント

2.5 組織横断的な情報セキュリティ対策の強化と情報システムの重要度に応じた対策の確保

監査等から得られた組織横断的に改善が必要な事項について、以前よりCISOへの報告が必要とされていたが、令和5年度改定より、措置が完了していない改善計画についても、定期的に進捗状況を報告することが遵守事項2.3.2(3)(b)として規定された。

また、本記事の1章で述べた通り、情報システムの重要度に応じた対策の確保として、基本対策事項の種別として【基本セキュリティ対策】と【追加セキュリティ対策】が新たに区分された。

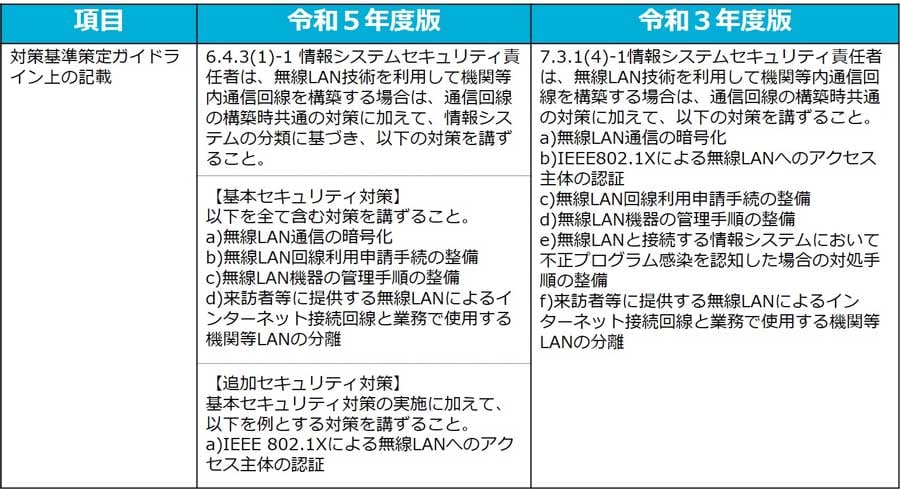

例えば表2‑4に示す無線LANを利用する機関等内通信回線の構築時の対策について、令和3年度改定で、IEEE802.1X認証が”対策の組合せ”の1つ(すなわち必須の要件)に格上げされていたが、令和5年度改定では、当該要件は【追加セキュリティ対策】かつ”対策の選択肢”(すなわち重要なシステムを対象とした対策例)に見直しされている。

上記のように、全ての機関等や情報システムにおいて一律の準拠を求めるにはややハードルの高い要件については、情報システムの重要度に応じて実装判断が要求されるよう見直されたことで、統一基準群へ準拠しやすい形になったといえる。

表2‑4. 基本セキュリティ対策と追加セキュリティ対策の例

おわりに

本記事では、統一基準群(令和5年度版)に基づく対策実施の一助となることを目的とし、最低限抑えておくべき統一基準群の読み解き方と、令和5年度改定ポイントについて解説した。

冒頭に述べた通り、統一基準群については、機関等だけでなく機関等以外の民間の事業者においても、対策の実施にあたり参照すべき文書となっているが、複雑な文書体系ゆえに、初めて触れる方には敷居が高いものとなっている。

このため、本記事をきっかけに、より多くの方々に統一基準群について理解を深めていただき、統一基準群を対策の実施に活用いただければ幸いである。