近年、テレワークの普及、クラウド利用拡大、海外拠点や協業先との接続増加などの背景もあり、様々なデバイスやシステムがインターネットに接続されるようになっています。

一方でこのような状況において、従来から流行しているWebサイトなどを標的としたサイバー攻撃だけでなく、テレワークのためのVPN装置を狙う攻撃者や、管理の行き届いていない海外拠点に侵入して国内本社を狙うといったサイバー攻撃も増加しています。そのため、セキュリティ対策を講じる企業としては守るべき範囲をこれまでより幅広く捉える必要があります。

しかし、多くの企業では、セキュリティ対策にかけられるリソースには限りがあり、どこにセキュリティ対策リソースを優先的に使うのかを判断する必要があります。

このような状況で、どのような攻撃が行われうるのか(脅威)を知り、未然に攻撃を防ぐ手段として注目されているのが、脅威インテリジェンス(Threat Intelligence:TI)又はサイバー脅威インテリジェンス(Cyber Threat Intelligence:CTI)と呼ばれる活動やサービスです。

本記事では、技術的に詳しい方だけでなく、ビジネスで活用するために情報収集をされている方にも役立てていただけるよう、一般的な説明に加え、当社のお客様からの声や事例を交えて脅威インテリジェンスをご紹介します。

図1:自社外部のサイバー脅威が急拡大

脅威インテリジェンスとは、『攻撃者の意図や能力、設備などに関する情報を整理および分析することで有益な知識を導き出し、使用可能な形に変えたもの』です。

一見とても難しいイメージを受けますが、例を踏まえて見てみると、実は多くの情報セキュリティ担当者が日々取り組んでいる活動の延長線上にあるものと捉えることができます。

以下の表に脅威情報を元に脅威インテリジェンスを導き出す際の例を記載します。

| STEP |

実施内容 |

脅威インテリジェンスの導き出し方(例) |

|

STEP1 脅威情報の入手 |

攻撃事例や攻撃者の活動に関する情報を入手する |

A社(同業他社)が提供する、XXXサービスに、不正入手したクレジットカード情報を登録し、電化製品が不正に購入された。 |

|

STEP2 整理・ 加工 |

攻撃者の意図や機会、能力、攻撃手段などに関する情報を整理する |

攻撃者の意図:不正入手したクレジットカード情報を現金(現物)に換える(=金銭目的)

機会:クレジットカードで決済可能なECサイトに攻撃者がアクセスすることで同事象が発生

攻撃手段:どこかから不正入手したクレジットカード情報を用いてECサイトを利用 |

|

STEP3 分析・ 評価 |

対策を進めるために利用できるよう、自社の環境に合わせて分析・評価する |

A社のXXXサービスは、自社が提供する▲▲▲サービスの類似サービスであり、自社も同様の攻撃を受ける可能性が高い。

▲▲▲サービスでは、クレジットカード情報登録の際、一定の対策(本人確認)を施しているが、XXXサービスも業界での基準に従って同程度の対策を行っていた可能性が高く、▲▲▲サービスも対策が不十分な可能性がある。

上記から攻撃を受けた場合、現状では攻撃が防げない可能性が高いため、自社にとっても脅威になると判断し、▲▲▲サービスの決済機能においてセキュリティ対策を強化する必要がある。

(本来は必要な対策が何かをXXXサービスが攻撃を受けた原因の分析や業界横断での情報交換により、具体的にしてから判断を下すことが多いです。) |

このように脅威インテリジェンスを導き出し、活用することで、企業は従来のセキュリティ対策では難しかった「攻撃を受ける前に対策をとる」ことが可能となります。

なお、今回はイメージしやすいよう簡単に上記STEP1~3として説明を記載しています。

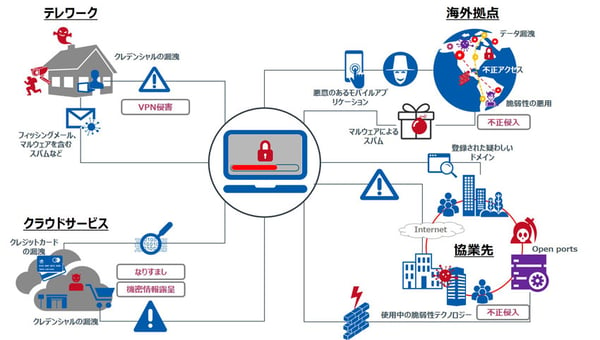

より詳細に知りたい方は、セキュリティ教育機関であるSANS の「The Sliding Scale of Cyber Security」に、脅威インテリジェンスにおける情報の関係性を表現した図など様々な解説が記載されていますのでご参照ください(下図は一例として抜粋)。

図2:データ、情報、インテリジェンスの関係

Robert M. Lee, SANS Institute 2021, The Sliding Scale of Cyber Security, https://sansorg.egnyte.com/dl/GJEumszLQX Figure 5 – The Relationship of Data, Information, and Intelligence より抜粋

脅威インテリジェンスの活用事例

冒頭に記載したとおり、「どのような攻撃が行われうるのか(脅威)を知り、未然に攻撃を防ぐ」ことが脅威インテリジェンスによる利益です。

加えて、情報収集と分析をする活動であり、成果が情報であるという性質から、実際に攻撃を防いでいる様子が見えるFirewallやアンチウイルス製品のように対策効果を実感しづらいセキュリティ施策と言えます。

当社がお客様へ脅威インテリジェンスのサービスを紹介する際に、「導入後の効果を想像しにくい」というコメントをいただくこともあります。

しかし、実際にサービスを利用されると、お客様からのフィードバックが正反対となることが多いため、当社のお客様が脅威インテリジェンスからどのような価値を得られたかを抜粋してご紹介します。

国内製造業の事例:攻撃者より一歩先に対策

2021年2月、国内製造メーカのお客様の韓国拠点が不正アクセスを受けました。さらに、韓国拠点を踏み台にして日本の本社ネットワークへも攻撃が波及し、国内外5000名以上の従業員の個人情報や約2万件のファイルが不正アクセスされました。

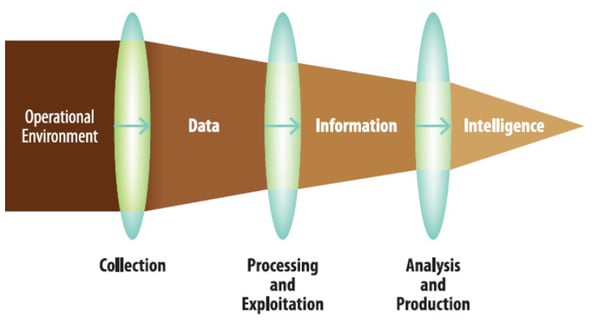

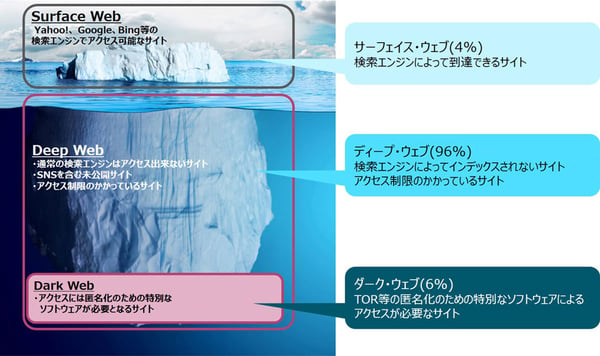

このお客様は、不正アクセスを受けた従業員の個人情報や機密文書がダークウェブ上で売買されていないか、またディープウェブや一般ウェブ上で関連する情報が公開されていないかを監視するため、当社の脅威インテリジェンスサービスをスポット型で利用されました。その結果、サービスをご利用中に一般ウェブ上公開されていた機密文書の漏洩を検知することができました。

図3:インターネットの構造

そして、一般ウェブ上で公開されていた機密文書について以下の推奨対策をお客様へお伝えしました。

- ・機密文書の機密レベル確認

・公開された機密データや掲示板にペーストされた機密情報の削除(当社にて支援)

このような、迅速な検知と対策業務の技術面での支援により、お客様は当社サービスのベネフィットを実感することができました。

スポット型のサービスは事故対応などの短期的な調査には適していますが、お客様の環境を包括的にかつ継続的に監視する場合には常時監視サービスが適しています。

このお客様はスポット型サービスで当社サービスの価値を実感し、さらに継続的に脅威を監視したいというご要望により、スポット型の監視から常時監視に切り替えてサービスの提供を継続することになりました。

継続的な監視を実施する上で、当社の専門チームがお客様の特徴を分析して、お客様やお客様の業界をターゲットとした脅威グループを洗い出し、それらのグループのアンダーグラウンドでの活動にフォーカスした監視を行いました。

2021年5月、当該サービスで、お客様に関連するシステムの脆弱性情報がダークウェブフォーラムに投稿されたことを検知しました。

フォーラムに投稿された脆弱性情報は海外拠点のシステムに関するものであったため、即座にお客様に通知し、お客様は海外拠点の担当者へ情報連携しました。

その2週間後、お客様のCSIRT(Computer Security Incident Response Team)から、当該脆弱性を突く攻撃が発生する前に脆弱性対応を行ったため、被害がなかった旨、また実際にこの脆弱性情報を投稿した脅威アクターと2021年2月に起きた事故の攻撃者が同一である可能性が高い旨、連絡をいただきました。

2021年2月の事故では、韓国拠点のシステムの脆弱性を突かれ不正アクセスの被害を受けましたが、今回は当社の脅威インテリジェンスサービスを利用していたため、攻撃より先に対策を実施したことで、事故を未然に防ぐことができ、当社のサービスについてお客様より高い評価をいただきました。

金融機関の事例:エンドユーザ(消費者)の保護

金融機関のお客様の海外拠点で使用している端末のものと考えられる認証情報が、地下マーケットで販売されていること検知しました。

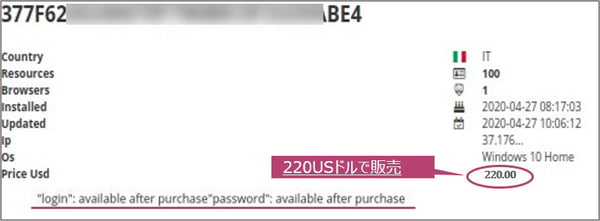

地下マーケットの認証情報はマルウェア感染した端末から窃取した認証情報である事が主で、以下の図の通り、販売されている認証情報には価格のほか、感染端末の国やOSの種別が掲載されていることがあります。認証情報の価格は、その認証情報の価値によって変動し、概ね5USドルから150USドルで販売されていることが多い中、当該認証情報は通常より高額な220USドルで販売されていました。高額であることは、犯罪者にとって高価値な認証情報であることを示し、利用されると甚大な被害を被る可能性があることを鑑み、当社にて追加調査を実施するとともに、お客様へ対象となる端末の状況を確認いただくよう依頼しました。

お客様のセキュリティチームが対象端末を確認した結果、対象端末を使用していた従業員が過去に不審なメールの添付ファイルを開封していたこと、また、当該端末からマルウェアを検出したことを確認できた旨、連絡をいただきました。加えて、当該端末からお客様のサービスを利用するエンドユーザの個人情報を保有するサーバへ管理アクセスしていることが判明し、地下マーケットで販売していた認証情報が通常の価格に比べ高額であった理由として、当該サーバの認証情報が含まれていたためと推察できました。

幸い、当該サーバへの不正アクセスの痕跡は見つからなかったため、エンドユーザの個人情報が漏洩するに至りませんでしたが、仮に地下マーケットで当該認証情報を第三者が購入し、サーバに侵入してエンドユーザの個人情報を窃取していた場合には、大きな事故となりお客様の信用問題につながりかねなかったと言えます。

地下マーケットで販売された認証情報のイメージ

地下マーケットでの認証情報販売に関しては以下の推奨対策をお客様へお伝えしました。

- IPアドレスや国よりお客様所有の端末かどうかの確認、および端末の特定

- 端末の特定が可能であった場合には、端末をネットワークから切り離し、マルウェアの除去

- 販売認証情報とセットになっているログイン先情報が内部向けサイトに該当しないかの確認

- 内部向けサイトであった場合は、ログイン先サイトの利用ユーザのパスワードを初期化

- ログイン先サイトでの多要素認証・生体認証導入、各種ログ調査・監視設定強化のご検討

※なお、当社では社会通念上不適当と判断しているため、地下マーケットで販売されている認証情報の購入は行っておりません。

グローバル製造業の事例:ブランド保護

あるグローバル製造業のお客様のサービスサイトでWebコンテンツの改ざんを検知しました。改ざんの内容は当該サイトにアクセスをすると、アダルトグッズの販売サイトにリダイレクトするというものでした。

お客様へ検知内容を通知後、お客様のセキュリティチームと連携し対処のフォローアップをしました。

先ず改ざんされたサイトを閉塞し、セキュリティ侵害調査(事故対応)を実施するように依頼しました。セキュリティ侵害調査では、当該サイト侵害後に他サーバへの横展開が行われた可能性も考えられるため、他の本番サーバ群についても侵害有無を調査する旨、お伝えしました。

当該サーバの復旧作業の最終確認で、当社の専門チームにて当該サーバへのアクセスに問題がないかのテストを実施したところ、Googleのキャッシュ情報が改ざんされていた時点の内容で残存していることを発見し、Googleのキャッシュ情報削除をサポートしました。

改ざんにより、当該サイトを利用するエンドユーザは通常のサービスを受けられなくなるだけでなく、エンドユーザが本来期待していないものが表示され、不快感を与えかねず、お客様のブランドイメージ低下につながってしまいます。脅威インテリジェンスの活用により、これらの事態を未然に防ぐことができたと言えるでしょう。

まとめ

本記事では当社の脅威インテリジェンスサービスを受けているお客様が得られている価値をご紹介しました。

脅威インテリジェンスを活用して価値を得るためには、ただ何らかのサービスを受けて情報を集めるだけではなく、インテリジェンスの詳細情報を理解して対策に繋げる必要があります。自社での脅威インテリジェンスの活用をご検討中の場合、世間的に評価の高いツールの導入、同業他社と同ツールの利用などを進めるのは一般的に良いプラクティスといえます。

しかし、脅威インテリジェンスは得られた情報を活用する体制(組織)や目的によって、取り組み方を変える必要があるため、自社に適合する形を検討することが重要となります。次回の記事では、自社が脅威インテリジェンスに取り組むときに検討すべきポイントやその考え方をご紹介しますので、自社での脅威インテリジェンス導入にあたっての検討材料としてご活用頂くとともに、必要に応じて是非当社にもご相談いただければ幸いです。