新型コロナウイルスの感染拡大を契機に、デジタルトランスフォーメーション(DX)が加速している*1。中小企業でも「守りのDX」の一環としてオフィス分散や業務プロセス効率化を狙ったテレワーク導入が進み、インターネット経由の社内アクセスやWeb会議、オンラインでの非対面の営業などが普及した。現在コロナ禍は新たな局面を迎え、長期化が予測されている。政府や各企業はアフターコロナをにらみ、ビジネスモデルの抜本的改革や新サービスの創出、多様なライフスタイル実現といった「攻めのDX」の意義をテレワークに持たせ、導入をさらに加速させようとしている。

一方、DXやテレワークでは「ITサービスと利用者の接点や利用形態」が増えることでセキュリティリスクも増大する。IPA「情報セキュリティ10大脅威*2」でもテレワーク環境を狙った脅威が3位にランクインした。また、テレワークの普及につれて中小企業が標的となるケースも増えている。中小企業では一つのセキュリティ事故が企業存続の危機にもつながりかねないが、対策費用が潤沢にあるわけでもない。

そのため、中小企業は生き残りをかけてDXのトレンドへ追随しつつ、アフターコロナで想定されるリスクへ効率よく対処する必要がある。

テレワーク環境におけるセキュリティの脅威

ここからは、中小企業のDXの主な取り組みであるテレワークにフォーカスする。まず、「脅威」とは、サイバー攻撃や内部不正、過失・不注意などのリスク要因を指す。テレワークに移行した企業でのサイバー攻撃の脅威例を紹介する。

Web会議のセキュリティ侵害

Web会議の普及で利用が急増した「Zoom」では、脆弱な暗号化アルゴリズム、利用者同意なしの認証情報の収集・査閲など、多数の不正アクセスやプライバシー侵害の問題が露呈し、騒動に便乗したフィッシングメールも多発した。

VPNを狙った不正アクセス

テレワークに欠かせないVPN(Virtual Private Network)機器を狙う不正アクセスも要注意だ。暗号化設定の不備、認証バイパスなど、社内ネットワークへの侵入や情報の改ざんにつながる脆弱性がさまざまなメーカーの機器で指摘されている。

クラウドサービスでの情報露呈

オンラインストレージやWeb会議ツールでは、データは自社の統制範囲外であるクラウド上に保管されるが、サービス公開設定やアクセス権限設定不備により業務データが利用者や攻撃者に露呈してしまう事故が多発している。

これらの脅威が、システムや組織のセキュリティ欠陥である「脆弱性」を突いてシステムや業務データなどの「情報資産」を侵害することでリスクが顕在化する。その結果、テレワーク環境では以下のようなセキュリティインシデントが発生する可能性がある。

- VPN機器等の脆弱性を狙った不正アクセスによる情報改ざん

- テレワーク端末のウイルス感染による情報漏えいやシステム停止

- 外出先でのテレワーク端末の盗難・紛失による情報漏えい

- クラウドサービスの設定不備・漏れによる情報漏えい

- 内部関係者によるメールやオンラインストレージでの情報持ち出し

さらに、販売機会の逸失による 業務損害、被害に遭った顧客からの損害賠償、レピュテーションの低下による風評被害といった2次被害も発生し得る。

*1 電通デジタル「日本における企業のデジタルトランスフォーメーション調査(2020年度)」

*2 IPA(情報処理推進機構)「情報セキュリティ10大脅威 2021」

セキュリティ対策の効果的なアプローチ

まずは、自社のテレワーク方式を知ることから始める(図表‐1)。

図表‐1 テレワーク方式

| テレワーク方式 | 概要 | メリット | デメリット |

| スタンドアロン型 | ● 予めテレワーク用に持ち出す端末へ保存したデータを編集・閲覧して業務を実施。 ● 社内ネットワークに接続せず、クラウドサービスを使用した業務も行わない。 |

● テレワーク用のシステムの構築やツールの導入は不要。 ● 社内ネットワークに接続しないため、回線影響は一切ない。 |

● 業務は、持ち出し時に保存されたデータで実施できる業務に限定。 ● 必要なデータをすべて端末に保存するため、情報漏えいリスクが高い。 |

| VPN型 | ● 端末から社内ネットワークへVPN(仮想専用線)を経由して接続し、業務を実施。 ● オフィス内と同じデータを編集・閲覧でき、端末にデータ保存も可能なため自由度が高い。 |

● オフィス内と同じ業務環境、同じセキュリティレベルを実現できる。 ● 端末にデータ保存が可能なため、通信遅延の際の影響を軽減できる。 |

● 常時接続のため通信回線の影響を受けやすく、回線コストが大きい。 ● 端末へのデータ保存の制限ができないため、情報漏えいリスクがある。 |

| リモートデスクトップ型 | ● 端末から社内ネットワーク上の会社端末へリモートワークデスクトップ接続して業務を実施。 ● オフィス内と同じデータを編集・閲覧できる。 ● 接続先を仮想デスクトップ(VDI)に集約させた場合は仮想デスクトップ型と呼ぶ。 |

● オフィス内と同じ業務環境、同じセキュリティレベルを実現できる。 ● 設定により、端末へのデータ保存を制限することができる。 |

● 常時接続のため通信回線の影響を受けやすく、回線コストが大きい。 ● 頻繁にデータ送受信が発生し、通信遅延の影響で操作性が低下する。 |

| セキュアブラウザ型 | ● 端末から情報漏えいやマルウェア感染を防止する特殊ブラウザで、社内システムやクラウドサービスにアクセスして業務を実施。 ● 端末に業務データを保存しないことが特徴で、実施可能な業務は限定される。 |

● 業務データアクセスや端末へのダウンロード、印刷を制限可能で、マルウェア感染リスクも小さい。 ● 常時接続が必要なリモートデスクトップ型に比べ回線影響が小さい。 |

● 業務がセキュアブラウザで動作するクラウドサービスやアプリの機能でできることに限定される。 ● 一般的に使用されているWebブラウザとは操作感が異なる。 |

| クラウドサービス型 | ● 端末から直接インターネットを経由して、クラウドサービスで提供されるアプリケーションへ接続して業務を実施。 ●クラウドサービスや業務内容によるが、オフィスと近い業務環境を実現することも可能。 |

● 社外で完結し、拡張も容易なため、導入・運用コストが小さい。 ● 社内ネットワークに接続しないため、回線影響は一切ない。 |

● 利用するクラウドサービスが対応している業務に限定される。 ● クラウドサービスの利用状況や、保管データの把握・管理が必要。 |

従来、中小企業のテレワークでは「持ち帰り業務」が主流だったが、コロナ禍やIT技術・環境変化に従い、VPNやクラウドサービスの活用が主流となってきた。

次に、自社のテレワーク方式におけるユースケースを確認する。具体的には、誰が、どの端末から、どういった経路で、何のサービスを使って業務データにアクセスしてどんな処理を行い、結果をどこに保管するかを整理する。特にBYOD*3では、セキュリティ設定が不十分なケースが多く、追加の考慮や業務ルールが必要となる。

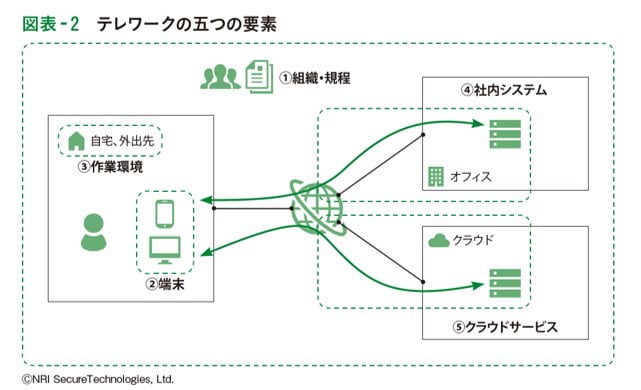

ここからは、テレワーク環境を五つの要素に分解し(図表‐2)、どのテレワーク方式や企業規模においても推奨される基本的なセキュリティ対策を紹介する。

*3 Bring Your Own Deviceの略。個人所有の端末を業務に利用することを指す

1.セキュリティ対策のポイント

(1)組織・規程のセキュリティ

- *セキュリティ方針見直し

ビジネス・IT環境の変化を踏まえてセキュリティポリシーを見直し、ユースケースに従って業務で扱う情報の取り扱い指針を定める。

*セキュリティ予算・体制の確保

テレワークに伴う追加のセキュリティ対策の予算を確保し、運営組織の編成と人材配置を行う。

*セキュリティ教育の推進

セキュリティへの理解と意識向上のためテレワーク勤務者やIT部門、経営層に向けて目的別の研修を計画し、受講を呼びかける。

*インシデント対応計画の整備

テレワーク環境で想定されるセキュリティインシデントへの対応計画と調査・対処の手順、関係各所への報告基準を策定する。

*業務・運用ルールの整備

方針・計画に従い、端末持ち出し、社内アクセス、業務データ利用、インシデント報告など、テレワークに対応した社内ルールを策定する。

*ログ・バックアップ基準整備

調査や不正行為の牽制に必要なログや、データ消失時の復旧に必要なバックアップについて取得・保管の基準を策定する。

(2)端末のセキュリティ

- *マルウェア感染への対策

自宅や外出先ではインターネット境界でのマルウェア(ウイルス)感染リスクが高くなるため、ウイルス対策ソフトは必ず導入し、定義ファイルの更新手順も案内する。

*セキュリティパッチの適用

社内に常時接続していないテレワーク端末では、会社で漏れなくパッチの適用管理をするのは難しいため、ユーザ自身でのパッチ適用手順を整備し、適用状況を申告させる。

*端末情報の収集と確認

テレワーク端末では、導入されるソフトウェアやパッチの適用状況を把握しにくいため、台帳管理や、構成情報を遠隔収集する資産管理ツールを検討する。

*端末データの保護

テレワークでは端末の紛失・盗難リスクが高まるため、HDD暗号化やUSBポート閉鎖を行う。万一の場合に備え、データの遠隔消去サービスの利用も検討する。

*私有端末の業務データ利用制限

私有端末では、業務データと私的データの境界があいまいになるため、業務データは特定のアプリケーションでしか操作できないようなアクセス制限を行う。

(3)作業環境のセキュリティ

- *ルーターの安全な構成・設定

家庭用ルーターの脆弱性から不正サイトに誘導されるリスクがあるため、最新ファームウェアを適用させる。また、管理者パスワードを初期設定から変更させる。

*安全なWi-Fi通信の設定

ルーターでWi-Fiを利用する場合は盗聴の危険性が高くなるため、

強度の高い無線通信プロトコルに対応した機器で、推測されにくいパスワードを設定させる。

*危険なアクセスポイントの回避

公衆Wi-Fiでは、接続前に脆弱な通信プロトコルやパスワードでないことを確認させる。飲食店名等をかたるアクセスポイントも散在するため、店舗等から提供されているものであることを確認させる。

*物理的な情報漏えいへの対策

外出先では画面を盗み見られる、会話を立ち聞きされる危険があるため、のぞき見防止フィルターを装着させ、電話やWeb会議での機密情報の発信を禁止する。

(4)社内システムのセキュリティ

- *多要素認証の実装

外部からの不正ログイン対策として、社内アカウントやVPN機器のID/パスワードと、専用トークンまたはクライアント証明書を組み合わせた多要素認証を行う。

*システムへのアクセス制限

接続を不必要に許可しないため、外部からアクセスできるデータの範囲を制限し、重要情報は端末にダウンロードできないようにする。

*ネットワーク分離の設計

社外アクセスを許可するシステムが不正アクセスされた場合、社内ネットワーク経由で被害が拡大する可能性があるため、その他のシステムと論理的に分離しておく。

(5)クラウドサービスのセキュリティ

- *事業者のセキュリティチェック

クラウドサービス自体の対策は事業者側で実施されるが、利用者側でも政府機関のガイドライン*4を参照し、第三者認証の有無やセキュリティ対策状況をチェックする。

*4 経済産業省「クラウドサービス利用のための情報セキュリティマネジメントガイドライン」、およびIPA「クラウドサービス安全利用の手引き」

*多要素認証設定の有効化

クラウドサービスで多要素認証の設定が可能となっている場合は、サービスと利用者の特性を考慮し、利用開始時に有効化する。

*サービスへのアクセス制限

接続を広く許可すると不正アクセスや意図せぬ情報漏えいにつながるため、アクセス可能な範囲と操作権限を最小化する。

2.対策具体化に向けたプロセス

まずは、経営層が(1)を主導し、 IT部門に対応指示して方針や計画・ルール・体制を整備する。整備後に現場の管理者やテレワーク勤務者へ周知・徹底し、意識改革を図ることが重要となる。「中小企業白書*5」においても「デジタル化に積極的な組織文化の醸成や業務プロセスの見直しなどを含めた改革を、経営者が関与して全社的に推進していくことが重要」とされており、セキュリティにおいてもトップダウンで進めるべきである。

次に、(1)で検討した方針・計画に基づいて、IT部門が主導する形で、自社のテレワーク方式・ユースケースのリスク分析結果をもとに対策の指針を明確にする。

その後、IT部門が(2)〜(5)の対策の優先度や実現方式の検討を行い、実行計画を立案する。経営層は、計画が当初方針に照らして妥当か、予算枠に収まるか、自社のⅮX推進スピードと整合しているか等をチェックして承認する。

テレワーク方式ごとの対策詳細は、総務省「テレワークセキュリティガイドライン」*6を参照されたい。

*5 中小企業庁「2021年度版 中小企業白書・小規模企業白書」

*6 総務省「テレワークセキュリティガイドライン 第5版」「中小企業担当者向け テレワークセキュリティの手引き」

アフターコロナのⅮXセキュリティ戦略

中小企業のDXセキュリティ戦略では、経営層の積極的な関与による自社のDXのあるべき姿の明確化と、全社の意識改革が何より重要となる。加えて、アフターコロナでは経営層のビジョンに基づき、クラウドを活用した業務プロセスやDXサービスの開発体制に柔軟に対応できる身軽なセキュリティ対策、それに見合ったルールと体制、さらに、メリハリのきいたIT投資で短期間に効果を刈り取る実行計画もポイントとなる。

DXに積極的に取り組む先進的な中小企業の中には、クラウドサービス型のテレワークでゼロトラストセキュリティ*7を実践し、社内ネットワークに一切接続させることなく、社外のクラウドサービスのみで業務を完結し、必要十分なセキュリティを実現している例もある。

- テレワーク端末に資産管理ツールとEDR*8を導入し、脆弱性とインシデントへの対応強化を実現

- クラウドサービスを組み合わせて構築した業務環境へSWG*9で安全に接続させ、利用状況を統制して認証・認可も一元化

追加投資は必要となるが、自社で運用が必要なセキュリティ対策を軽減できることで、IT部門や利用者の業務効率化、回線費用削減やオフィスの縮小につながり、TCO*10(Total Cost of Ownership)を抑制できる。浮いたコストや人員を新サービス創出に注力すれば、セキュリティ投資を短期間で回収することも可能だ。

DX時代では、目まぐるしく変わる消費者や顧客の要求に応えていくために中小企業の機動性が期待されている。そのために、自社が目指すDXの青写真をビジネスとセキュリティの両面から描き、迅速かつ着実に実行していく経営手腕がいま問われている。

*7 社内外を区別せず、接続単位ごとに端末、ネットワーク、アクセス先のサービスやシステムのそれぞれで強固な認証とアクセス制御を実現するセキュリティ対策の概念

*8 Endpoint Detection and Responseの略。端末の挙動を可視化し、さまざまな脅威を検出して迅速かつ詳細な調査を可能にする次世代のアンチウイルスソフトウェア

*9 Secure Web Gatewayの略。インターネット上のプロキシとして認証・認可を提供し、接続元・接続先を問わず利用者をインターネットの脅威から保護するソリューション

*10 コンピューターシステムやサービスの導入、それらの利用と維持・管理に関わるすべてのコストの総額

※本稿は、月刊誌「りそなーれ」2021年7月号(発行:りそな総合研究所株式会社)への寄稿内容を、一部加筆修正し、転載したものです。