本稿では、高額なセキュリティ製品を導入したにもかかわらず、期待した効果が得られないという組織において見落とされがちな、「組織対応」観点での事前確認の重要性について解説します。

主な読者として、以下のような課題を抱える企業のセキュリティ責任者・担当者の方々を想定しています:

- セキュリティ製品の導入を検討している

- 限られたリソースで効果的なセキュリティ運用を実現したい

- セキュリティ製品は導入済みだが、期待した効果が得られていない

多くの企業が導入を進めている背景

サイバー攻撃の高度化・巧妙化に伴い、従来の境界防御だけでなく、多面的な脅威の早期検知と迅速な対応が不可欠となっています。また、それに伴い、各業界において、サイバーセキュリティに関する規制やガイドラインの整備が急速に進んでいます。

例えば、2024年10月に金融庁が公開した、「金融分野におけるサイバーセキュリティに関するガイドライン」では、近年のサイバーリスクの深刻化に対処していくために、サイバーセキュリティ対策をより着実に取り組むための指針が示されています(※)。

※「金融分野におけるサイバーセキュリティに関するガイドライン」については以下ブログもご覧ください

【解説】金融分野におけるサイバーセキュリティに関するガイドライン|金融機関における対策検討のポイント

このような脅威の変化やガイドラインへの対応として、多くの企業がさまざまなセキュリティ製品の導入を進めています。弊社が2024年に実施した「企業における情報セキュリティ実態調査」においても、EDRをはじめとする複数製品の導入・検証が多くの企業で進められていることが分かっています。

導入はスタート、運用が本番

しかし、セキュリティ製品の導入さえ済ませれば安心と考えるのは危険です。セキュリティ製品導入後の運用フェーズによる「継続的なリスク低減」が最も重要な取り組みとなります。

運用フェーズでは、セキュリティ製品が検知するさまざまなリスクに対し、迅速かつ適切に対応していく必要があります。社内のどの部署がどのように対応するかが不明確な場合、初動が遅れることにより、最悪の場合、以下のような深刻な事態を招くおそれがあります:

- 予兆段階で検知・防止できていたはずの情報漏洩が実際に発生してしまう。

- 不正アクセスを見逃し、重要データが改ざん、破壊されてしまう。

- ランサムウェアなどによりシステムが停止し、顧客影響が発生してしまう。

また、最近では、外部からのサイバー攻撃だけではなく、内部不正の兆候まで検知できる製品など、多機能な製品も登場しています。このような製品は、検知された脅威の影響範囲が複数部署にまたがることがあることから、製品の導入前にあらかじめ組織内の役割分担を明確に整理しておくことの重要性が増しています。

本稿では、セキュリティ製品導入における「組織との適合性」を事前に確認することの重要性について解説します。最新のセキュリティ製品が持つ横断的な検知能力と、多くの企業の縦割り的なリスク管理体制とのギャップにより、「高額な製品が宝の持ち腐れになる」おそれがあります。この課題を解決し、製品本来の目的である「継続的なリスク低減」を実現するための実践的なアプローチをお伝えしていきます。

アラートは部署の壁を越えてやって来る

昨今のセキュリティ製品は、ネットワーク、エンドポイント、クラウド、メールと多層にわたるデータを取り込み、ひとつのポータルにアラートを集約、統合できるまでに進化しています。しかし、依然として多くの組織で、「検知する側が統合されても、対応する側はバラバラ」という点が解消されておらず以下のような混乱が生じているのではないでしょうか。

|

検知されるアラート |

対応を求められる部署 |

起こりがちな問題 |

|

特定の宛先への大量ファイルの外部送信 |

・セキュリティ部 ・リスク管理部 ・業務部門 |

「今すぐ通信を遮断すべきか」「まず事実確認すべきか」の判断で部署間の意見が割れ、対応に時間を要してしまう。 |

|

高リスク判定された新規アプリケーションの利用 |

・セキュリティ部 ・IT統制部門 |

未承認ツールなのか評価中の業務ツールなのかを確認する主体が決まっておらず、利用停止の判断を先送りしてしまいリスクを解消できない。 |

|

特定ユーザーの異常行動スコア上昇 |

・セキュリティ部 ・人事部 ・該当業務部門 |

正当な業務、内部不正の予兆、システムの誤検知のいずれかを判断するため、本人への確認方法や調査範囲合意に時間がかかる。 |

【想定されるケーススタディ】

これらの課題を、具体的な例を通してみていきましょう。例えば、とある企業がクラウドサービスの利用拡大に伴い、CASB(Cloud Access Security Broker)を導入したとします。CASBの中には、以下のような多様なリスクを検知できる製品も存在します。

▼CASBの検知ポリシー例

- サイバーセキュリティ関連:

- 未承認クラウドサービス(シャドー IT)の利用

- マルウェア感染ファイルのアップロード

- 遠隔地・匿名 IP からの連続ログイン失敗 - コンプライアンス & データガバナンス:

- 単独ユーザーによる“異常な”大量ダウンロード

- 個人メール宛の共有リンク拡散

- DLP ポリシー違反コンテンツの外部共有: - クラウド基盤構成変更・インフラ操作

- IaaS/プラットフォーム側の監査ログ停止試行

- 大量のVM 作成/削除・ストレージ削除

仮に、CASBが「営業担当者が個人アカウントに紐づいたクラウドストレージに顧客リストをアップロードしている」というアラートを発した場合、どのような事態が想定されるでしょうか。

例えば、以下のような混乱が生じることが予想されます。

- セキュリティ部:

「シャドーITとして対処すべきか、内部不正案件として対処すべきか判断できない」 - リスク管理部:

「クラウドの技術的な調査はできないし、セキュリティ部門の領域では?」 - システム部:

「承認済みクラウドサービスではないので、我々の管轄外」

このような状況では、どの部署が主となって対応すべき事案なのかという議論に時間を費やしている間に、重要な初動対応のタイミングを逃すおそれがあります。最悪の場合、データの持ち出しや情報漏洩といった実害が発生してから、後追いで対応することになりかねません。

昨今のセキュリティ製品は、従来の組織の境界線を越えた多様な検知能力を持っている方で、多くの組織では依然として部門ごとにリスクを管理する体制となっています。この「横断的に検知する製品」と「縦割りで対応する組織」間のギャップにより、製品の性能・機能を十分に活かせない状況が生じます。

こうしたことで、製品本来の目的である「リスクの継続的な低減」が達成できず、高額な投資が十分な効果を生まない「宝の持ち腐れ」という残念な結果に終わってしまうのです。

導入・運用を成功させるには~「宝の持ち腐れ」を防ぐ

では、高額なセキュリティ製品が「宝の持ち腐れ」にならないよう、製品導入・運用を成功させるにはどうすればよいのでしょうか。

ここで重要となるのが、「技術」と「組織」の両輪の視点で取り組むことです。高機能な製品を導入しても、自組織に適した製品でなければ、継続的なリスク低減が行えません。

本章では、製品導入・運用を成功させるための実践的なアプローチを紹介します。このアプローチでは、まず自組織のリスク管理体制と各部署の役割を整理し、次に導入を検討している製品がどのようなリスクカテゴリのアラートを検知できるのかを正確に把握します。その上で、製品が検知するアラートと自組織の対応体制をマッピングし、確実に対応できるアラートから段階的に運用を開始します。

製品導入前の準備:自組織の体制と製品のマッピング

製品選定の前に、まず自組織の現状を正確に理解することが重要です。セキュリティ製品というと、アラートの検知精度や機能、価格に目を奪われがちですが、加えて重要なのは、「自組織に適しているか」という視点です。

この視点で製品導入を成功させるには、以下の3つのステップを踏むことが重要です。:

- ステップ1:自組織のリスク管理体制を整理

- ステップ2:製品の検知内容を正確に理解

- ステップ3:組織のリスク管理体制と製品の検知内容をマッピング

このステップを踏むことで、現実的な運用を踏まえた導入検討を行うことができます。それぞれのステップの詳細について解説します。

ステップ1:自組織のリスク管理体制を整理する

まず、「どのようなリスク分類で管理しているか」「各リスクの担当部署はどこか」の観点で現状を整理しましょう。

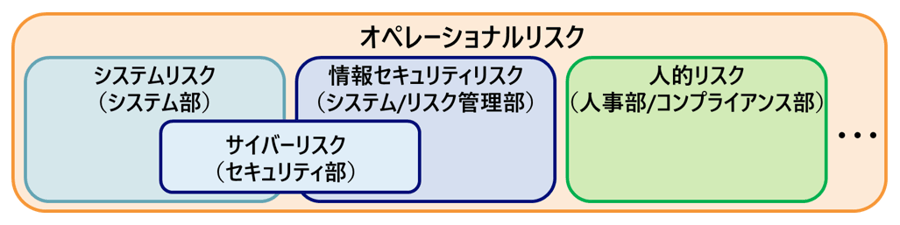

特にサイバーリスクについては、注意深く整理する必要があります。サイバーリスクは比較的新しいリスク領域であることから、既存のリスク分類体系にうまく収まらないことがあります。例えば、「内部不正による情報漏えい」という事象を考えてみましょう。これは技術的な観点では「サイバーリスク」ですが、人的な観点では「情報セキュリティリスク」にも該当します。このような重複は珍しくなく、自組織がどのような分類体系を採用し、どの部署がどのリスクを担当しているかを明確にしておくことが重要です。

このような整理を事前に行うことで、本番運用においてアラート検知時の差し迫った状況下で、「このアラートはサイバーリスクか、情報セキュリティリスクか」「どちらの部署が対応すべきか」という議論で貴重な初動時間を失うことを防げます。

自組織のリスク管理体制の整理は、例えば、以下のような整理が考えられます

自組織のリスク分類と対応部署の整理例

ステップ2:導入予定製品の検知内容を理解する

次に、製品がどのようなリスクを検知できるのかを詳細に確認します。特に、検知できるリスクの種類と具体的なアラート内容を確認することが重要です。いくつかのベンダーでは製品の検知内容を公開しており、例えば、Microsoft Defender for Cloud Appsの場合、アラートの種類や検知ポリシーの詳細をMicrosoft公式サイト(※)で確認することができます。

このような公開情報やベンダー提供の情報を活用し、導入前に以下の点を把握します。

- 検知できるリスクの種類と具体的なアラート内容

- 自組織で特に確認したいアラート(自組織のリスクと照らし合わせて判断)

また、可能であればPoCなどを実施し、実際のアラートを確認しましょう。

※「Defender for Cloud Apps ポリシー テンプレート」https://learn.microsoft.com/ja-jp/defender-cloud-apps/policy-template-reference

ステップ3:自組織のリスク管理体制と製品の検知内容をマッピングする

ステップ1で整理した自組織のリスク管理体制と、ステップ2で理解した製品の検知内容を突き合わせ、各アラートと自組織の組織とのマッピングを行います。また、第1章で示した、「金融分野におけるサイバーセキュリティに関するガイドライン」などから特定した優先度の高いリスクと照らし合わせ、各アラートの優先度を確認します。

例えば、以下のような対応表を作成します。

製品が検知するアラートと担当部署の整理例

|

製品が検知するアラート |

該当するリスク分類 |

担当部署 |

対応可否 |

対応優先度 |

|

未承認クラウドサービスの利用 |

サイバーリスク/情報セキュリティリスク |

セキュリティ部 |

○(導入後すぐ対応可) |

高 |

|

大量データの外部送信 |

情報セキュリティリスク |

リスク管理部 |

△(セキュリティ部による技術支援が必要) |

中 |

|

アカウントの異常利用 |

サイバーリスク/情報セキュリティリスク |

(未定) |

×(現時点では対応部署未定) |

高 (体制整備が必要) |

|

・・・ |

・・・ |

・・・ |

・・・ |

|

このマッピングにより、すぐに活用できる機能(対応部署が明確で、対応可能)、準備が必要な機能(対応部署はあるが、支援が必要)、当面は活用が困難な機能(対応部署が不明確)を明確にすることができます。

また、対応優先度も併せて確認することで、「自組織が実際に活用できる高優先度アラートがどの程度あるか」が把握できます。このマッピング結果は、次節で説明する製品選定や運用計画において、重要な判断材料となります。

組織対応を見据えた製品選定と運用準備

「製品導入前の準備:自組織の体制と製品のマッピング 」で整理したマッピング結果を基に、製品選定と運用準備を進めます。ここで重要なのは、マッピングを踏まえた製品選定と、段階的な活用を前提とした運用準備です。

新たな視点を取り入れた製品選定

製品選定では、従来の評価軸(検知精度、機能の豊富さ、価格)に加えて、以下の視点を加えます。

- 自組織との適合性

・組織が実際に活用できるアラートが十分にあるか(前段の確認結果)

・高優先度アラートに対する自組織の対応準備状況 - 組織連携を支える機能

・アラート通知先の柔軟性:部署・担当者ごとに通知先を設定できるか

・外部システムとの連携:既存のチケット管理システムやチャットツールと連携できるか

これらの機能は、リスクベースアプローチに基づく自組織の効果的なリスク低減と、部門横断的な対応を実現するために重要な要素となります。

最終的には、これらの視点を総合的に評価し、「自組織にとって効果的なアラートがあり、適切に組織対応ができるか」という観点で製品を選定することが重要です。

段階的な運用の計画

導入後は、すべての機能を一度に使い始めるのではなく、段階的に運用を開始することが成功の鍵となります。例えば、3.1のマッピングで整理したアラートのうち、対応可否が「○(導入後すぐ対応可)」となっている機能から開始します。組織としての対応体制が整っていないアラートは、当面は無効化またはログ取得のみとし、四半期ごとに体制整備の進捗を確認、対応可能になったアラートを順次追加するなど、段階的に拡大します。

- 例:CASBの段階的導入

- ‐Phase 1(1-3ヶ月):未承認クラウドサービスの可視化・対応

- ‐Phase 2(3-6ヶ月):高リスクサービスへのアクセス制御追加

- ‐Phase 3(6ヶ月以降):DLP機能の活用開始

運用準備のチェックポイント

段階的な導入計画が決まったら、実際の運用開始に向けて最低限の準備を整えます。実際にアラートを受けて対応してみないと分からないことも多く、最初から完璧を目指すのは現実的ではありません。完璧を求めず、まずは以下の基本的な項目から始めましょう。

- Phase 1で対応する/しないアラートの明確化

- 主要なアラートに対する担当部署決定

- アラート一次受けの担当者決定

- 対応フローの文書化(最低限、誰から誰に何を連絡するかを記載)

- 運用改善のための定期的な振り返りミーティングの設定

このような準備を経てセキュリティ製品の導入を進めることで、「宝の持ち腐れ」という事態を避け、着実に組織のセキュリティレベルを向上させることができます。重要なのは、製品の性能をはじめから100%引き出そうとするのではなく、組織対応を念頭に置いたリスクベースのアプローチで、実力に合わせて着実に活用度を高めていくことです。

まとめ

本稿では、セキュリティ製品導入において、「組織」観点での適合性を確認することの重要性について解説してきました。高度な検知能力を持つ最新のセキュリティ製品も、それを活用する組織体制が整っていなければ、期待した効果を得ることはできません。特に、製品の横断的な検知能力と、組織の縦割り的なリスク管理体制のギャップは、多くの企業が直面している課題です。

この課題を解決し、製品本来の目的である「継続的なリスク低減」を実現するために、以下の取り組みを行っていくことが大切です。

自組織と製品を知る(リスク管理体制と製品機能のマッピング)

製品導入前に、自組織のリスク管理体制と製品の検知機能をマッピングし、ギャップを可視化する。実際に活用できる高優先度アラートを把握し、製品導入による実質的なリスク低減効果を事前に把握する。

組織横断的な運用を想定した製品選定

検知精度や機能の豊富さだけでなく、自組織にとって効果的かつ導入後即対応可能なアラートの数や、通知先の柔軟性、外部システムとの連携など、自組織に適合する製品を選定する。

段階的な運用開始

四半期ごとに体制整備の進捗を確認するなど、段階的に対応範囲を拡大する。完璧を求めず、組織の成熟度に合わせて着実に活用度を高める。

セキュリティ製品導入・運用でお困りのことがあれば、ぜひNRIセキュアテクノロジーズにご相談ください。お客様の状況に合わせた最適な運用をご支援の中で一緒に考えていけたらと思います。