テレワークの普及やサプライチェーンリスクへの対策により、セキュリティツールの導入が増えてきている企業は少なくはないでしょう。セキュリティ監視のためにセキュリティツールを入れると、アラートが大量に発生します。またマネージドセキュリティサービスを利用しても同様でしょう。

そこで、CSIRT(Computer Security Incident Response Team)の業務の一環として、セキュリティアラートを毎月集計して、グラフ化し、変化を示す傾向がないか、全体的に眺めてみたり、前月と比較してみたりして、確認することが多いのではないでしょうか。

しかし、このようなグラフからトレンド分析を行ったり、ベンダーから分析結果の報告を受けたりするとき、以下のような問題が考えられます。

- アラートのトレンドの変化を見落としてしまい、アクションが後手に回ってしまう

- トレンドの変化の捉え方が属人的なため、分析が過剰になったり、不足したりする

結果的に、月単位の分析は、アラートの発生状況を把握する程度の役割にとどまってしまい、アラートの発生状況からリスクの変化を捉える活動は現場の経験と勘に依存してしまいがちです。

本稿では、異常を見落とさないセキュリティアラートのトレンド分析について、2つのポイントをご紹介します。

ポイント1:週単位の分析でトレンド変化の見落としを軽減

週単位で集計をすることにより、「トレンド変化を見落とす可能性」を軽減することをお勧めします。

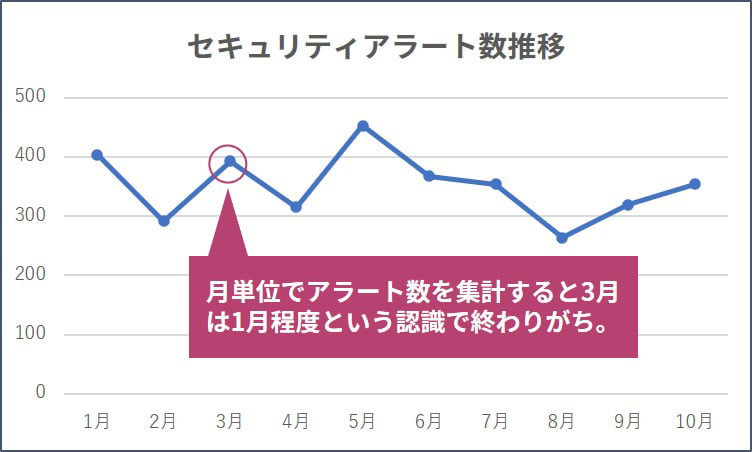

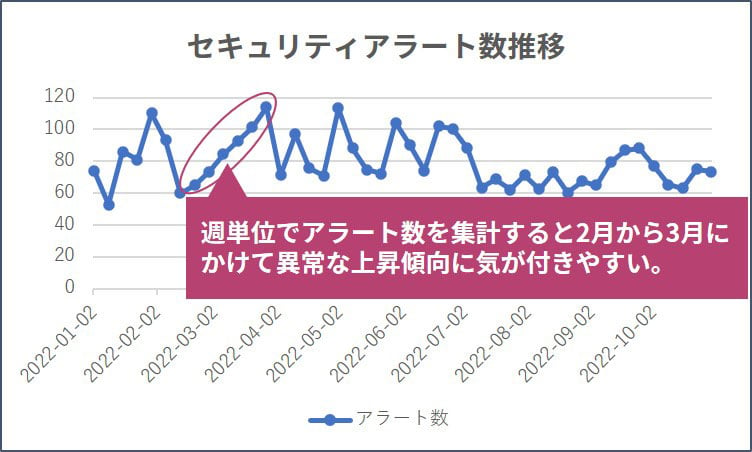

たとえば、「図1:月単位でのセキュリティアラート数推移」と同じデータを週単位で集計すると、「図2:週単位でのセキュリティアラート数推移」の通りとなります。

図1:月単位でのセキュリティアラート数推移

図2:週単位でのセキュリティアラート数推移

3月の締めで、トレンド分析をした場合、図1だと3月は1月と同等の水準ということで終わってしまうかもしれません。一方で、図2を見ていただくと、2月から3月にかけての上昇傾向に気が付くことができます。

たとえば、ここで偵察活動や攻撃が盛んになっているのではないかという仮説を立てやすくなります。3月の締めを待たずに毎週集計をかけておけば、より早く初動に移れる可能性が高まります。

ポイント2:統計学的な考え方を取り入れたトレンドの異常検知

では、2月から3月の上昇トレンドのどのタイミングで深掘分析を始めるとよいでしょうか。また、深掘分析をすべきタイミングは他にどこにあるでしょうか。

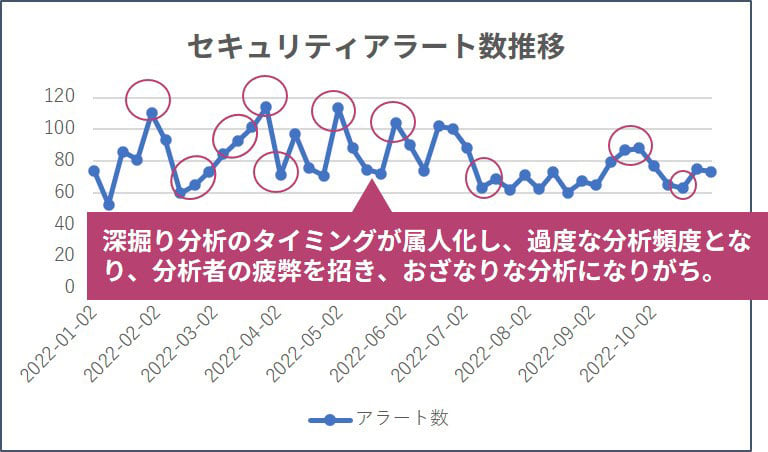

変化が著しいところや、変化が定着したところに着目すると、人によっては図3のように頻繁に深掘分析をした方がよいと考える方もいらっしゃるかもしれません。しかし、過度な分析頻度は、分析者の疲弊を招き、おざなりな分析になってしまいかねません。

図3:過剰な深掘分析タイミングの例

図3:過剰な深掘分析タイミングの例

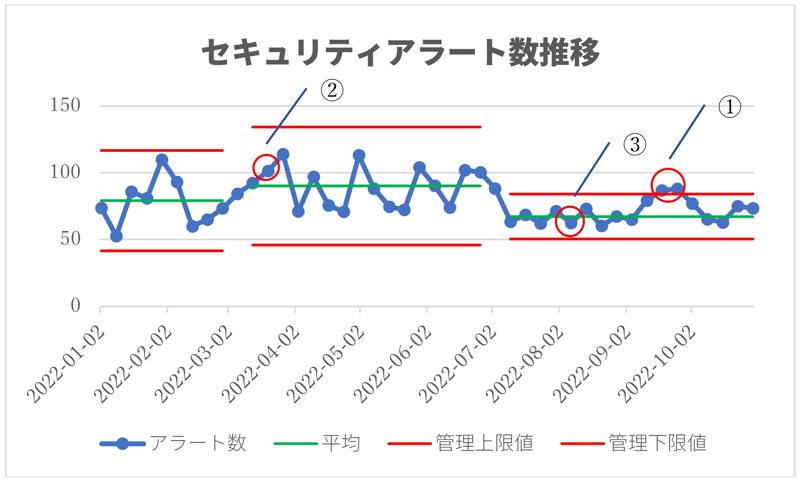

そこで、「図2:週単位でのセキュリティアラート数推移」に統計学の考え方を取り入れ、平均値、上方管理限界値、下方管理限界値の線を加え、「図4:トレンドの変化を捉える基準に抵触した例」のグラフとします。

図4では管理限界値と平均値の差の絶対値を標準偏差の3倍としています。このようなグラフは管理図[1]と呼ばれています。更には下記3つの基準を設けることで、集計の頻度を上げることによって生じた「過度な分析頻度」という弊害を解決することができます。

- 基準1:管理限界値を超過する

- 基準2:○点連続上昇または下降する

- 基準3:○点連続平均値の線に対して同じ側にある

今回のケースでは、赤丸で囲まれた箇所を深堀することで、効率的かつ効果的なトレンド分析ができます。

では、なぜ赤丸の箇所について深掘分析をするのか、基準と照らし合わせながら、一つずつ解説します。

図4:トレンドの変化を捉える基準に抵触した例

[1]管理図は、製造業の品質管理で用いられるQC七つ道具の一つであり、JIS Z 9020-2:2016(ISO 7870-2:2013)に定義されています。またその付属書Bには異常判定ルールの例が8つ紹介されています。

「基準1:管理限界値を超過する」に抵触

まずは、図4の赤丸①の二点に注目してみましょう。

これらは上方管理限界値を越えたため、どちらも深掘分析をすることになります。たとえば、これらは新しい検知ルールを加えたため、増加したものと判断できるかもしれません。

そのルールの条件付けが甘かったため、過検知状態になっていたということが考えられます。ルールを是正し、アラート数はそれまでの傾向に戻ると判断したため、平均値と管理限界値を据え置いています。

「基準2:○点連続上昇または下降する」に抵触

次に図4の赤丸②に注目してみましょう。

ここでは仮に基準2の「○点」を「6点」としました。赤丸②に至るまで6点連続の上昇線を描いています。つまり、5回連続で上昇しています。セキュリティアラートの数が安定しているならば、上昇する可能性と下降する可能性は半々のはずです。安定した状態において、5回連続上昇するということは約3.1%(0.5の5乗)の確率です。

あらかじめ定めた6点連続上昇のタイミングで深掘分析をするというわけです。深掘分析を行い、傾向の変化が認められたため、平均値や管理限界値を再計算しています。このような場合、深掘分析の結果に従って、過検知を緩和するルールチューニングをしたり、リスク軽減策を適用したり、アラートを減らすための活動を行います。

なお、「○点」の部分は、JIS Z 9020-2では、6点とされていますが、組織ごとに決めていただいてかまいません。ただし、分析の頻度が過剰にならないよう初期値を設定し、徐々に回数を減らすことを検討するとよいでしょう。過去のデータが十分にあるのであれば、過去の傾向から初期値を決めるのもよいでしょう。

「基準3:○点連続平均値の線に対して同じ側にある」に抵触

最後に、図4の赤丸③に注目してみましょう。

ここでは仮に基準3の「○点」を「6点」としました。2022-07-02の点から赤丸③に至るまで6点連続でそれまでの平均値、つまり2本目の緑色の線を下回っています。あとは基準2と同様の考え方です。

なお、「○点」の部分は、JIS Z 9020-2では、9点とされています。○の決め方は、基準2同様です。

注意点:平均値、管理限界値を都度変更すること

管理図は、平均値と管理限界値の上限と下限の三本の線が入ることが特徴的です。数点計測し傾向が見えてきたと判断したところで、それらの線を固定します。しかし、異常値を分析した結果、傾向の変化が認められた場合、新たな傾向を示す点を基に平均値と管理限界値を再計算し、三本の線を取り直します。

まとめ

本稿では、管理図によるセキュリティアラートのトレンド分析を週単位で行う手法をご紹介しました。管理図を用いることで、分析の属人性の軽減、継続性向上、生産性向上が期待されます。管理図をセキュリティアラートだけでなく、セキュリティインシデントに適用することもお勧めです。

当社は、管理図だけでなく、トータルに分析とレポーティングのプロセス整備や担当者育成をご支援することができます。ご関心がありましたら、お気軽にお問い合わせください。