多くの企業が、機密情報の漏えい対策として、ファイル転送・共有サービスを活用しています。特に近年は、メールで暗号化ZIPファイルを送付し、復号用パスワードを別途メールで送る、いわゆる「PPAP」の代替手段として、導入する企業が増えています。

一方で、ランサムウェアをはじめ、ファイル転送・共有サービスを対象としたサイバー攻撃の被害が目立つようになってきています。機密情報の窃取だけでなく、窃取した情報と引き換えに身代金を要求し、応じなければダークウェブ上へ機密情報を公開すると脅迫される事例も確認されています。

こうした攻撃から身を守り、安全・安心なファイル転送・共有を行うには、どうしたら良いのでしょうか。

本ブログでは、ファイル転送・共有サービスへの攻撃が増加した背景と被害の実態を整理した上で、どのような基準でサービスを選定すれば良いのか、その観点や方法について解説します。

ファイル転送・共有サービスへの攻撃増加と被害事例

まずは、ファイル転送・共有サービスへのサイバー攻撃が増加した背景と被害の実態について、確認してみましょう。

攻撃が増加した背景

ファイル転送・共有サービスへの攻撃が増加した背景として、次の2点が考えられます。

1.攻撃が容易である

ファイル転送・共有サービスはインターネット経由でアクセス可能です。攻撃対象がインターネット経由でアクセス可能な場合、例えばVPN機器等を経由した組織内ネットワークよりも比較的容易に攻略できる傾向があります。

2.費用対効果が高い

攻撃対象が広く利用されている製品やSaaS等の共用利用型サービス等の場合、1つの脆弱性を利用することで多数の組織の情報を盗み出せる可能性があります。つまり、攻撃者にとって費用対効果が高いのです。

では、具体的に、どのような攻撃や被害が発生しているのでしょうか。「サービスの脆弱性を突く攻撃」と「リモートアクセス経路の脆弱性を突く攻撃」という観点で、次項から見ていきましょう。

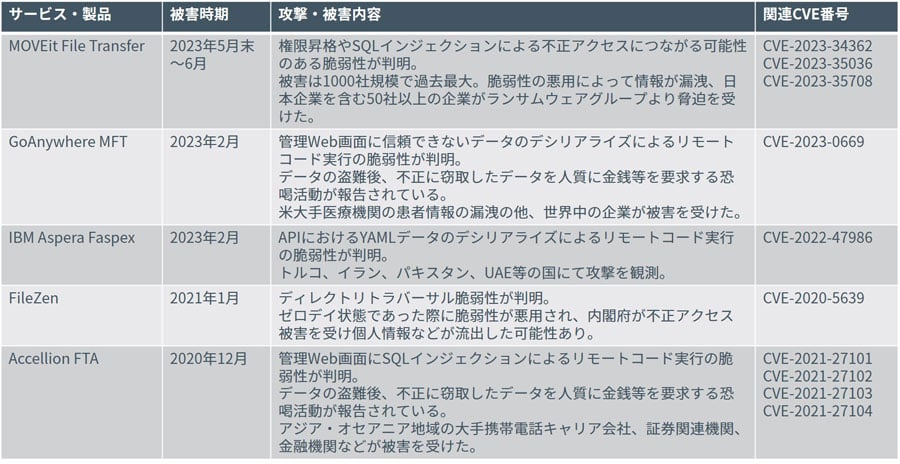

サービスの脆弱性を突く攻撃

最近の事例では、米国政府機関・企業等で広く利用される「MOVEit File Transfer」というファイル転送製品・サービスにおいて、2023年5月から6月の間、SQLインジェクション等のゼロデイ脆弱性(CVE-2023-34362等)が複数確認されました。

被害状況については不透明な点があるものの、これらの脆弱性がサイバー犯罪グループによって悪用されたことで情報が漏えいし、多数の組織・企業が被害を受けたことが分かっています。

下表のとおり、他の製品・サービスでも被害が発生しており、特に2020年末頃から増加しているように見受けられます。

リモートアクセス経路の脆弱性を突く攻撃

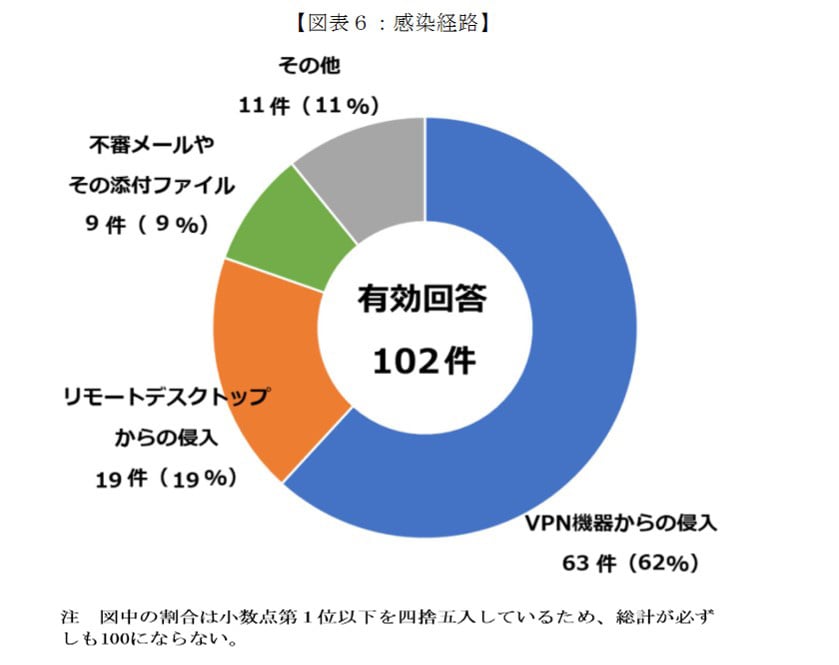

コロナ禍以降、テレワークが急速に普及したこともあり、リモートアクセスに利用される機器を対象とした攻撃が流行していました。こうした攻撃への対策は進んでいるものの、VPN機器を対象とした攻撃は依然として多い状態です。

警察庁の資料「令和4年におけるサイバー空間をめぐる脅威の情勢等について」では、国内におけるランサムウェアの被害のうち、8割以上がリモートデスクトップやVPN機器からの侵入とされています。

「令和4年におけるサイバー空間をめぐる脅威の情勢等について」(令和5年3月16日発表)より引用

https://www.npa.go.jp/publications/statistics/cybersecurity/data/R04_cyber_jousei.pdf

例えば、国内のファイル転送・共有サービスがランサムウェア攻撃を受けた事件(※1)では、サービスのメンテナンス経路上にあるVPN機器の脆弱性を突かれ、運営企業の内部ネットワークに侵入された可能性が高いと言われています。さらに、内部ネットワークへの侵入後、サービスの脆弱性も突かれ、稼働しているOSが一斉に暗号化されたことで、複数のサービスが停止する事態となりました。

※1:6/13にランサムウェア攻撃を受けサービスが停止。サービス提供会社である株式会社プロットの製品・サービスのソースコード情報や社内システムに格納されていた情報が窃取され、ダークウェブ上で公開された。

参考:株式会社プロットの企業サイト https://www.plott.co.jp/

セキュアなファイル転送・共有サービスの選定ポイント

以上のように、ファイル転送・共有サービスへのサイバー攻撃が流行している一方で、すでに昨今の企業活動に不可欠な存在になっていることも事実です。どのようにしたら、安全性を確保しながら、安心してサービスを利用できるのでしょうか。

本章では、近年採用されることが多い、クラウド型のファイル転送・共有サービスの選び方について、6つのポイントを挙げて解説していきます。

オンプレミス型の製品を採用する場合も、自社の責任範囲にシステムの基盤部分が含まれるだけで、基本的な考え方は共通しています。適宜読み替えて是非ご参照ください。

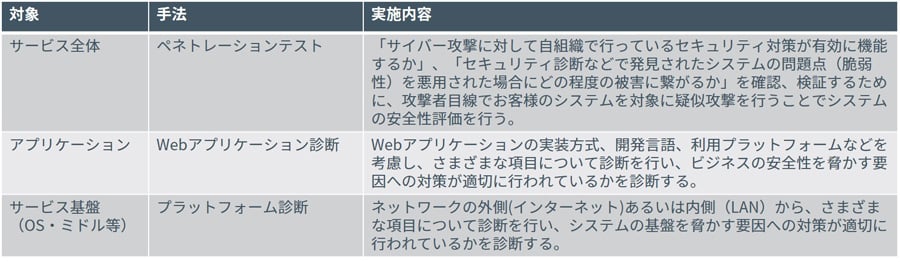

①セキュリティ診断・テストを定期的に実施しているか?

前述したとおり、サービスの脆弱性を突かれて、攻撃・被害を受けるケースがあります。そのため、脆弱性そのものを減らす取り組みが必要です。検討中のサービスが、以下に示すセキュリティ診断・テストを網羅的かつ定期的に実施しているのか、あらかじめ確認する必要があります。

なお、Webアプリケーション診断やプラットフォーム診断は、システムに含まれる脆弱性を洗い出すことが目的です。そのため、実際に攻撃が成立するのかまでは、確認できません。攻撃を防ぐという観点では、特にペネトレーションテストが重要です。ペネトレーションテストは、侵入テストとも言われます。攻撃者目線でサービスに疑似攻撃を行い、攻撃が実際に成立するのか、もし成立するならどのような影響が起こるのかを確認するものです。

②最新の脆弱性に対応しているか?

セキュリティ診断・テストをしっかり行っても、全ての脆弱性を検出することはできません。日々新たな脆弱性が発見されるため、事後的な対応も必要となってきます。そこで重要なのが、パッチマネジメントの実施です。脆弱性情報をいち早く検知し、対応要否を判断し、迅速に対応します。

検討中のサービスの利用機器・ソフトウェアに適切なパッチマネジメントが行われているか、次の観点で確認すると良いでしょう。

- 脆弱性情報の収集を行っているか

- 脆弱性のCVSS(※2)スコアに応じて、適切な優先度でパッチ適用を行っているか

- システム全体のパッチ適用状況を管理できているか

※2:情報システムの脆弱性に対するオープンで汎用的な評価手法。これにより、脆弱性の深刻度を一定の基準で判断できる。

③インターネット経路上の攻撃対策は十分か?

脆弱性を把握し、適切にパッチマネジメントを行っていたとしても、そもそもパッチがリリースされていない、パッチを安全に適用するための検証に時間がかかるなど、直ちにパッチが適用できない場合もあります。そこで重要なのが、WAF(Web Application Firewall)の設置です。利用者とWebサービスのインターネット経路上にWAFを設置することで、サービスへの通信を検査し、不審なアクセスは遮断することが出来ます。

第1章の被害事例で原因となった、SQLインジェクションやOSコマンドインジェクション等の攻撃、脆弱性の悪用を目的とした攻撃は、WAFで防ぐことが可能です。

特に脆弱性の発見から修正パッチの公開までの期間を狙ったゼロデイ攻撃は、事前に攻撃を防ぐことが難しいという特性があります。選定候補がSaaS等のクラウドサービスの場合は、万が一ゼロデイ攻撃をされても深刻な被害を受けないよう、一般的なファイアウォールだけでなく、WAFの設置による攻撃対策が十分に行われているかを確認すると良いでしょう。

④メンテナンス経路のセキュリティ対策は十分か?

テレワークが普及した現在、VPN等を利用して外部から社内ネットワークに接続することを許可している企業も多いのではないでしょうか。一方で、VPN装置の脆弱性を突かれて社内ネットワークに侵入される被害事例もあり、この経路からサイバー攻撃を受けてしまう可能性があります。

そのため、選定候補となるサービスが、どのようなメンテナンス経路を用意した上でセキュリティ対策を行っているかについても、確認する必要があります。次の観点でチェックすると良いでしょう。

- どのようなメンテナンス経路を用意しているか

- VPN装置のアップデートやパッチ適用は適切に行われているか

- 多要素認証を活用しているか

⑤サービスへのアクセス制御が適切に行われているか?

第1章の被害事例のように、万が一社内のネットワークに侵入された場合でも、ファイル転送・共有サービスへのアクセス制御が適切に行われていれば、直接的な被害を防ぐことが可能です。そのため、検討の際には、サービスに至るアクセスがどのように制御されているか、適切なネットワーク構成になっているかを確認する必要があります。次の観点でチェックすると良いでしょう。

- 本番端末室(メンテナンス作業用のセキュリティ管理がされた部屋)の設置など、サービスにアクセス可能な環境は、通常の業務環境とネットワーク的に分離されているか

- 多要素認証や上長承認が完了しないとサービスにアクセスできないよう、システム制御されているか

- サービスのネットワークは適切にセグメント分割されているか

特にファイル転送・共有サービスの場合、サービス上に保管されているファイルが最も重要な情報となるため、ファイルの実体はWebサーバとは別のネットワーク上に保管するなど、適切に分離されていることが望ましいでしょう。そうすれば、被害を最小限に留めることが期待できます。

⑥もし攻撃を受けてしまった場合の対策は十分か?

ゼロデイ攻撃は一層の流行拡大を見せています。ただし、未知の脆弱性を利用した手法のため、いかなるサービスにおいても、この攻撃を受けるリスクをゼロにすることは困難です。従って、万が一サービス内部に侵入・攻撃された場合を想定して対策を行う必要があります。

例えば、アップロードされたファイルが適切に暗号化されていれば、重要情報の漏えいなど、最悪のケースを防ぐことが可能です。ランサムウェアによる被害を受けた際、バックアップを利用した復旧ができるのかも、重要なポイントになるでしょう。

また、サービス上に置かれている情報が少なければ、被害も最小限に留めることが可能です。そのため、ファイルの棚卸や定期削除を確実に行えることが重要です。ただし、これらの業務は利用者の責任範囲となるケースもあります。その場合は、例えば保管期限を過ぎたファイルを自動削除する機能など、業務の効率化をサポートする仕組みを備えたものが望ましいでしょう。

以上のことから、次の観点でチェックするのをお勧めします。

- ファイルは十分な強度・仕組みで暗号化して保存されるか

- バックアップを利用した復旧について、サービスが定めるRPO(目標復旧時点)とRTO(目標復旧時間)が自社の要件に合致しているか

- ファイルの棚卸や定期削除が行える仕組みになっているか

なお、ランサムウェア対策として特に重要なのは、バックアップです。

例えば、サービスによっては、バックアップからの復旧がスムーズに行かない、バックアップデータごと被害にあってしまい復旧が困難になる、ということも想定されます。バックアップの保管が適切にされているか、バックアップを利用した復旧手順が定期的に訓練されて実効性を伴っているかを考慮して、事前に確認する必要があります。

- バックアップは適切な権限・場所で保管されているか

- バックアップを用いたサービスの復旧訓練は実施されているか

高セキュリティのサービスをどのように見極めるのか?

ファイル転送・共有サービスを選ぶ上での重要なポイントは前章で解説したとおりですが、実際にサービスを選ぶとなると、次の課題があります。

- サービス事業者の提供情報(Webサイトや営業資料など)には、良いことしか書かれていない

- 詳細な情報は、社外秘のため入手が困難

- 真剣にサービスの安全性を調査するには、実査やヒアリングが必要で、手間がかかる

- サービスのセキュリティ対策を適切に評価できる人員が、社内で確保できない

このように、セキュリティ性を評価する能力に不安がある場合、「適切な第三者認証を取得しているか」という観点でチェックするのも有効な方法です。

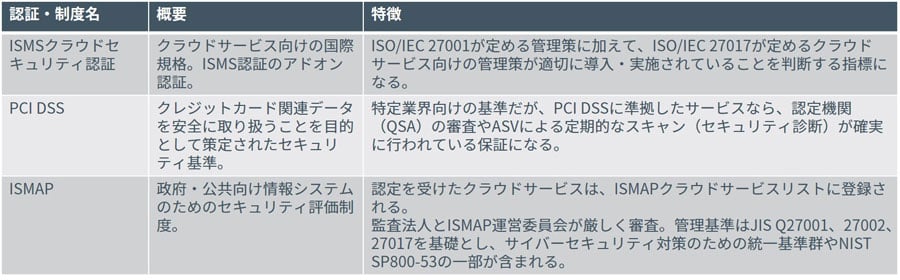

認証・評価制度の例は下表のとおりです。各制度が定めるセキュリティ対策の基準を満たすかどうか、外部の専門家が監査・審査します。前章で挙げた重要ポイントをすべて網羅するのは難しいですが、それぞれの観点でサービスの安全性を担保するものだと言えるでしょう。

もちろん、これらの第三者認証が万能という訳ではありません。認証を取得していても被害にあったサービスもあるため、注意は必要です。

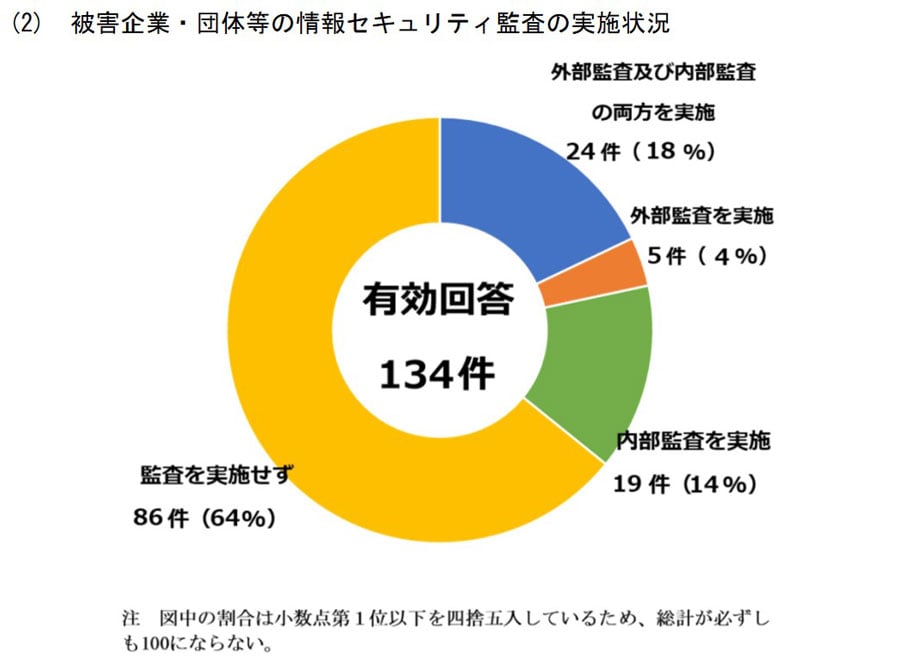

一方で、警察庁の資料(下図参照)によれば、ランサムウェアの被害を受けた企業・団体の内、6割以上が情報セキュリティ監査を実施していないと判明しました。さらに、外部監査が未実施の企業・組織も含めると、全体で8割近くに上ることが分かっています。

そのため、「適切な第三者認証を取得しているか」という観点でサービスを選ぶことは、一定の妥当性があると考えられます。

「令和4年におけるサイバー空間をめぐる脅威の情勢等について」(令和5年3月16日発表)より引用

https://www.npa.go.jp/publications/statistics/cybersecurity/data/R04_cyber_jousei.pdf

セキュアなファイル転送・共有サービス「クリプト便」

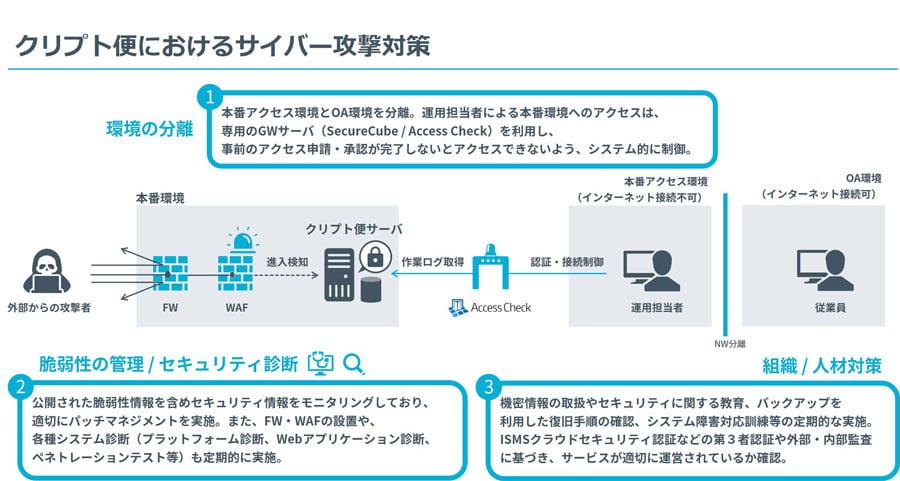

安全・安心なファイル転送・共有サービスをお探しの方には、選択肢の一つとして、当社の「クリプト便」をお勧めします。

「クリプト便」は、本稿で紹介したセキュリティ対策の全てに対応。ISO/IEC 2701に基づくISMSクラウドセキュリティ認証(JIP-ISMS517-1.0)や、PCI DSS認証など、多くの第三者認証を取得しています。機密情報を扱う法人の方に安心してご利用頂けるクラウドサービスです。

また、お客様のセキュリティポリシーとクリプト便のセキュリティを照合するお手伝いや、弊社施設への監査の受け入れなど、導入前後に行うセキュリティ監査についても、手厚いサポートをさせて頂いております。

おわりに

本ブログでは、実際の被害事例を踏まえながら、安全・安心なファイル転送・共有を行うためにはどのような基準でサービスを選定すればよいか、その観点や方法についてお伝えしました。

現状、サイバー攻撃の動向は国内外で異なりますが、実施すべきセキュリティ対策に違いはありません。また、ファイル転送・共有サービスという点に着目して説明してきましたが、基本的なセキュリティ対策の考え方は、他のサービスにおいても共通しています。

多くのサービスが存在する昨今、自社の要件に合致し、適切なセキュリティ対策が施されたサービスを選定することは容易ではありませんが、ぜひ本ブログがその一助になれば幸いです。