2019年のRSAカンファレンス(以下、RSAC)に参加してきた。これは、毎年サンフランシスコで開催される世界最大級のセキュリティのカンファレンスであり、当社でも毎年、製品・ソリューションなどの調査や各種セキュリティ動向把握の目的のため参加している。

今回は、複数の顧客からの調査依頼などもあり、著者と他3名(松本、松宮、長谷川)で分担して各種セッションに参加し、また製品・ソリューションの展示ブースも回り情報収集をしてきた。

近年のRSACでは、近未来のセキュリティ領域(環境問題やバイオテクノロジー等)を取り上げるなど、「未来」を見据えた上で今のセキュリティの重要性を改めて考えるような内容だったり、高度化・多様化していくリスクに対してどう向き合っていくかを考えさせられるような内容などが多くなっていると感じる。

RSAカンファレンス2019へ参加して得られた最新情報や、コンサルタントの目線での「気づき」などをレポートする。

RSAカンファレンス開催前日

2019年3月3日17時に成田を出発。約10時間弱のフライトでサンフランシスコに到着。天気は雨。この時期のサンフランシスコは雨期で、ほぼ毎日、RSACの期間は雨が降ったりやんだりしていた。

サンフランシスコ国際空港にて

例年日本を日曜に出発して、サンフランシスコに日曜に到着し、月曜からRSACに1週間程度参加することが多い。月曜朝にRSACにてチェックインし、当社の展示ブースをチェックしたり、各種セッションに参加したりするのが通例である。今回も同様の流れでRSACに参加すべく、日曜にRSACに行き、事前に期間パスポートを発行しておいた。だいたい火曜から多くの人々がRSACに往来するのだが、日曜は閑散としていた。

RSAカンファレンスの会場「MOSCONE Westセンター」

上の写真は、RSAカンファレンスを毎年実施するMOSCONE Westセンターである。これと他に、双方の地下が繋がっていて、製品・ソリューションの展示ブースやセッション会場があるNorth・Southセンターと、主にセッションやパネルディスカッションを実施するWestセンターの3か所に分かれている。今年も参加者が4万人を超えると発表された。

話は少し脱線するが今回は、「Amazon Go」に行ってきた。Amazon Goとは、Amazon社が米国にオープンさせた「無人のコンビニ」のことである。店内にはレジが無く商品だけが並んでいる。受付でAmazon APLの認証をして、店内で好きなものを自分のバッグに詰めて出るだけで、買い物が完了する。

Amazon Goの入口

店内にはりめぐらされたセンサーやカメラ

店舗内のあらゆるところにカメラやセンサーが設置されており、人が購入したものをカメラ・センサーで認識し、AIを使って画像処理解析を行って、買い物を認知し、オンライン上で決済を完了させる仕組みなのである。Amazon Goは、店舗に置かれている商品(ショッピングバッグやマグカップなど)に、“No lines. No Checkout. Just walk out shopping”と表記されており、流通の新たな効率的で利用者にとってストレスのないサービスを確立しようとしていると感じた。

RSAC開催、キーノートで示されたメッセージ

3月5日(火)に実施されたKey Noteに参加した。Key Noteとは、RSACの最初や最後に実施される、RSACを総括した内容を説明し、RSACの開催を祝い・宣言するような内容となっている。今年の開催時のKey Noteは、英国の大女優ヘレン・ミレンが参加して、セキュリティの重要性(すなわち、カンファレンス出席者の仕事の意義)を一般人目線で分かりやすく話していた。

その後、RSA Security や他の有名人による、今後のセキュリティについて考えるべきことや、地球規模で我々はどう対応していくべきか、などといった内容のトークがあった。

「開催の歌」の様子

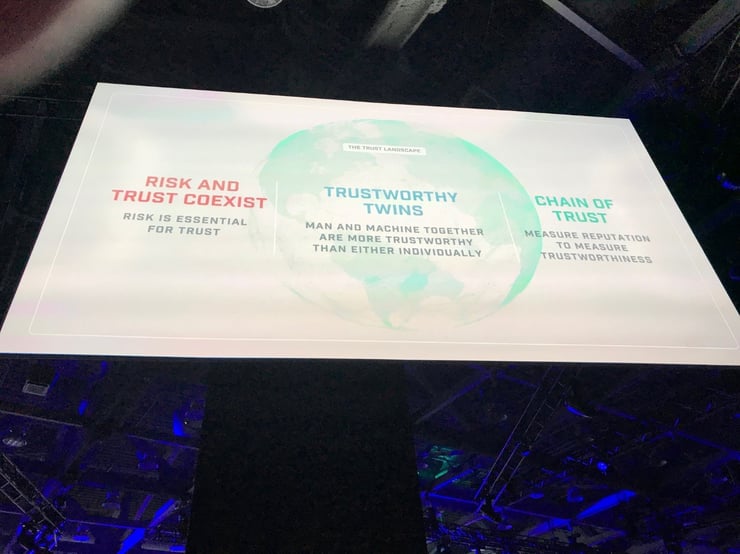

今回のKey Noteで印象に残ったトピックは、以下の3つであった。

- ①RISK AND TRUST COEXIST

リスクと信頼を共存した(リスクへの対策に依存しない)社会を造る - ②TRUST WORTHY TWINS

(接続する)人間と機械の双方の信頼を共有し、新たな価値を創造する - ③CHAIN OF TRUST

信用の価値を連鎖し、信頼性の高い社会を形成する

キーノートセッションでのスライド

今後のICT社会の発展と共に、リスクが増大することは容易に考えられる。そのリスクに対して、「Trust」(信頼)を持った社会を形成し、脅威が新たな価値創造の足かせとならないためにセキュリティは「Coexist」(共存)していく仕組みが必要である。改めて、世界の平和・発展のために、セキュリティは欠かせないものであると実感した。

各セッション・展示ブースのハイライト

今回は、コンサルタント4名でおおよそ1日約16以上のセッションに参加してきた。また、セッションの空き時間を利用して、製品・ソリューションの展示ブースの調査も行った。まずは、RSACセッション・展示ブースの「全体概要」を整理してみた。

全体概要

カンファレンス全体を通じて、「Trust」というキーワードがコンセプトとして掲げられていると感じた。基調講演やセッションなどで、実例として、アメリカの大統領選挙の際のサイバー攻撃の話や、関連するフェイクニュースの騒ぎなど、世界的に情報化社会が発展している中で、その情報の信頼性・信ぴょう性・真正性に対してどう対応していくかの話が所々で出ていた。

偽情報による政府の混乱や、ねつ造された情報を利用した犯罪なども増えてきており、実際最近のドラマなどでもそういったネタを取り上げる傾向がアメリカ・日本などでも多くなってきている。

また、「Better」というキーワードも各所で取り上げられていた。世界的にセキュリティに対する意識は、ようやく「脅威に対する対応が必要」という理解が浸透してきた段階である。その中で、各国・各業界とも、セキュリティの意識付けや対策は一通り実施してきている状況という中で、今後はさらにその先(Better)を目指し、皆でより良い(Better)コミュニケーションを図り、より良い(Better)未来を目指していこう。というメッセージを感じた。

今回のキーワードは「Better」

そして、昨年と比較して特に多いと感じたテーマは、「IoTセキュリティ」についてであった。IoT自体のセキュリティをどう技術的に守っていくか?や、現場の人のセキュリティ意識をどう醸成していくか?などのテーマが多かった。また、IoTに関しては、サプライチェーンにおけるセキュリティマネジメントも確立しないといけない、先般騒がれている機器の中のチップレベルのセキュリティを担保しないと、「Trust」(信頼性)が担保できない、などといった話も、サプライチェーンマネジメントの講演でいくつかあった。IoTセキュリティに関しての講演が増えたため、セキュリティにあまり詳しくない方でも聞いてもらえるような概念的な講演が多かったように感じる。

また、世界的な業務や働き方改革に対して、セキュリティがその足かせにならないようにという考え方もあり、ゼロトラスト関係のセッションが増えていた。また、AIなど機械学習の技術を使ったセキュリティや、AI自体のセキュリティをどう信頼性のあるものにしていくか?などのセッションも増えていた。

ここからは、筆者及び同行メンバーが参加したセッションの中で、特に気になったセッションを「ハイライト」として紹介する。

ハイライト① Supply Chain Security for Critical Energy Infrastructure

(重要インフラのためのサプライチェーンセキュリティ)

- ここ最近、重要インフラへのサイバー攻撃が増加している。(電気・ガス・石油・化学等)

- 重要インフラの制御系機器は、最新のOS・パッチ対応ができず、脆弱性を突いた攻撃が特に多い。

- サプライヤ側は制御機器提供ベンダーへのセキュリティガバナンスを意識した管理を行う必要がある。

- 各機器のベンダー(機器の中のチップなどの提供ベンダーも含む)に対して、製品セキュリティチェックや開発環境のガバナンスチェックが必要。

- サプライチェーンに対するセキュリティのロードマップを作成し、管理し対応しつづけなければならない。

- APT、フィッシング、ランサムウェアなどの脅威に対する継続的なリスクマネジメントも必要。

- 今後、Supply Chain Security Managementのためのレギュレーションを確立し、継続してアップデートしていく必要がある。

ハイライト② Inside the Timehop Breach Response

(SNSアプリ「Timehop」の情報漏洩事故の裏側)

-

2018年にSNSアプリ「Timehop」で発生した情報漏洩事故(2100万件)に関して、事故対策の裏側を当事者が説明。

-

再発防止策含め事故を公表した後に、再度調査・公表対応が発生した。(「誕生日」データも漏洩したことが後で発覚した)

-

GDPR対応としてEU当局との交渉(72時間と設定されている公表期限の延長)が発生したことなど、当事者ならではの生々しい体験報告。

ハイライト③ Attacking Machine Learning: On the Security and Privacy of Neural Networks

(機械学習への攻撃:ニューラルネットワークのセキュリティとプライバシー)

-

Googleのリサーチサイエンティストによる、ニューラルネットワーク手法による機械学習に対する攻撃について具体例を挙げて説明があった。

-

セキュリティ面において印象的な例を紹介すると、一つ目としては、猫の写真に小さいドットをつけた場合、人は当然のように”猫”として認識するが、機械では”猫”と認識する確率が下がり、ひいては”犬”と認識してしまうことがある。攻撃者は、機械学習の特徴を悪用し、あらゆる画像に適用可能な汎用的なノイズを混入させ、誤認識をさせる恐れがある。

-

もう一つはGoogle翻訳の例。Google翻訳は、文法や辞書によるルールベースの翻訳ではなく、ニューラルネットワークを使用した翻訳アルゴリズムを採用している。

-

Google翻訳の学習データにノイズが入ってしまったことにより、本来意味をなさない文章が完全な文章に翻訳されてしまう例が報告されている(現在は、原因と想定される学習元データは削除されている)。

-

人間の脳では当たり前に排除するようなノイズでも、機械は愚直にその学習を反映するため、機械学習においては、トレーニング方法(再トレーニング含む)および人による学習結果のレビューが重要である。

ハイライト④ Math Is Hard: Compliance to Continuous Risk Management

(数学はむずかしい?:継続的リスク管理のためのコンプライアンス)

-

組織における堅牢なリスクマネジメントを実現するために、定量化したリスクを継続的にモニタリングする環境が必要である。リスク評価は定性的、半定量的、定量的の順に段階的に実施することが重要である。

-

定性的な評価段階では主観的かつシンプルにリスクを分類する。また、定量的な評価ではさらにリスク値を定義し、数学的に分析していく必要がある。

-

定性評価ではリスクごとにシミュレーションをして具体的な予想損失額を算出する。例えば、従業員数と目標稼働時間と積載コストから、ネットワークが停止し、生産が不可となった場合の具体的な損失額を算出することが可能となる。

-

リスクを定性的・定量的に評価することで、「対策の優先度」を明確にしたリスクマネジメントができる。

-

また、その先のステップとして、「評価」と「モニタリングプロセス」を統合させる。リスクレポートを組織内でフィードバックすることで、「ギャップ」を特定する。加えて、継続的にこのモニタリング結果をリスク分析に取り込むことで、さらに正確なリスクマネジメントが実現できる。

ハイライト⑤ サービス紹介「One Trust」

(3rd パーティベンダーのリスク管理サービス)

-

3rd パーティベンダーのリスクに対する対応状況を可視化するサービス。

-

展示ブースのデモでは、GoogleやSalesforce、CiscoやDellなどの企業のリスク管理状況や新しいプライバシー関連等のレギュレーションや法律に準拠しているかの一覧を公開していた。

-

世界各国の300を超えるレギュレーションや法律に関する情報が、本サービスに組込まれており、最新のセキュリティ要件に対しての適合性を機械的にチェックできる。

-

企業がサービスを利用している3rd パーティベンダーのセキュリティ準拠性を可視化し、当該ベンダーとの取引判断を行ったり、定期的にセキュリティの対応状況をチェックしたりできるサービス。

セッションの様子

おわりに ~日本企業に必要な対応とは?~

私自身、2年連続でRSACに参加してきたが、最新のセキュリティ動向や今後の方向性、また参加している企業や参加者の「雰囲気」を去年以上に肌で感じることができ、大きな収穫が得られた。

今回のRSACでは、前述のとおり、「未来」を見据えてセキュリティリスクに対してどう向き合っていくか、また多様化・高度化するリスクに対して、企業がどのような取り組みが必要で、どんな対応がトレンドなのかなどについて多く触れられていた。また、そのリスクに対して社会がどのように共存し、信頼性の高い社会を形成していくべきかを改めて考えさせられた。

セキュリティリスクに対する対応や、社会が求めるセキュリティの要求事項については、北米や欧州が先行して対応しているのが実態である。その中で、日本企業は、そのような動向や対応内容を「ウォッチ」するだけでなく、日本企業の内外環境に適合した「実際の対応」をおこなっていく必要がある。そのためには、自社の事業のセキュリティリスクを理解するだけでなく、保有する情報や設備の実態を把握し、自社が置かれた状況に即した対応が求められる。

北米・欧州企業の動向を「ウォッチ」して、自社に何か有事があってから対応をするのではなく、「自分の身は自分で守る」という考えの下で、自社の実態や身の丈に合ったセキュリティ対策を策定し、継続して対応・改善し続けることが重要である。

セキュリティはまだ「コスト」としての要素が強いと考えている企業が多いが、今後セキュリティは企業の信頼性の担保や、新たな顧客・サービスを創発するための「投資」と考えるような、いわば“攻めのセキュリティ”を実践する時代になると感じる。

「わが社にとって本質的な対応は何か?」を各社が考え、それを実践するために、RSACなどを通じて「戦略的な情報収集」を行うだけでなく、自社の置かれた環境・状況、そして守るべき対象を明確にした上で、周りの余計な意見に左右されない一本芯が通ったセキュリティ対応を実施する。そのような「本質的なセキュリティ」を実現していくことが、これからの日本企業にとって必要な対応であると考える。