キャッシュレスへの関心の高まりを受け、盛り上がりを見せるQRコード決済。同時に決済サービスの不正利用が大きな問題として浮上している。効果的な対策を講じるにはサービス全体を見渡したリスク分析を企画段階から進める必要がある。

キャッシュレスへの関心の高まりを受け、盛り上がりを見せるQRコード決済。同時に決済サービスの不正利用が大きな問題として浮上している。効果的な対策を講じるにはサービス全体を見渡したリスク分析を企画段階から進める必要がある。

※本稿は「日経FinTech 2019年12月号」に寄稿した内容を一部加筆、転載したものです。

はじめに

2019年の流行語となった「キャッシュレス」。2025年までにキャッシュレス決済の比率を40%に高めるという目標に向けて、政府が消費増税を機に始めた「キャッシュレス・消費者還元事業」も普及を後押ししている。

現状ではクレジットカードやデビットカードによる決済や交通系ICカード決済、QRコードまたはバーコードを用いたスマートフォン決済など、様々なキャッシュレス決済の手段が存在する。中でも脚光を浴びているのがQRコードやバーコードを使った、いわゆる「〇〇ペイ」だ(以下、本稿では「QRコード決済」と呼ぶ)。

セキュリティーの懸念ぬぐえず

QRコード決済には金融関連事業者に加えて、これまで決済に関わってこなかった業種からも参入が相次ぎ、サービスは乱立状態にある。

各社は普及に向けて大規模還元をはじめとるすキャンペーンを実施する一方、送金や他サービスのポイント連携などの機能を追加したり、EC(電子商取引)サイトやフリマアプリでの非対面決済を可能にしたりといった強化を施し、利用者の獲得を急いでいる。

同時に、QRコード決済のセキュリティーに関する懸念が浮上している。大手事業者が提供したQRコード決済サービスの不正利用が大きく報じられたのは記憶に新しい。これが一般消費者の不信感を募らせ、「QRコード決済にはリスクがある」と印象を植え付けた。その後の各種調査結果を見ても、「QRコード決済にはセキュリティー上の課題がある」と指摘する意見が見受けられる。

今後、日本でもキャッシュレス決済はより普及すると予想され、その中でQRコード決済は主要な役割を果たすと期待されている。そのためには利用者の懸念を払拭するためにセキュリティー対策をいかに実施し、安心感を高められるかが重要な鍵を握る。

本稿ではQRコード決済に関する不正事例を基に、決済事業者が検討すべきセキュリティー対策を解説する。本論に入る前にまず、数あるキャッシュレス決済の中で、なぜQRコード決済が主流を占めつつあるのかについて触れておこう。

利便性は交通系カードに劣る

日本の都市部では、SuicaやPASMOといった交通系電子マネーに代表される非接触IC決済が既に普及している。NFC(近距離無線通信)を採用しており、ICカードやスマホをかざすだけで決済できるので利便性は高い。

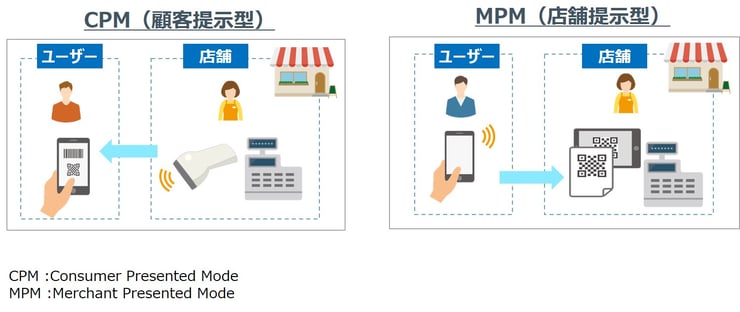

これに比べると、QRコード決済の方が手間がかかる。よく知られているように、QRコード決済の方法は大きく「CPM(顧客提示型)」と「MPM(店舗提示型)」の2通りがある。CPM型では利用者がアプリで提示したQRコードを店舗が専用リーダーで読み取って決済する。MPM型では紙に印刷した店舗用のQRコード、または店舗が端末に表示したQRコードを利用者のスマホで読み取って決済する。

QRコード決済は2つの方法に分類される

出所:NRIセキュアテクノロジーズ

CPM型、MPM型のいずれにしても、決済の前に自分のスマホで決済アプリを起動して、QRコードを表示または読み取る必要がある。MPM型の場合、多くはQRコードを読み取った後に金額を入力し、店員に確認してもらう手間もかかる。利便性だけを見ると、交通系電子マネーに比べ不利だと言わざるを得ない。

一方で、QRコード決済の方が優れている点も多々ある。利用者は自分がいくら使ったか、チャージ型の場合は残額がどのくらいかなどがすぐ分かる。送金などの関連機能を使える、多くの場合は還元の割合が高いといったメリットもある。加盟店は、特に紙にQRコードを印刷するタイプのMPM型であれば専用端末がなくてもサービスを導入できる。

何より決済事業者にとっては「データ活用の道が開ける」というメリットが見込める。現時点で、これがQRコード決済を推進する最大の原動力になっていると筆者は考えている。アプリで利用するQRコード決済は、登録時にオンラインIDとひも付く。スマホアプリなので利用時間帯や、閲覧したコンテンツ、さらに位置情報といった属性データも捕捉しうる。

マーケティングデータを適切に収集・運用できれば、それらを利用者に合う新サービスや商品の提案に生かせる。販促行動と購買結果を答え合わせして、マーケティングの精度も向上できる。データ活用の結果を生かし、利用者にとっての使い勝手が高まる可能性もある。

これに対して交通系カード、特に物理ICカードは家族で使い回すケースも想定されることから匿名性が高く、個人にひも付くような購買結果を捕捉できない場合が多い。

サービスの「穴」を狙う

事業者がQRコード決済を思惑通りに普及させるためには、冒頭で触れたようにセキュリティーに関する不安をいかに払拭するかが大切になる。だが、それは容易でない。攻撃者は様々な手口でサービスの「穴」を突いてくるからだ。

日本に先行してQRコード決済が普及している中国では、以下のような不正決済の事例が発生している。CPM型では、利用者が自分のスマホにQRコードを表示したままレジで順番待ちをしていたところ、そのコードを後ろから肩越しにスキャンされ不正決済される事案が起こった。MPM型では店舗用QRコードの上に別のQRコードを貼っておき、店の売り上げを攻繋者が横取りする事案が発生した。

より巧妙な不正決済も生じている。別の事例を紹介しよう。

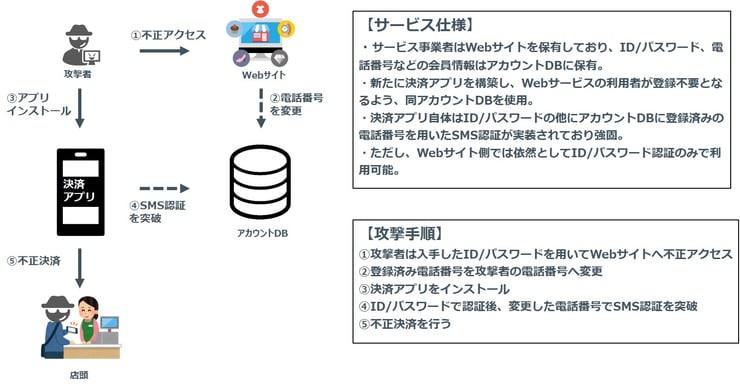

ある金融事業者は、IDとパスワードを使ってログインできるWebサイトを既に有している。利用者の登録情報はWebサイトのアカウントDB(データベース)に保有する仕組みだ。

この事業者が決済アプリを新たにリリースすることに決めた。既存の利用者が新規登録の手続きをしなくてもアプリを使えるようにするため、同じアカウントDBを参照する形を取った。決済アプリのセキュリティー対策として、従来のIDとパスワードによる認証に加えて、アカウントDBに登録された携帯電話番号を用いてSMS認証を実施する2要素認証を採用した。

このQR決済サービスに対し、攻撃者は以下の手順で不正決済を実行した。

- ダークウェブなどで入手したID/パスワードを用いて、リスト型アカウントハッキング攻撃を実施。事業者のWebサイトに不正アクセス

- 不正アクセス後、被害者がアカウントDBに登録していた電話番号を攻撃者の電話番号へと変更

- 攻撃者自身のスマートフォンに決済アプリをインストール

- 入手済みのID/パスワードを用いてアプリ認証後、変更した電話番号でSMS認証を実施。被害者のアカウントでログイン

- 被害者のアカウントになりすまして、不正決済を行う

決済アプリ単体では2要素認証を採用しており、セキュリティーは強固だとみなせる。攻撃者が決済アプリのみを攻撃して不正決済を実施するのは難しい。

問題は、アプリと接続するWebサイト側がIDとパスワードによる認証のままだったことだ。攻撃者はこのサービス仕様の「穴」と言える部分を狙った。

決済アプリだけを対象にセキュリティーレベルを診断すると、こうしたリスクを検知できない。新たに開発したアプリを対象に診断を実施する、といった従来のセキュリティー対策に加えて、別のアプローチでの対策が必要になる。この点については後述する。

攻撃者はサービス仕様の「穴」を狙う

出所:NRIセキュアテクノロジーズ

還元キャンペーンを悪用

不正の例をもう一つ挙げよう。各社がこぞって実施している還元キャンペーンに関わるものだ。

利用者をつなぎ留めるために新規登録時やサービスの利用時などに還元ポイントを大量に付与するケースは珍しくない。このキャンペーンを逆手に取り、大量のアカウントを作成してポイントを荒稼ぎする“ハイエナ集団”が存在する。中国では「羊毛党」と呼ばれる。

ある上海の事業者は利用者の新規獲得を目指し、キャンペーンに約250億円を投じ、約112万人の利用者を新たに獲得できた。ところが、そのほとんどは羊毛党による偽の利用者だったという。事業者は本来獲得したかった利用者が得られず、結果的に約150億円の損失を被った。

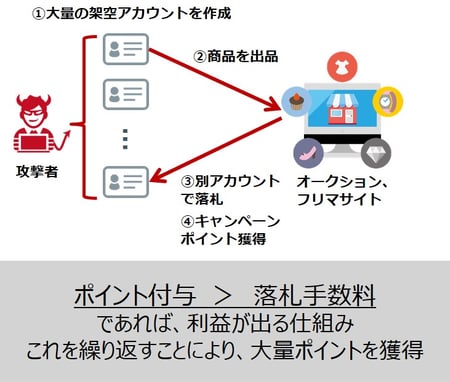

日本でも同様の事象が起きる可能性がある。オークションサイトやフリマアプリなどで決済サービスを新たにリリースする場合を例に取る。

この事業者は利用者の新規獲得を狙い、出品時や落札時などサービスを利用したタイミングで大量のキャンペーンポイントを付与することにした。すると攻撃者は、以下の手法でキャンペーンポイントを横取りしようと試みた。

- 大量の架空アカウントを作成

- 作成したアカウントの一つを使って、適当な商品を出品

- 攻撃者が保有する別のアカウントを利用して、当該商品を落札

- サービスを利用したのでキャンペーンポイントを獲得

いわゆる「循環取引」の手口である。アカウントを安易に作成できてしまう状況だと、このような問題が発生しやすい。だからといって、アカウント作成時の本人確認手順を強固にしすぎると、利用者は手間の大きさに耐えきれず、離脱してしまう恐れがある。利用者の利便性と本人確認の強固さをいかにバランスよく実行できるかが考えどころになる。

循環取引によるポイント横取り攻撃

出所:NRIセキュアテクノロジーズ

「サービスリスク分析」が重要

ここまでの説明で分かるように、攻撃者はアプリそのものの脆弱性よりもむしろ、サービス仕様の「穴」を主に狙う。サービス仕様に潜むリスクはアプリだけを対象にしたセキュリティー診断では発見できない。

では、どうすればよいか。連携するサービス全体を見渡し、どこにリスクが潜んでいるかを不正な手口を考慮した攻撃シナリオを基に検討する「サービスリスク分析」を実施する必要がある。

大切なのは、このリスク分析をサービスの企画段階から進めることだ。既存のサービスに決済やポイント還元の機能を追加して新たなQR決済サービスを実現するのであれば、新たなリスクが顕在化しないか、内在するリスクの脅威が大きくならないかなどを自社のビジネスモデルとユースケースを考慮して検討する必要がある。これらをサービスの企画段階で考慮しておかないと、セキュリティー要件がサービスの実装に盛り込まれず、重大なリスクを抱えたままリリースする羽目に陥りかねない。

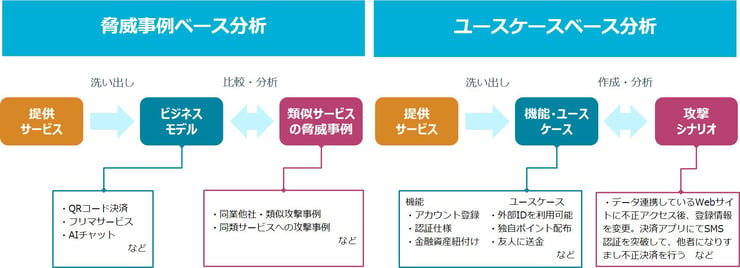

具体的には、過去の脅威事例を基にリスク分析する手法とユースケースを基に分析する手法を組み合わせて実施するのが有効だと考えられる。

脅威事例に基づく分析手法では、自社と類似したサービスを提供していたりビジネスモデルを取っていたりする他社で過去に発生した攻撃事例を参考にする。その事例を基に、自社が同様の攻撃を受けた際にどこまで被害が拡大するか、防御できるのかを評価する。

ユースケースに基づく分析手法では、評価対象となるシステムに関わる全てのサービスを「アカウント登録」「認証方式」「金融資産のひも付け」「コールセンターにおける運用」「ポイント付与方式」といった個別の機能に分解し、それぞれのユースケースを洗い出す。同時に、誰が何を実行するかといったアクションも漏れなく抽出する。

その上で、外部を含めたシステム間のデータ連携など、機能と機能の間を含めてリスクが内在しないかを分析する。分析した結果、それぞれの機能で問題になりそうな脆弱性(他の機能に比べて認証が弱い、など)が見つかった場合、その脆弱性を起点とした攻撃シナリオを作成し、適切に対策を施しているかどうかを評価する。このように二つの分析手法を組み合わせて用いると、対象サービスに介在すると考えられるリスクを効率的に抽出できる。

サービスリスク分析のアプローチ手法

出所:NRIセキュアテクノロジーズ

サービスの企画段階での検討が大切だと述べたが、既にQRコード決済サービスを提供している事業者に対しても、改めて自社のサービスのリスク分析を実施することを推奨する。内在するリスクを把握しておけば、たとえ「今回はリスクを受容する」と判断した場合でも、いざという時に備えて運用段階での回避策や対策などを施すことができる。

セキュリティー対策をしっかり施しているという認識が利用者に広がっていけば、QRコード決済に対する不安を払拭できるはずだ。利用者にサービスを安心して使ってもらい、その結果、マーケティングデータを適切に収集できるようになれば、事業者が期待しているように新たなビジネスチャンスが生まれるかもしれない。QRコード決済がキャッシュレス決済の普及を推し進めるだけでなく、新たなイノベーションが生まれる契機となることを期待したい。

https://info.nikkeibp.co.jp/nft/sales/

日経BPの了承を得て転載/無断転載・複製を禁じます。