PETs(Privacy-enhancing technologies)とは、名前の通りプライバシー保護を強化する技術の総称である。

PETsは多岐にわたり、通信経路を隠すためのTor(The Onion Router/Onion Routing)、要素の値や性質を集計結果から精緻に推察され難くする差分プライバシー、情報自体は伝えず情報が満たす性質を暗号学的に証明するゼロ知識証明など、目的や用途に応じて使い分けられている。

近年、GAFAをはじめとしたテック企業によってPETsの研究開発・実用化が進められている。特にGoogle Chromeの3rd Party Cookie廃止、iOS/Androidの広告識別子(IDFA/AAID)取得時のオプトイン化といったデジタルマーケティング界隈の環境変化が圧力となり、広告技術は基盤から見直しに迫られている。こうした施策のひとつとしてPETsを活用したプライバシー保護の強化が講じられている。

参考:

- https://www.facebook.com/business/news/building-for-the-future

- https://blog.google/products/ads-commerce/2021-01-privacy-sandbox/

しかし、各所が主張する「プライバシー保護」は、果たして額面通りに受け止めて良いものだろうか。PETsの良し悪しは技術の優劣だけで決まるものではなく、他のセキュリティ技術と同様、技術が要求する前提条件が満たされないことには、本来の効果(プライバシー保護)を発揮することができない。プライバシーは一度失われると取り戻すのが困難という不可逆性を備えるため、こうした前提条件の重要性が高い。

本稿は、PETsを採用するサービスに対する目利きを促す目的で「プライバシーが守られるための前提条件」にフォーカスを当てる。具体例を示すため、まずPETsのサブクラスである「Hard Privacy Technologies」の概要を述べ、Facebook等が研究開発に取り組む「秘密分散ベースのマルチパーティ計算」の概要を紹介する。そして最後に、PETsを目利きするための考え方について述べる。

Hard Privacy Technologies

従来の情報サービスの多くは、あるひとつのパーティ(例:サービスプロバイダ)が利用者から信頼される前提で発展してきた。例えば、クラウドストレージのサービスプロバイダが信頼されているならば、大抵の場合、ユーザはデータを平文のまま格納するだろう。しかし、万が一サービスプロバイダが背信に走った場合はどうなるだろうか。データを不正に利用したり(例:スノーデン事件、フェイスブックーケンブリッジ・アナリティカ事件)、不十分なセキュリティにより、データを漏洩させるかもしれない。

PETsのサブクラス「Hard Privacy Technologies(以下、HPTsと略記)」は、プライバシーの保護にあたり、単一のパーティが信頼されることを前提としないセキュリティ技術の総称である。単一のパーティがデータ保護に失敗する可能性よりも、2者以上のパーティが揃ってデータ保護に失敗する可能性の方が低い。そのような分権化を取り入れれば、サービス全体の保護力を向上できる。

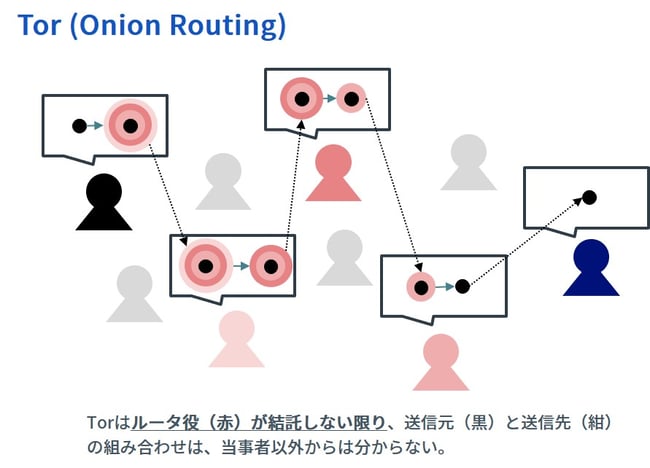

HPTsの代表例にTorが挙げられる。通信にTorを用いることで、閾値以上のルータ役(Onion Routers、通信の仲介者役)が結託しない限り、通信元・通信先の組み合わせは秘匿される。

あるいは、ユーザ環境ですべてのデータが暗号化された上で格納されるクラウドストレージもHPTsのひとつといえる。クラウドストレージ上の暗号文とユーザが信頼する環境(例:ローカルマシン)にある鍵の両方が漏洩しない限り、データのプライバシーは守られる。

図1. Tor(Onion Routing)

「秘密計算」がプライバシーを守る前提条件

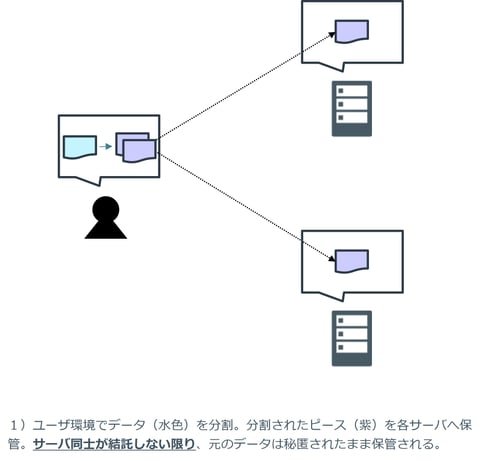

秘密計算とは、データを暗号化したまま計算処理を可能にする暗号技術の総称である。データの可用性(計算可能性)を維持したままプライバシーの単一障害点を排除するため、HPTsのひとつとして解釈できる。「秘密分散ベースのマルチパーティ計算」は秘密計算の代表格である。この技術は、

- 「秘密分散法(特に加法的秘密分散法)」と呼ばれる「所定の手続きに基づいて生成された乱数(シェア)をひとつずつ異なるパーティへ預ける。これらのシェアを閾値以上集めると元の情報が復元される手法」により、データのプライバシーを守る。

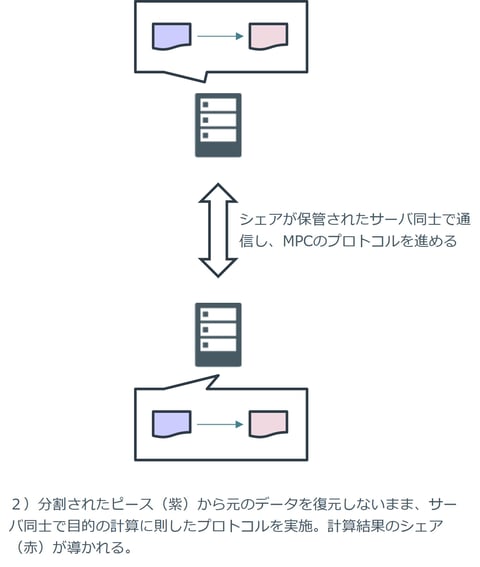

- シェアを預かる計算機(パーティ)同士が双方向に通信可能であり、互いに目的の計算に則したプロトコルを進める。プロトコルが完了すると、計算結果が秘密分散された状態(シェアの状態)で出力される。

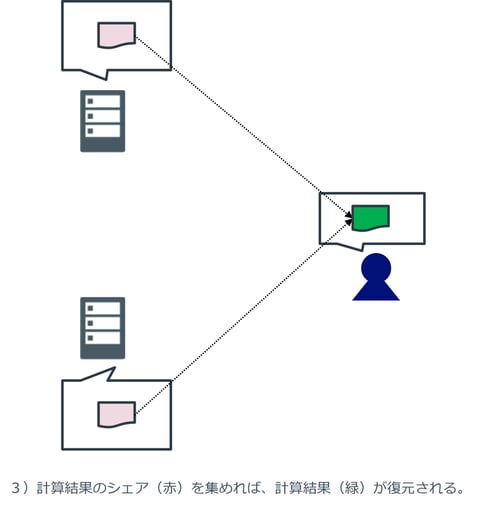

- 計算結果のシェアを閾値以上集めて復元すると、計算結果が得られる。

図2. 秘密分散ベースのマルチパーティ計算

秘密計算では『閾値以上のパーティ同士が結託する』『閾値以上のパーティへの同時攻撃が成功する』といった事象が起こらない限り、機密性が破られることはない。例えば、A組織とB組織の協力により秘密計算が運用される場合、いずれか一社のみが攻撃を受けたとしてもデータの機密性は依然として守られる。一方、A社とB社の内部者が結託する、あるいは両社のセキュリティが同時に破られてしまえば、機密性は失われてしまう。

サービスプロバイダ側で、データ保護の前提条件が満たされる運用体制が敷かれているかが、最初に意識すべきポイントとなる。もしパーティ同士が容易に結託しうる間柄にある、あるいは両パーティが同一の攻撃手法を弱点とするセキュリティを採用していれば、プライバシー保護のメリットは極めて限定的になってしまうだろう。

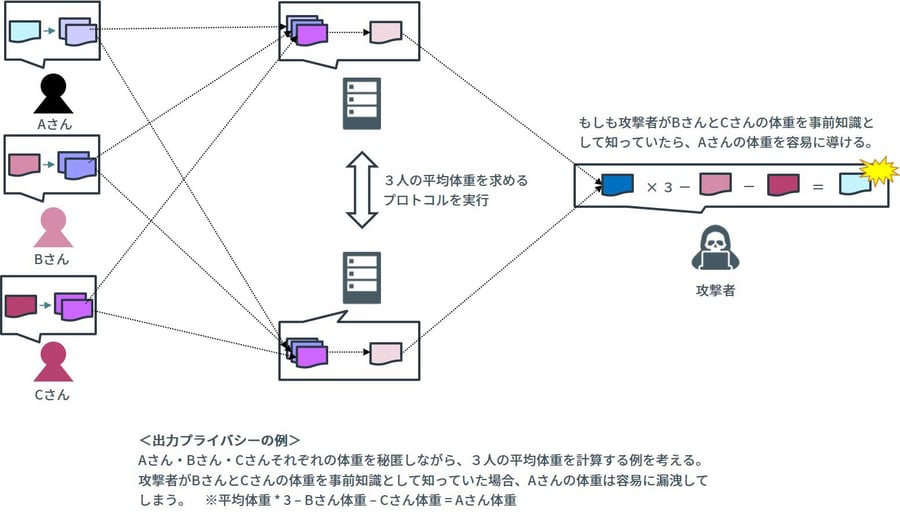

さらに、プライバシーを脅かすのは結託や同時攻撃だけではない。(復元後の)計算結果からも情報が漏洩しうる。これは出力プライバシーと呼ばれ、(秘密計算に限らない)計算・集計処理全般に潜在する問題である。これにはクエリの監査、ε-差分プライバシーのような異なるPETsを組み合わせて対策することが考えられる。単に秘密計算を採用するだけで、プライバシー保護を丸儲けできるわけではない。

さらに本稿は機密性に主眼を置いてきたが、他方、完全性や可用性の側面で弱点も表出しうる。パーティの一部が故障することでデータの復元や計算が困難になりうることや、計算の手続き(パーティ間で交わされるプロトコル)で改竄・誤動作が起きれば計算結果が異常になりうることもある。いずれの弱点にも対策は存在するが、従来の単一パーティ型の運用に比して高コストかつ高度なアーキテクチャの構築が必要となる。

図3.出力プライバシーの例

PETsによるプライバシー保護を安直に信じてはならない

具体例として挙げた秘密分散ベースのマルチパーティ計算は「結託や同時攻撃が起きない前提のもとでプライバシーが守られる」と説明した。これと同様、ほとんどのPETsには「プライバシーが守られる前提条件」が付随する。前提条件が容易に破られる運用になっていれば、当然プライバシーは容易に失われてしまう。

今後PETsの採用事例が増えるほど「PETsを適用しているのでプライバシーは安全に守られますよ」といった主旨のアピールを目にする機会が増えることだろうが、これを鵜呑みにするのは危険である。

PETsを活用したプライバシー保護を目利きするには、以下のような観点で評価する必要がある。

- 保護対象 例:関数の入力値、通信経路の情報など

- 前提条件 例:攻撃者の事前知識、アルゴリズム、計算能力、利害関係など(セキュリティモデル)

- 運用方針(リスク管理) 例:結託の防止策は? PETsの保護範囲外をカバーする追加対策は?など