2023年12月19日、NSA(National Security Agency:アメリカ国家安全保障局)が「NSA 2023 Cybersecurity Year in Review[i]」を公開しました。この資料では、NSAの2023年のサイバーセキュリティに関連する取り組みや成果を紹介しています。

NSA自身の1年の成果報告書のような位置づけの資料ですが、この内容を読み取ることで、世界でも最先端のサイバーセキュリティ技術を有するアメリカが、現在どこで戦っていて、どのような未来に注目しているのかなどの貴重な情報が得られます。本ブログでは、このレポートの内容から気になるポイントをいくつかピックアップしてご紹介しつつ、個人的な感想も交えながら、そこから読み取れるサイバーセキュリティ業界の動向について解説します。

NSAの関連組織に対するサイバーセキュリティ対策支援

まず、最初の章にも書かれていますが、NSAでは下記のシステムや組織を保護対象として活動しています。

|

NSS(National Security Systems) |

米国の機密情報を扱っている、もしくは米国の軍事活動や諜報活動に大きな影響を与えるネットワーク |

|

DoD(The Department of Defense) |

米国防総省。国防に関連する組織やその職員 |

|

DIB(The Defense Industrial Base) |

DoDと取引があり、国防に関連するネットワークやプラットフォームの設計、開発、運用に携わっている企業 |

そして、これらのシステム、組織に対して、NSAはサイバーセキュリティ面での支援を行っています。とくにDIBと呼ばれるDoDと取引がある企業、つまりはサプライチェーンを構成する企業に対する支援は特徴的で、NSAのReviewの中でも“Partnering”というタイトルで1つの章を割いて、その取り組みを解説しています。

NSAはすでに、DIBに属する600社以上(前年比400%)に無償でサイバーセキュリティ支援を提供しているようです。この資料によると、DIBに属する企業の70%以上は中小企業であり、自分たちでサイバーセキュリティ対策を講じるほどの余裕はありません。そのため、NSAは彼らに下記のサービスを無償で提供しています。

|

Protective Domain Name System |

既知の悪性のWebサイトやシステムが登録されていて、そこへのアクセスからユーザを守るDNSシステム。NSAからは毎週数百のIoC情報を提供し、アップデートし続けている。 これまで、100億以上の危険なアクセスを阻止し、そのうち2000万以上はNSA提供の情報によるものである |

|

Attack Surface Management |

DIBに所属する企業のインターネット境界に設置された資産に対して、OpenSource Toolを駆使し、脆弱性スキャンを提供。さらに脅威アクターの活動を監視し、特定の脆弱性が悪用され始めた場合に、その脆弱性に該当する企業に対して通知。悪用される前に脆弱性対策を行うことを可能にしている |

|

Threat Intelligence Collaboration |

スマートフォンアプリケーションを利用して、DIBに関連した非公開の脅威情報を、対象企業に提供する |

当社でもAttack Surface Managementソリューションを提供していたり、Threat Intelligenceサービスとしては「マネージド脅威情報分析サービス」を提供していたりしますが、まだまだ中小企業にまで広く利用していただいているというわけではありません。このような政府機関主導のサービスが、対象が限定されているとはいえ中小企業に無償で提供されているという事実から、これらのDIBに所属する企業のサイバーセキュリティ対策、つまりサプライチェーンリスクへの対策がどれほど米国のナショナルセキュリティにとって重要なのかがわかります。

また、NSAでは下記のサービスのパイロット提供を今年、開始するようです。先進的な技術を積極的に活用するNSAの姿勢が見て取れます。

|

Cloud Security |

DIB企業が利用しているクラウドシステムの脆弱性や誤った設定が放置されていないかを検出し、被害の発生を未然に防止するサービス |

|

Threat Hunting |

システム情報やイベント管理プラットフォームをDIB企業に提供し、不審な操作やネットワークアクセスをいち早く検知し、被害の発生を抑止するサービス。NSAのアナリストも監視を行うほか、DIB企業にThreat Huntingガイドを提供 |

|

Phishing Protection |

サンドボックス機能を有したセキュアメールゲートウェイをDIB企業に提供し、フィッシングメールやマルウェア感染の被害を未然に防ぐ |

|

Autonomous Penetration Testing |

自動化ツールやアルゴリズム、AIを用い、ハッカーのアクションを再現。人間の関与を減らしながら、有効性を向上させ、脆弱性の特定を行う |

日本の企業からすると、政府機関がこのようなサービスを無償で提供してくれることは羨ましい限りですが、一方で提供されたサービスの導入のため環境整備、提示された情報の解釈、脆弱性やインシデントへの対応など実施しなければならないこともあるため、利用側においても一定の負担は発生すると想定されます。また、これらのサービスはDIBに関連する範囲がスコープであるため、DIBが関連しない範囲は対象外であり、企業個別のサイバーセキュリティ対策全般を置き換えられるものではないため、その点も注意が必要です。

サイバー空間での諜報戦

この資料の“Vigilance”という章では、国家レベルの脅威アクターによるサイバー攻撃へのNSAの対応や、他の組織とのコラボレーションについて解説がされています。もともとサイバー攻撃においては、国境が持つ物理的な障壁が機能しないため、他国の捜査機関や関連組織との連携は必須ですが、近年、国家間でのコラボレーションがより顕著になってきているように見受けられます。

中国の国家レベル脅威アクターへの対応

2023年も中国に関連する国家レベルの脅威アクターによる活動のニュースが多く聞かれましたが、NSAも業界内の主要なパートナーとともに、米国の重要インフラを狙う中国の国家レベルの脅威アクター、”Volt Typhoon”による活動を検知し対応しています。

彼らはサイバー攻撃に特化したツールを使うだけではなく、WindowsなどのOSに標準で含まれているネットワーク管理ツールを使って同様の結果を得る手法(Living off the land)も活用するため、通常のEDRなどの監視で彼らの活動を検出することは困難です。そこでNSAは2023年5月、米国や他の国際パートナーと協力し、「People’s Republic of China State-Sponsored Cyber Actor Living off the Land to Evade Detection[ii]」というアドバイザリを公開しました。このアドバイザリには、Living off the landの技術を使った活動の検知手法だけでなく、彼らが使うコマンド例や検知シグネチャ例などの有用な情報も含まれています。

また同様に、中国の脅威アクター”APT5”によるCitrixのゼロデイ脆弱性を狙った攻撃も確認されました[iii]。米国のDIBに所属する企業をターゲットに行われたようですが、彼らの活動を検知したNSAがDIBに所属する企業にすぐさま情報を展開し、前述のAttack Surface Managementの情報も活用しつつ、2か月間の対応により、これらの攻撃を防いだとのことです。

さらに日本の警察庁やNISC(内閣サイバーセキュリティセンター)と協力し、2023年9月に「People's Republic of China-Linked Cyber Actors Hide in Router Firmware[iv]」というアドバイザリを公開し、中国を背景とするサイバー攻撃グループ”BlackTech”の活動の注意喚起を行いました。BlackTechは、不正アクセスとして検知されることなくルータのファームウェアを書き換え、まず海外子会社のネットワークに侵入し、そこを足掛かりに親会社のネットワークに侵入するという手法で、日本を含む東アジアやアメリカの企業へのサイバー攻撃を繰り返していました。

ロシアの諜報活動マルウェアのシャットダウン

一方で、対ロシアにおいては、NSAはマルウェア「Snake[v]」を使ったサイバースパイ活動のシャットダウンに成功しました。FBIなどの米国内のパートナーだけでなく、カナダやオーストラリア、ニュージーランド、イギリスのいわゆるファイブアイズの5カ国のサイバーセキュリティ組織と協力し、Snakeオペレーションがロシア政府の第16センターによるものと特定しました。

この作戦は”Operation Medusa”と名付けられており、SnakeマルウェアはFBIが作成したツール” Perseus”により無効化されましたが、それまで北米、南米、欧州、アフリカ、アジア、オーストラリア、さらにはロシア国内にもこのマルウェアプラットフォームは蔓延しており、世界50か国以上、20年近くにわたり、ロシアの諜報活動のために利用されていました。

北朝鮮によるソーシャルエンジニアリングの注意喚起

さらにNSAは2023年6月、FBIや韓国の警察庁などと協力し、「North Korea Using Social Engineering to Enable Hacking of Think Tanks, Academia, and Media[vi]」というアドバイザリを公開し、北朝鮮の国家レベルの脅威アクターによる、米国や韓国の研究所やシンクタンク、学術機関、報道組織の職員に対するソーシャルエンジニアリング攻撃について注意喚起を行いました。

このレポートによれば、”Kimsuky”, “Thallium”, “APT43”, “Velvet Chollima”, “Black Banshee”といった脅威アクターが、これらのソーシャルエンジニアリング攻撃を仕掛けており、北朝鮮の安全、安定に関する政治的、軍事的、経済的な脅威について情報収集しているとのことです。NSAが公開したアドバイザリには、脅威アクターたちの手口やRED FLAGS(危険信号)、さらによく利用されるメール文面の事例がいくつか紹介されており、こういったソーシャルエンジニアリング攻撃について注意喚起し、読者が被害に気付けるような情報が提供されています。

AIのセキュリティ

NSAにはAIセキュリティセンターという組織があり、NSSやDIBにおけるAIの利活用を推進しているほか、サイバー攻撃でAIがどのように悪用されたり、逆にどのようにサイバー攻撃のターゲットにされてしまうかを理解してもらうためのベストプラクティスやガイダンスの策定も支援しています。

2023年11月にNSAは「Guidelines for Secure AI System Development[vii]」を発行し、AIを利用したシステムの開発者に向けたガイドラインを提供しています。ちなみに、このレポートの範疇からは外れてしまいますが、今年(2024年)の1月に「Engaging with Artificial Intelligence (AI)[viii]」というレポートも発行し、AIの安全な利用を促しています。

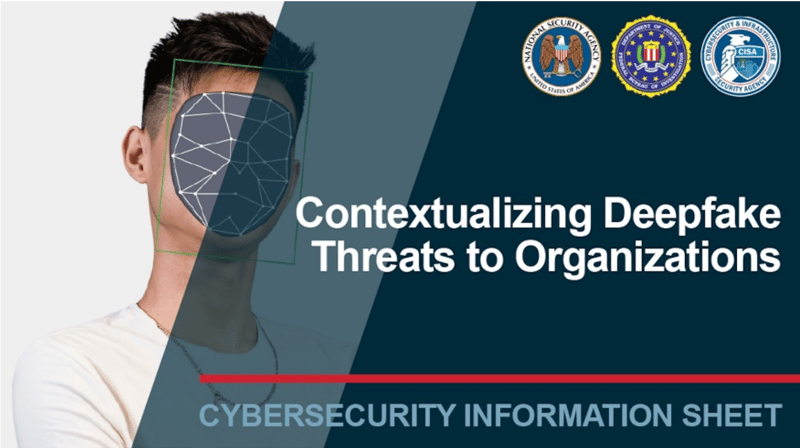

出所:https://www.nsa.gov/Press-Room/Press-Releases-Statements/Press-Release-View/Article/3523329/nsa-us-federal-agencies-advise-on-deepfake-threats/

さらにNSAはFBIやCISAと協力し2023年9月、「Contextualizing Deepfake Threats to Organizations[ix]」という資料を公表し、Deepfakeの悪用について警鐘を鳴らしつつ、対応策を紹介しています。特にDeepfakeを利用したフィッシング攻撃については、偽造したテキストのみならず、偽造した音声や映像が利用されることもあり、各企業においては事前に対策できるよう準備しておくことが推奨されています。

この資料では下記の3つがDeepfakeを悪用された場合の主要なリスクとして紹介されています。

- 経営者になりすまして偽情報を発信することによるブランドイメージや企業価値(時価総額)の毀損

- 経営層になりすまして不正な送金指示(いわゆるBEC(Business Email Compromise))

- 従業員になりすましてアクセス権の不正取得

実際にこの資料では、偽造された音声によってイギリスの会社が24万3千ドルを奪われた事例が紹介されています。対応策は大きく分けてDetection(検知)とAuthentication(認証)に分かれており、DARPA(Defense Advanced Research Projects Agency)やAFRL(The Air Force Research Lab)、CAI(Contents Authenticity Initiative)などの組織や、Google、Microsoft、Intelなどの民間企業が対応技術の開発を進めています。この資料にも複数の対応策が整理、紹介されていますので、ご興味がある方はぜひご一読ください。

しかし筆者としては、このレポートでは対策が推奨されているものの、個別の企業でこれらの対策(とくに検知)を行うことは、技術的にも運用的にも難しいという印象を持ちました。現状は、通常のフィッシングメール対策を継続することで、上記に挙げた2と3のリスクへ対応できるはずですので、それを継続・強化しながら動画配信プラットフォームやWeb会議プラットフォーム、個別のアプリケーションなど悪用されうる環境や製品側で、検知や認証技術の利用が採用され、広く浸透していくことを待つほうがよいのではと考えています。

量子コンピュータの脅威

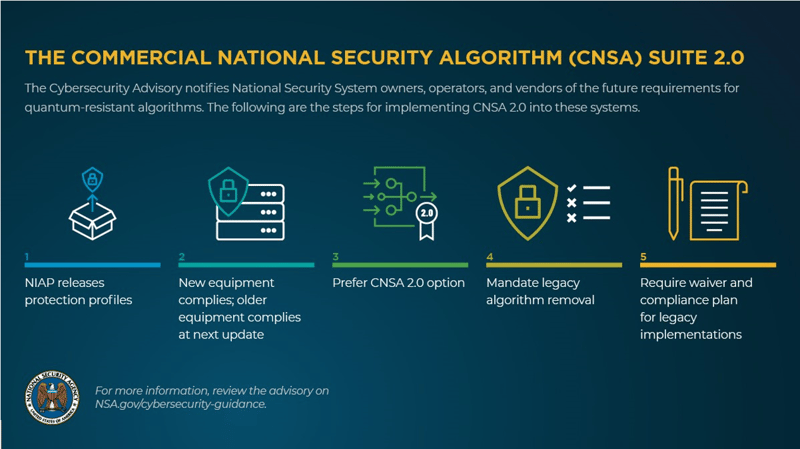

既存のコンピュータの性能を大きく上回る量子コンピュータの開発・進化により、現在広く利用されている公開鍵暗号システムで暗号化された情報が解読できてしまうという危険性が過去に研究者から指摘されています。一方で、こういった解読を可能にする量子コンピュータであるCRQC(Cryptographically Relevant Quantum Computer。暗号解読可能量子コンピュータ)の開発はまだその段階に至っておらず、実際に上記のようなリスクが現実化するにはまだ多くの時間がかかるとも言われています。

米国ではNISTを中心にポスト量子暗号標準(Post-Quantum Cryptographic Standard)の策定を推進しており、2024年に正式に量子暗号標準を発表する予定です。2022年7月のNISTの発表によると、現段階では「CRYSTALS-Kyber」、「CRYSTALS-Dilithium」、「FALCON」、「SPHINCS+」の4つのアルゴリズムが候補として残っているとのことです。

出所:https://www.nsa.gov/Press-Room/News-Highlights/Article/Article/3148990/nsa-releases-future-quantum-resistant-qr-algorithm-requirements-for-national-se/

NSAはNSSの管理者として、2022年5月に大統領に署名された「National Security Memorandum on Promoting United States Leadership in Quantum Computing While Mitigating Risks to Vulnerable Cryptographic Systems[x]」に従い、NSSを利用している50以上の省庁の耐量子暗号(Quantum-Resistant Cryptography。量子耐性暗号とも呼ばれる)への移行を推進してきました。

量子コンピューティングによる脅威は、緊急性は高くないものの、2023年8月にNSAやCISA、NISTから発表された「QUANTUM-READINESS:

MIGRATION TO POST-QUANTUM CRYPTOGRAPHY[xi]」というペーパーでは、すぐに移行計画(棚卸やロードマップ作成)の策定に着手するよう推奨されています。2030年というのがひとつの対応期限として考えられていますが、CRQCの開発の見通しや、まだポスト量子暗号標準が固まっていないなど不透明な要素が多い中で、各企業においては優先度のつけ方が難しい問題となっています。

しかし、重要インフラ関連の企業や金融機関など、インシデント発生時に社会に与える影響が大きい企業においては、2024年のNISTのポスト量子暗号標準の公表を見据えて、早めに対応チームの組成や公開鍵暗号システムの利用状況の棚卸、利用しているプロダクトのベンダーとの連携など、準備を進めておくことが望ましいでしょう。

宇宙開発におけるサイバーセキュリティ

また、このレポート内でも多くは語られていないものの、NSAはSDA(Space Development Agency)と連携し、低軌道衛星コンステレーション「Proliferated Warfighting Space Architecture(PWSA)」の開発・構築も支援しています。

SDAは、2023年4月、このPWSAを構成する最初の10個の衛星の打ち上げに成功し、同じく9月にも2回目の打ち上げに成功、現在20機以上の衛星が実際に稼働しています。最終的には1000個以上の低軌道衛星を打ち上げる計画となっており、それらの衛星でメッシュ状の光衛星通信によるネットワークを構成し、ミサイル発射などの情報を即時に地上や海上の部隊に送信することが可能となります。実際に2023年11月に衛星ネットワークと地上間での通信テストが成功しています。[xii]

出所:https://www.sda.mil/space-just-in-space-development-agency-to-award-first-satellite-contracts-by-august/

これらの通信データの重要性は言うまでもなく、この通信データのセキュリティを確保するためにNSAなどサイバーセキュリティの専門組織による支援が求められています。陸、海、空、宇宙と物理的な領域の広がりに伴い、そのすべての領域に影響を与えるサイバーセキュリティの重要性がますます高まっていると感じられます。

サイバーセキュリティ業界の人材育成

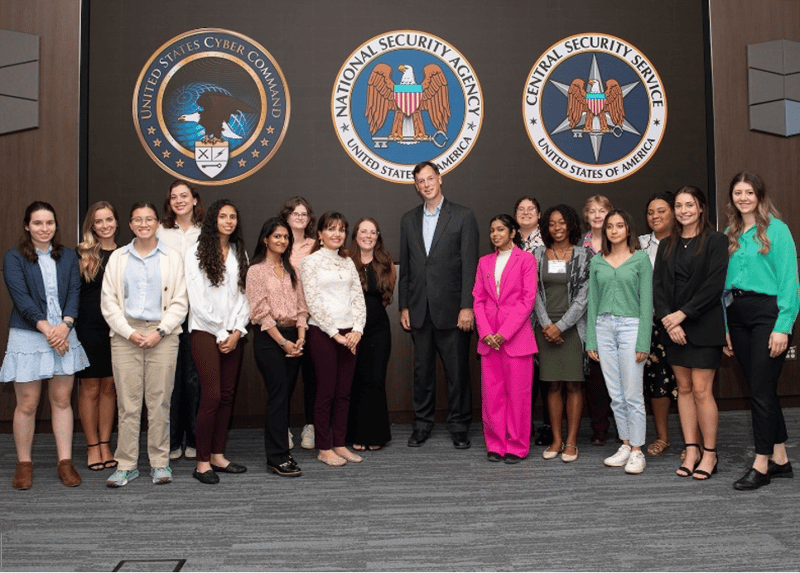

昨年の「NSA 2022 Cybersecurity Year in Review[xiii]」によると、サイバーセキュリティ業界で働いている女性の割合は25%と紹介されています。NSAのCybersecurity Collaboration Center(CCC)ではWomen Immersed in NSA Cybersecurity(WIN-Cyber)と呼ばれる教育プログラムを提供し、女性のサイバーセキュリティ業界への進出を後押ししています。

2022年にパイロット開催されたこの教育プログラムでは、参加者はNSAの専門家と一緒に1週間の集中トレーニングを行います。2023年もWIN-Cyber ‘23として新たに5校と20名の生徒を迎え入れ、開催されました。参加者は学校や教授からノミネートされた学生で、コース終了後にはその多くが”NSAアンバサダー”として学校に戻ります。

出所:https://www.nsa.gov/Press-Room/News-Highlights/Article/Article/3566550/investing-in-women-in-cyber/

また、NSAのYoutubeチャンネルでは「Look Around: Women in Cybersecurity[xiv]」というコンテンツがあり、サイバーセキュリティ業界で働く女性たちが紹介されています。

筆者は2002年にサイバーセキュリティ業界に転職しましたが、その当時は女性の割合はほとんどゼロに近かったと記憶しています。国内のイベントや海外のBlackhatやDEFCONなどのカンファレンスでも同じ感じでしたが、10年ほど経ってからBlackhatに参加したときには女性の参加者が多く、とても驚いたことを今も覚えています。当社でも現在、多くの女性のセキュリティコンサルタントやアナリストが活躍しています。これからも性別に関係なく、高い志と適正を持つ若者がたくさん参入してくれることを期待しています。

上記のほか、2013年より続いているNSA CodeBreaker Challengeという、米国内の学生たちが実際のNSAのミッションをもとにしたシナリオに沿って、CTF形式でリバースエンジニアリングやローコード解析を競うイベントや、アメリカの士官学校の生徒向けのトレーニングと3日間の競技が含まれるNSA Cyber Exercise(NCX)など、NSAでは多数の人材育成のプログラムを提供しています。

当社でも、米国のSANS Instituteの協力のもと、「NRI Secure NetWars 2023」を開催するなどしていますが、こういったサイバーセキュリティ業界の未来を担う若者向けの取り組みをこれからも継続・拡大して続けていくことが、安心安全な社会の実現に向けて大切であると、あらためて感じました。

おわりに

「NSA 2023 Cybersecurity Year in Review」の内容からポイントを絞りご紹介してきましたが、NSAによるナショナルセキュリティのサプライチェーンを構成する各企業やパートナーに向けた先進的な支援、サイバー空間における各国の諜報活動だけでなく、AIや量子コンピュータの技術開発や進化から生まれる新たな脅威であるDeepFakeや公開鍵暗号の危殆化への対策、さらには宇宙空間における低軌道衛星コンステレーションが作るネットワークのセキュリティなど、その活動範囲の広さに驚愕するとともに、それらすべての領域においてサイバーセキュリティの重要性が高まっていることを再認識いたしました。

サイバーセキュリティが全方位的に求められるという傾向はこれからも変わることはないと思います。来年の「NSA 2024 Cybersecurity Year in Review」ではどのような事象が報告され、どのような技術進化を遂げているのか、期待して来年のリリースを待ちたいと思います。

[i] https://www.nsa.gov/Press-Room/Press-Releases-Statements/Press-Release-View/Article/3621654/nsa-publishes-2023-cybersecurity-year-in-review/

[ii]https://media.defense.gov/2023/May/24/2003229517/-1/-1/0/CSA_PRC_State_Sponsored_Cyber_Living_off_the_Land_v1.1.PDF

[iii] https://media.defense.gov/2022/Dec/13/2003131586/-1/-1/0/CSA-APT5-CITRIXADC-V1.PDF

[iv]https://media.defense.gov/2023/Sep/27/2003309107/-1/-1/0/CSA_BLACKTECH_HIDE_IN_ROUTERS_TLP-CLEAR.PDF

[v]https://media.defense.gov/2023/May/09/2003218554/-1/-1/0/JOINT_CSA_HUNTING_RU_INTEL_SNAKE_MALWARE_20230509.PDF

[vi]https://media.defense.gov/2023/Jun/01/2003234055/-1/-1/0/JOINT_CSA_DPRK_SOCIAL_ENGINEERING.PDF

[vii] https://media.defense.gov/2023/Nov/27/2003346994/-1/-1/0/GUIDELINES-FOR-SECURE-AI-SYSTEM-DEVELOPMENT.PDF

[viii] https://media.defense.gov/2024/Jan/23/2003380135/-1/-1/0/CSI-ENGAGING-WITH-ARTIFICIAL-INTELLIGENCE.PDF

[ix] https://media.defense.gov/2023/Sep/12/2003298925/-1/-1/0/CSI-DEEPFAKE-THREATS.PDF

[x] https://www.whitehouse.gov/briefing-room/statements-releases/2022/05/04/national-security-memorandum-on-promoting-united-states-leadership-in-quantum-computing-while-mitigating-risks-to-vulnerable-cryptographic-systems/

[xi] https://media.defense.gov/2023/Aug/21/2003284212/-1/-1/0/CSI-QUANTUM-READINESS.PDF

[xii] https://www.sda.mil/space-development-agency-successfully-completes-space-to-ground-transmission-from-link-16-tactical-data-network/

[xiii]https://media.defense.gov/2022/Dec/15/2003133594/-1/-1/0/0139_CSD_YIR22_FINAL_LOWSIDE_ACCESSIBLE_FINAL_V2.PDF

[xiv] https://www.youtube.com/watch?v=Fcf5cRox4bs&list=PLWvkfYC3snpWOuXc2lr8Q0GPxd04V89V_