新型コロナウイルスの感染拡大を契機に、デジタルトランスフォーメーション(DX)が加速している。*1 企業の規模を問わず「守りのDX」の一環として業務効率化を狙ったテレワーク導入が進んだが、一方でテレワークの環境を狙ったセキュリティリスクも増大している。その中で特に注目をうけているのが、IPA「情報セキュリティ大脅威2022」*2でも1位となった「ランサムウェアによる被害」である。

*1 電通デジタル「日本における企業のデジタルトランスフォーメーション調査(2020年度)」

*2 IPA(情報処理推進機構)「情報セキュリティ10大脅威 2021」「情報セキュリティ10大脅威 2022」

ランサムウェアの攻撃手法と被害の概要

ランサムウェアとは「Ransom(身代金)」+「Software」の造語で、暗号化等で端末内のファイルへ正常にアクセスできなくすることで業務継続不可/困難な事態に陥らせ、復旧させることと引き換えに金銭を要求するウイルスの一種である。端末内のファイルにとどまらず、端末に接続された外付けHDDやUSBメモリ、ネットワーク越しのバックアップも被害対象となる。

また、感染端末からアクセス可能な端末をさらに感染させる機能を有するものもあり、影響が全社に及ぶ可能性もある。感染経路は、端末であればメールの添付ファイルや不審URL、サーバであれば外部からの不正アクセスが中心となる。外部記憶媒体や同一ネットワーク内に設置された端末から感染するケースもある。

国内でも毎月のように被害が報じられ、端末だけでなくファイルサーバや基幹システムが感染して業務が混乱したり、工場の生産ラインの制御PCが感染して操業停止に追い込まれたりする事例も出ている。大企業のサプライチェーンを構成する中小企業を狙い、感染を広げる事例も増えている。

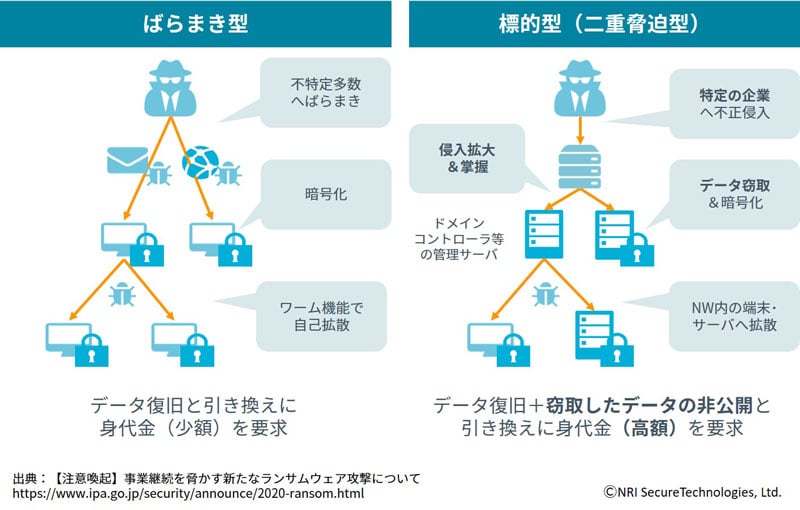

2015年(平成27)頃からの初期のランサムウェアは、不特定多数へ発信したメール経由で端末を感染させ、Windows OSの脆弱性を悪用して拡散する「ばらまき型」が主流であった(17年〜18年に流行した「WannaCry」など)。

19年からは、特定の大企業や組織のサーバをピンポイントで狙う「標的型」が主流になり、身代金も高額化している。さらに20年以降、暗号化に加え窃取したデータの暴露やシステム破壊を予告する「二重脅迫型」が脅威となっている(図表‐1参照)。

図表‐1 新たなランサムウェア攻撃の特徴

ランサムウェアが猛威を振るう背景には、企業環境の変化がある。特にテレワーク環境では、コロナ禍への対応で急きょ設置されたリモートアクセス用のVPN機器や公開サーバの脆弱性、リモートデスクトップサービス(RDP)の公開設定や認証設定の不備などを悪用して侵入されるケースが急増した。

攻撃側の環境の変化もランサムウェア流行に関係している。インターネット上で「侵入可能な組織が保有するVPN機器と管理者アカウントの情報」「ランサムウェア攻撃ツール」「窃取した個人情報」などを売買するインフラが整備され、組織化・分業化が進んだ。さらに、ビットコインなど暗号資産を用い、匿名で簡単に決済が行える環境も整備され、攻撃側のビジネスモデルが確立されてきた。

このようにランサムウェアは、攻撃手法や標的を変えながら、今や大小関係なくすべての企業が最も注視する脅威の一つとなっている。

被害事例

2020年11月、あるゲームメーカーは第三者からの不正アクセスを受け、メールシステムやファイルサーバなどがランサムウェアに感染させられて障害が発生し、業務に支障が出たと発表した。同社の北米現地法人が保有していた旧型VPN機器の脆弱性を利用して侵入され、同社グループ内ネットワークを経由して感染が拡大した。

データの公開差し止めや暗号解除の条件として1100万ドル(当時の為替レートで11.5億円)相当のビットコイン支払いを要求されたが、同社は支払いを拒否。結果として130GB以上の情報が公開され、再度支払い要求されるなど、対応が長期化し、株価も大幅に下落した。

ランサムウェアへの効率的な対策アプローチ

攻撃が多様化・深刻化する状況をうけ、対策の強化が叫ばれている。しかしながら、予算にも人員にも限りがあるため、効率的な対策が重要である。

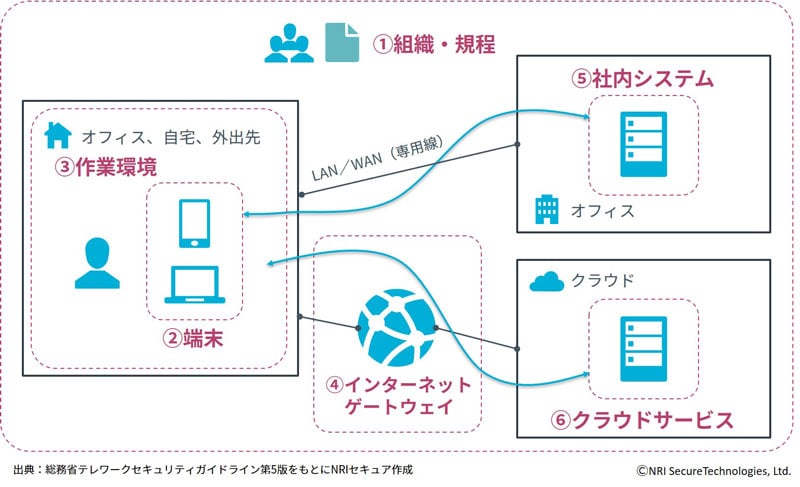

まずは、守るべき環境を知ることから始める。具体的には、自社の業務形態、ネットワーク構成を把握してユースケース(誰が、どの端末から、どういった経路で、何のサービスを使って業務データにアクセスしてどんな処理を行い、結果をどこに保管するか)を整理し、自社の組織・規程(①)、接続元の端末(②)と作業環境(③)、インターネットゲートウェイ(④)、接続先の社内システム(⑤)やクラウドサービス(⑥)で現在実施している基本的なセキュリティ対策状況を整理する(図表‐2参照)。このようにして、後述する対策の実施要否や実装箇所を絞り込むことができる。

図表‐2 自組織のセキュリティ対策実施箇所(現状整理のフレームワーク)

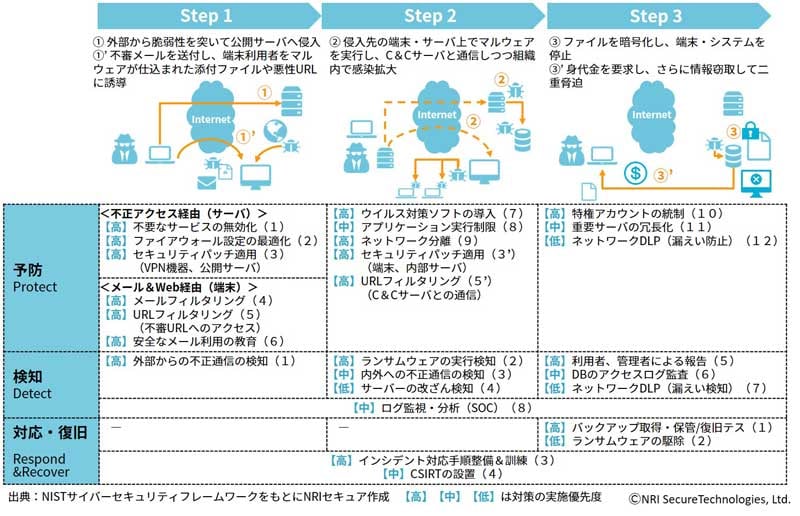

次に、ランサムウェア攻撃の流れを三つのステップに分解(図表‐3参照)し、ステップごとに有効な対策を「予防」「検知」「対応・復旧」の観点*3で分類した対策(ベストプラクティス)を紹介する。どのような企業規模でも実施が推奨される「不要なサービスの無効化」「ウイルス対策」「パッチ適用」「バックアップ取得」を最優先で実施した後、優先度【高】を中心に「予防」「検知」「対応・復旧」のバランスを考えて計画する。

図表‐3 ランサムウェアへの対策分類(ベストプラクティス)

*3 米NISTが提唱するサイバーセキュリティフレームワークを簡易化した対策観点

1.予防(Prevent)

(1)不要なサービスの無効化

外部からの侵入経路を塞ぐため、SMB(Server Message Block)やRDPなどのサービスを使わない場合は、サーバ側で無効化する。

(2)ファイアウォール設定の最適化

外部からの不要なアクセスを制限するため、SMBやRDPのポートを公開しないようにアクセス制御リストを設定して継続的に見直す。

(3)セキュリティパッチ適用

VPN機器や公開サーバなどの既知の脆弱性を突いた不正アクセスや内部不正通信による感染拡大を防ぐため、ソフトウェアを常に最新の状態に維持し、重大な脆弱性には即座に対応する。

(4)メールフィルタリング

主に端末に送付されるメールについて、スパムメールの判定、ウイルスや悪性URLが添付されたメールの破棄、メールの送信ドメイン認証などを行う。

(5)URLフィルタリング

メール本文に記載された悪性URLへのアクセスやランサムウェアに感染した端末、サーバからC&Cサーバ*4への通信をブロックする。

(6)安全なメール利用の教育

メールやSNSの送信者、文面、添付ファイルやURLの確認ポイントを整理し、心当たりがない、不自然な点がある場合は開封しないように、定期的に注意喚起する。

(7)ウイルス対策ソフトの導入

端末、サーバの感染を防止するため、ウイルス対策ソフトを導入し、定義ファイルを最新化する。また、巧妙化するランサムウェアへの対策として、特にインターネット利用端末ではEDR(Endpoint Detection and Response)による端末挙動の可視化と不審操作のブロックが推奨される。

(8)アプリケーション実行制限

ランサムウェアの実行や、悪性ソフトウェアのインストールを水際で防ぐために、OSの標準機能やセキュリティツールを使って、許可されたアプリケーション以外を実行させないように制限する。

(9)ネットワーク分離

ランサムウェア感染後の被害拡大を防止するため、重要なファイルサーバや基幹システムなどは、端末の設置されているネットワークセグメントから分離しておく。

(10)特権アカウントの統制

感染した端末・サーバの管理者権限を攻撃者に与えることを防ぐため、端末ユーザには一般権限を利用させ、管理者ID・パスワードを厳重管理し、重要サーバ等へのアクセス権限も最小化する。さらにリモート保守・運用を行う場合は、二要素認証を必須とする。

(11)重要サーバの冗長化

業務上重要なサーバがランサムウェアに感染した場合にサービスがダウンすることを防ぐため、サーバを冗長化して片系でもサービスを継続できるようにしておく。

(12)ネットワークDLP(漏えい防止)

ランサムウェアによりファイルサーバやデータベースから重要情報が窃取されることを防ぐた

め、大量データを含む通信やメールが外部送信される際にブロックする。

*4 Command & Control Server:攻撃者が外部に設置し、感染端末へ攻撃支持を送るサーバ

2.検知(Detect)

(1)外部からの不正通信の検知

インターネットゲートウェイにおいて、前項のファイアウォール等の機器でブロックした/できなかった外部からの不正な通信を検出し、アラートを上げる。

(2)ランサムウェアの実行検知

端末・サーバにおいて、前項のウイルス対策ソフトやアプリケーション実行制御でブロックした/できなかったランサムウェア実行を検出し、アラートを上げる。

(3)内外への不正通信の検知

ランサムウェアに感染した端末が、同一/隣接セグメントの端末・サーバや、攻撃者が設置した外部のC&Cサーバへの不正な通信試行を検出し、アラートを上げる。

(4)サーバの改ざん検知

ランサムウェア感染後にサーバのOSの設定等が不正に改ざんされたことを検出し、アラートを上げる。

(5)利用者、管理者による報告

端末の利用者やサーバの保守・運用担当者から、ランサムウェア特有の事象*5が確認された場合、ヘルプデスク等を経由してCSIRT*6(シーサート)へ連絡する。

(6)DBのアクセスログ監査

ランサムウェア感染後に重要なデータベースを不正に操作されたことを検出し、アラートを上げる。

(7)ネットワークDLP(漏えい検知)

前項のネットワークDLP(データ漏えい防止)でブロックした/できなかった外部への機密情報の送信を検出し、アラートを上げる。

(8)ログ監視・分析(SOC)

検知(Detect)で上がったアラートやセキュリティログを監視・分析し、インシデントの疑義をCSIRT等のセキュリティ管理組織へ連絡できる体制を構築する。

*5 画面がロックされる、身代金要求画面が表示される、ファイルが暗号化される、正当なIDでシステムへのログインや処理できない等

*6 Computer Security Incident Response Team:コンピューターセキュリティに関する事故対応チームのこと

3.対応・復旧(Respond & Recovery)

(1)バックアップ取得/復旧テスト

サーバが暗号化された場合に備えシステム/データの定期的なバックアップと世代管理を行い、年に1回を目安に復旧テストを行う。なお、ネットワーク経由の感染を避けるためオリジナルとは別のネットワークセグメントに保管する。

(2)ランサムウェアの駆除

OSの再インストールができない場合、利用再開にはランサムウェアの駆除が必要となるため、対応方法の準備がいる。端末内の痕跡は、通常のウイルス対策ソフトでは削除できないため、セキュリティ専門家への依頼が必要となる。

(3)インシデント対応手順&訓練

インシデント発生後の対応手順とエスカレーション基準を整理し、年1回を目安に訓練を実施する。特にランサムウェアではシステムの停止・復旧を伴うことが多いため、BCP(事業継続計画)と連動して業務・システムの復旧手順を整理しておくことが望ましい。

(4)CSIRTの設置

アラートや報告をうけて対応を指揮する専門チーム(CSIRT)を設置する。なお、原因・影響を特定するための専門調査(フォレンジック)は、必要になった際、すぐに依頼できるよう準備をしておく。

※本稿は、月刊誌「りそなーれ」2022年7月号(発行:りそな総合研究所株式会社)への寄稿内容を、一部加筆修正し、転載したものです。