暗号資産(仮想通貨)の用途が広がる一方で資産の流出事件が相次ぐ。暗号資産交換業者はセキュリティー対策の強化が急務となっている。特に留意すべきなのは鍵管理だ。暗号鍵の漏洩を防ぐために、鍵のライフサイクルを踏まえた運用設計が必要になる。

暗号資産(仮想通貨)の用途が広がる一方で資産の流出事件が相次ぐ。暗号資産交換業者はセキュリティー対策の強化が急務となっている。特に留意すべきなのは鍵管理だ。暗号鍵の漏洩を防ぐために、鍵のライフサイクルを踏まえた運用設計が必要になる。

はじめに

世界的に見ると、暗号資産(仮想通貨)の用途は個人投資だけでなく、送金や支払いといった決済の領域にも広がりつつある。一方で、暗号資産に関するセキュリティー面での懸念、特に盗難やマネーロンダリングなどの犯罪につながりやすいという点を問題視する声は依然として少なくない。

金融・決済分野における暗号資産の利用をスムーズに進めるために、取引所などの暗号資産交換業者(仮想通貨交換業者、以下「交換業者」)は暗号資産の安全性をどのように確保すべきか。これが喫緊の課題となっている。

暗号資産に関する利用者保護の強化に向けて、2019年5月31日に「情報通信技術の進展に伴う金融取引の多様化に対応するための資金決済に関する法律等の一部を改正する法律」が国会で成立し、同年6月7日に公布、2020年5月1日に施行された。

同法は資金決済法と金融商品取引法の改正法に当たる。「仮想通貨」という呼称を「暗号資産」に変更したほか、暗号資産交換業の業務に関して規制強化を図っている。具体的には利用者保護の一環として、業務の円滑な遂行などに必要なものを除き、顧客の暗号資産を信頼性の高い方法で管理することを義務付けている。ここでいう信頼性の高い方法とは、コールドウォレットなどを指す。

過去の暗号資産の流出事件は、外部ネットワークからアクセス可能なホットウォレット(オンライン)で資産の大部分を管理していたことが主な原因とされている。改正法は、コールドウォレット(オフライン)を活用した管理の重要性を改めて認識させるものだ。

改正法はホットウォレットで管理する顧客の暗号資産に関して、同種・同量の暗号資産を弁済原資として別途保持するよう義務付けている。交換業者におけるホットウォレットの運用は今後、必然的に制限されていくと予想される。

欠かせない鍵管理

交換業者が暗号資産を管理運用する際にセキュリティーを担保する上で重要になるのが暗号鍵の管理である。

万一、暗号鍵が漏洩する、あるいは悪意のある者が間接的に暗号鍵を利用できる状態になるといった事態が生じると、その鍵によって保護された情報の危殆(きたい)化を招く。すなわち情報がセキュリティー上の危険にさらされることになる。暗号資産の場合、暗号鍵は暗号資産の所有権を証明する役割を果たし、これにより自身の資金を管理する仕組みを採っている。この暗号鍵が漏洩すると、勝手に資金を他のアドレスに移動させられるなど、大量流出事件を引き起こす直接の要因になりうる。

交換業者は外部からの不正アクセスだけでなく、内部不正の可能性などを含めたあらゆるリスクを想定し、それに耐えられるような暗号鍵の運用設計を意識しなければならない。以下、特に交換業や信託業などが取り扱う機密性の高い暗号鍵の管理について、まず大前提となる考え方を説明する。

その上で、暗号鍵の管理方法を考える際に有用なリファレンスとなる各種基準やガイドラインを踏まえて、実際の現場における具体的な運用事例を紹介していく。

暗号鍵は「永久」ではない

暗号鍵は個々に「強度」を備える。強度とは、その暗号鍵の推測されにくさを示す指標を指す。

生成された暗号鍵は一般に、利用期限が「永久」ではない。強度に応じて利用期間を適切に設定するとともに、危殆化した(コンピューターの性能向上などにより、解読される危険が生じた)際の変更プロセスを設けておくといった具合に、暗号鍵のライフサイクルを踏まえて運用を考えることが重要になる。

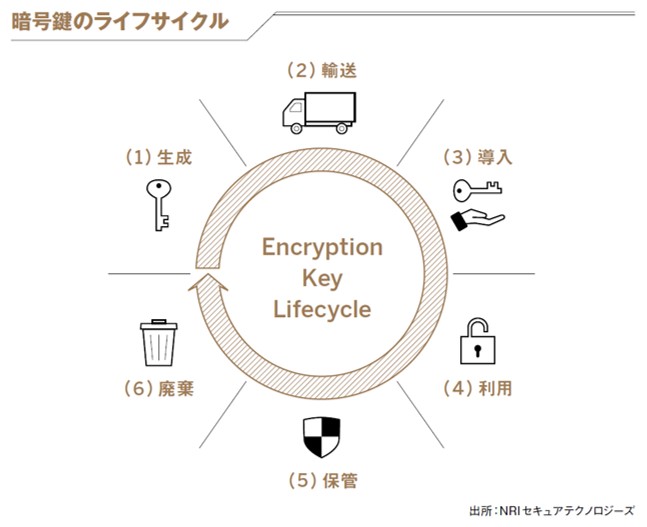

各種基準やガイドライン(注)により言葉の定義などは多少異なるが、暗号鍵のライフサイクルは大きく6つのステージに分類できる。

- (1)生成

(2)輸送

(3)導入

(4)利用

(5)保管

(6)廃棄

それぞれの内容は想像できるだろう。暗号鍵を利用する際は、情報システムの設計時から各ステージに応じたセキュリティー対策を意識し、運用を始めることが重要になる。特に重要となる概念が、デュアルコントロールと知識分割である。

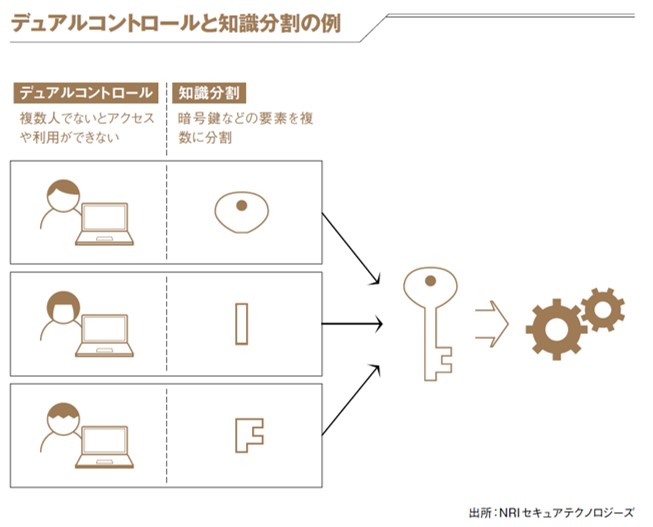

(a)デュアルコントロール

デュアルコントロールは、情報システムが保持する情報や機能の保護を目的とするリスク管理手法を指す。この手法を適用した場合、情報や機能に対して単独でアクセスしたり利用したりすることはできない。必ず複数の要素(通常は人)を用いなければならない。

ルールによって複数人による作業を義務付けているだけではデュアルコントロールにはならない点に留意する必要がある。端末にログインする際に、複数人のログインパスワードが必要な場合が該当する。

(b)知識分割

知識分割はデュアルコントロールと混同されやすいが、同じくらい重要なリスク管理手法である。

具体的には、ある情報を個々には意味を成さないコンポーネント(要素)に分け、複数の担当者がその要素を別々に保持する。暗号鍵(実際には暗号鍵を生成するための要素)を複数に分割し、それぞれ別の担当者が保持する場合などが該当する。

デュアルコントロールと知識分割は、内部不正やオペレーションミスといったリスクを低減する対策として有効であり、適切に実施できていれば、サイバー攻撃への耐性も高まる。

鍵管理をいかに強化するか

デュアルコントロールと知識分割という概念を踏まえて、これらを応用した鍵管理の運用事例を紹介していく。

取引所に代表される交換業者は多額の暗号資産を保有しているため、暗号鍵の管理が極めて重要になることは既に述べた通りである。相次ぐ暗号資産の流出事件をきっかけに、多くの取引所はさらなるセキュリティー強化に取り組んでいる最中であり、その中には鍵管理に関する施策も含まれる。

コールドウォレットに関わる暗号鍵の運用はその一つだ。コールドウォレットはインターネットから切り離されたオフライン環境で安全に暗号鍵を保管するため、ハッキングの脅威にさらされないというメリットがある。ただし、コールドウォレットを利用していれば必ずしも安全が保障されるわけではない。オフライン環境であっても、マルウエアへの感染や内部不正を考慮したセキュアな運用が求められる点は同じである。

コールドウォレットに関わる暗号鍵の運用について考慮すべき点を、鍵の生成時、輸送時、導入時、利用時に関して例を挙げて説明する。

鍵生成時の運用例

暗号鍵を生成する際の運用に関して、取引所などでは「m of n」のマルチシグを想定したものがよく見られる。m of nは認証手法の一種で、n個の要素のうちm個の認証が成功した場合に限り、リソースへのアクセスを認可する。2of3のマルチシグであれば、3人のうち2人の認証(署名)が成功すると暗号資産の送金が可能になる。

この場合の運用例は以下の通り。

- 信頼できる機関からTrezorなどのハードウエアウォレットを3つ調達し、それぞれ別々の人物を管理者として割り当てる。管理者は別の管理者がアクセスできないよう、入退室管理機能や監視カメラなどを備えたセキュリティールーム内の金庫などで自身のハードウエアウォレットを安全に保管する。

- ハードウエアウォレットのニーモニックコード(機械語命令を人が理解しやすい形に表したコード)を管理者が作成し、紙などに控えておく。このコードはハードウエアウォレットと同様に、別の管理者がアクセスできないようセキュリティールームの金庫などに安全に保管する。この作業を実施できる場所はセキュリティールームだけであり、鍵管理専用のオフライン端末を使う。

考慮すべきポイントはほかにもあるが、以上が基本的な考え方であり、非常に重要になる。マルチシグやハードウエアウォレットの管理者を別々に置くことでデュアルコントロールが担保され、牽制可能な体制を維持できる点をお分かりいただけるだろう。

さらに高いセキュリティーレベルを求めるのであれば、ニーモニックコードを前半と後半で別々の管理者が控えるようにしておく。こうすれば、単一の管理者がニーモニックコードから暗号鍵を生成する懸念をなくすことができると考えられる。

鍵輸送時の運用例

鍵の輸送は障害や災害などによる紛失に備えて、実際に使用する暗号鍵のコピーやニーモニックコードを銀行の貸金庫や他の拠点などに輸送する際に発生する。この場合も、単一の管理者が暗号資産の送金に必要な全てのコンポーネントにアクセスできないよう制御することが望ましい。

鍵生成作業の中でニーモニックコードを前半と後半に分けて保管し、それぞれ異なる人物が管理者に割り当てられている場合の運用例を紹介する。

- 入退室管理機能や監視カメラなどを備えたセキュリティールーム内の金庫で安全に保管しているニーモニックコードを管理者が取り出し、不透明かつ開封検知可能な封筒などに速やかに保管する。

- 取り出されたニーモニックコードの前半と後半を別々の銀行A、Bの貸金庫に輸送・保管する。同一の銀行に輸送する場合は、ニーモニックコードの前半用と後半用といった形に銀行内の貸金庫を分ける。輸送時には管理者のほか、銀行の貸金庫の開錠権限をデュアルコントロールで分けた(例えば貸金庫の鍵と暗証番号を別々の人が持つ)2人が同行する。

1.については、保管手順の中で「ニーモニックコードを不透明かつ開封検知可能な封筒に入れる」ことに対応していることが望ましい。輸送途中におけるニーモニックコードの紛失を防ぐために、公共交通機関は極力使わず、原則として専用車やタクシーなどを利用するよう制限を設ける運用例もある。

2.については、ニーモニックコードの前半と後半が輸送途中でそろってしまうリスクを避けるため、輸送経路を分離するなどの考慮も重要である。

鍵導入時の運用例

暗号鍵はハードウエアウォレットなどに導入して利用する。その際に、何らかの理由によりハードウエアウォレットが使用できなくなり、バックアップしていたニーモニックコードから暗号鍵を復元するケースが考えられる。前半と後半に分けたニーモニックコードを別々の管理者が保持し、ハードウエアウォレットに復元する運用例を示す。

- 入退室管理機能や監視カメラなどを備えたセキュリティールーム内の金庫で安全に保管しているニーモニックコードを管理者が取り出す。管理者はオフラインPCを利用して、ニーモニックコードをハードウエアウォレットに順に入力する。

- ニーモニックコードから生成された暗号鍵が想定される暗号鍵であるかを、アドレスなどから確認する。

鍵利用時の運用例

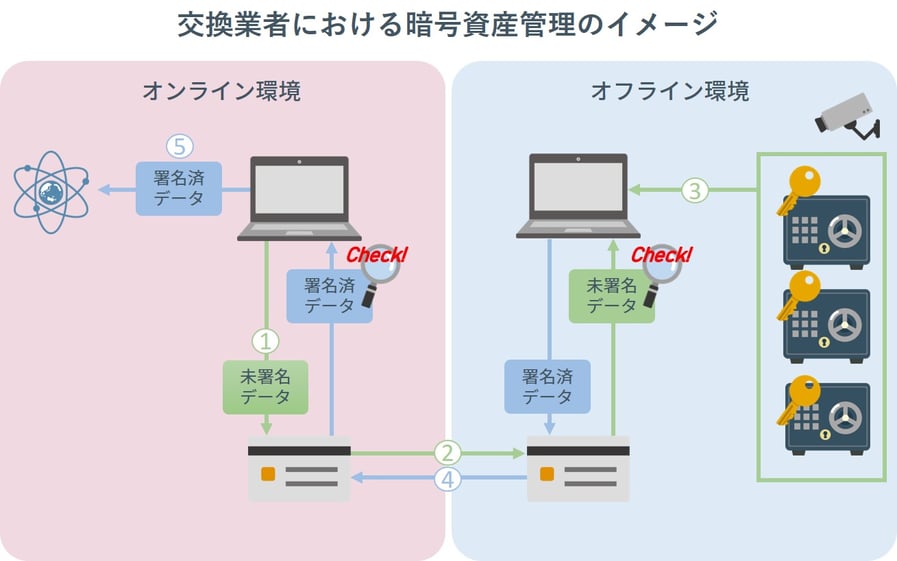

鍵の利用時の運用においてもm of nのマルチシグを想定し、コールドウォレットから暗号資産を送金する手順を経る。

- オンライン側でトランザクションデータ(未署名)を作成する。

- オンライン側で作成した署名前のトランザクションデータをICカードや紙媒体を利用し、オフライン環境の署名システムに移行する。その後、データの正当性(送金先や金額)を検証する。

- 管理者がセキュリティールーム内の金庫から自身のハードウエアウォレットを取り出し、順番にトランザクションデータに署名する。

- 署名されたトランザクションデータをICカードや紙媒体を利用してオンライン側に移行し、データの正当性(送金先や金額)について検証する。

- オンライン側で当該トランザクションをネットワークにブロードキャストする。

鍵の利用時において、コールドウォレット側でデュアルコントロールが適用されているからといって安心するのは禁物である。オンラインとオフラインにまたがった処理が必要になるためだ。

マルウエアなどによりオンライン側のトランザクションデータが改ざんされていないか、あるいはコールドウォレット側からトランザクションデータの改ざんが生じていないかなど、オンラインとオフラインでトランザクションデータの内容を相互に検証する仕組みを用意することが望ましい。

②署名前のトランザクションデータをICカードや紙媒体を利用してオフライン環境の署名システムに移行。データの正当性(送金先や金額)について検証

③管理者がセキュリティルーム内の金庫から自身のハードウエアウオレットを取り出し、順番にトランザクションデータに署名

④署名されたトランザクションデータをICカードや紙媒体を利用してオンライン側に移行。データ正当性(送金先や金額)について検証

⑤オンライン側で当該トランザクションをネットワークにブロードキャスト

暗号資産の安全性向上へ

ここまで見たように、暗号鍵はライフサイクルを通じて適切に管理することが肝要である。

暗号資産の売買に携わる交換業者が鍵管理の安全な運用を担保できなければ、昨今の大量流出事件と同じような事案が再び引き起こされる可能性が出てくる。交換業者以外の金融機関においても、暗号資産の安定的な利用に資する様々なビジネスの検討が日々なされてきている中、堅ろうなシステムや運用体制の構築は急務となっている。

様々な金融機関が今後、暗号資産を保護するためのセキュリティー対策や暗号鍵の運用設計を考えていく上で、本稿が一助となれば幸いである。

注:各種基準やガイドラインとして、例えば「NIST SP800-57 Recommendation for Key Management」、「CCSS(Crypto Currency Security Standard」、「PCI P2PE(Payment Card Industry Point to Point Encryption」などが参考になる。

https://info.nikkeibp.co.jp/nft/sales/

日経BPの了承を得て転載/無断転載・複製を禁じます。