昨今、IoT機器は我々の生活にとってなじみ深いものとなっている。例えばスマートスピーカーやスマート家電などごく一般的に家庭で使用されるケースが増えてきた。しかし、スマートスピーカー(Alexa)ではAmazon従業員が顧客とAlexaの会話内容を聞くことができる状況であったことが報道された※1。

また、Alexaでは「BlueBorne」と呼ばれるBluetoothの脆弱性を悪用され、機器の不正操作がなされる問題も報告されている。このようにスマートスピーカーに脆弱性が存在した場合、盗聴器に仕立て上げられることも考えられる。万が一政府機関から機密性の高い会話が流出するようなことがあってはならない※2。

そこでNISTから政府機関などで利用されるIoT機器の使用方法とリスクを理解し、IoT機器を製造・利用する際の注意事項を示したガイドラインのドラフト版「NIST SP 800-213」が公開されている。また、連邦政府へIoT機器を製造販売するベンダが参照すべきガイドラインとして既存文書である「NISTIR 8259、NISTIR 8259A」に加えて、2020年12月に「NISTIR 8259B,C,D」が公開された。

※1 アレクサ盗聴問題 https://news.yahoo.co.jp/byline/shinoharashuji/20190414-00122318/

※2 スマートスピーカーセキュリティトラブル事例まとめ https://www.nri-secure.co.jp/blog/smart-speaker-security

IoT製品向けのセキュリティガイドラインは業界ごとに発行されている。

|

業界 |

ガイドライン |

概要 |

|

自動車 |

ISO/SAE21434 |

ISO(国際標準化機構)が発行する自動車のセキュリティに関する国際規格。管理体制、リスク分析、設計から廃棄までのライフサイクル全体のセキュリティ事項やサプライチェーンに関するセキュリティ対策について記載。 |

|

医療機器 |

Principles and Practices for Medical Device Cybersecurity |

IMDRF(国際医療機器規制当局フォーラム)が発行。医療機器のセキュリティについて記載。 |

|

制御システム |

IEC62443シリーズ |

IEC(国際電気標準会議)が制定した規格。工場のセキュリティ確保のために、制御システムにおけるセキュリティについて記載。 |

上記のいずれの業界にも属していないIoT機器では、上記のガイドラインを参考にして対策に取り込む動きが見受けられる。「NISTIR 8259、NISTIR 8259A、B」はあらゆる業界で製造されるIoT機器を対象に記載されているため、上述した他文書と比較すると業界特有の要件が記載されておらず、参考にしやすい内容である。

本稿では、「NISTIR 8259ABCD」の中でも、IoT機器の機能要件について記載されている「NISTIR 8259A」および非機能要件について記載されている「NISTIR 8259B」の内容を紹介する。特定の業界に属さずIoT機器製造企業にてセキュリティ要件を定める際の一助としていただきたい。

NIST SP 800-213およびNISTIR 8259A,B,C,Dの関係の説明

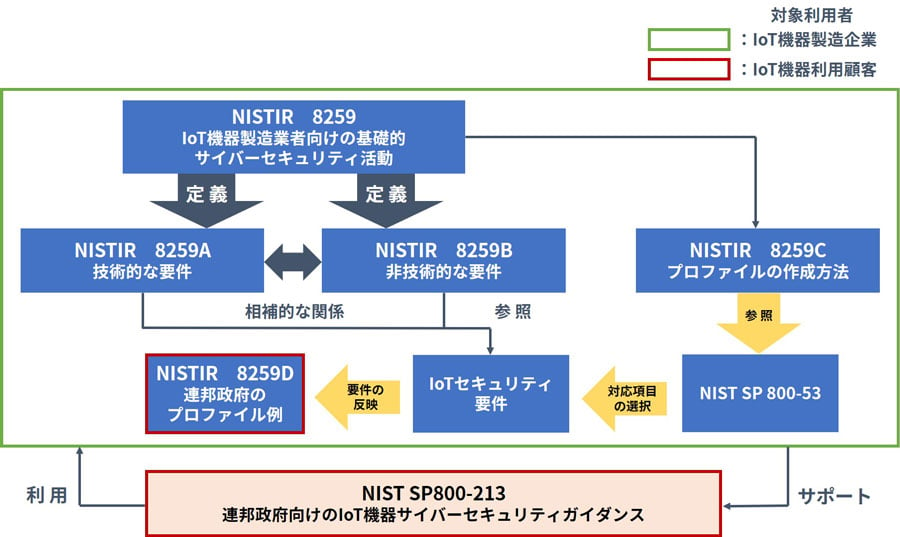

NISTが発行した各ガイドラインの関係性を図1に示す。

図1.ガイドライン関連図

※CYBERSECURITY INSIGHTS a NIST blogを元にNRIセキュアが作成

「NIST SP 800-213」では、連邦政府機関がIoT機器を利用する際に製造元への要求すべき内容を記載している。「NIST SP 800-213」では、具体的なセキュリティ対策についての記載がないため、IoT機器製造企業は「NISTIR 8259」(IoT機器製造企業が、実施すべきセキュリティ関連活動の推奨事項が記載)、「NISTIR 8259A」(IoT機器が実装すべきセキュリティ機能の詳細)、「NISTIR 8259B」(IoT機器製造時や製造後に導入すべきフローやサービスの詳細)を参照する必要がある。

「NISTIR 8259C」では、IoT機器製造企業が、自社製品がセキュリティ要件を満たしていることを示す書類(プロファイル)の作成手順が示されている。「NISTIR 8259C」を基に作成されたプロファイルの一例が「NISTIR 8259D」である。

「NISTIR 8259A」、「NISTIR 8259B」は製造業者が製作前後で設けるべき機能や対応事項が記載されており参考になる。一方で、「NISTIR 8259C,D」は連邦政府向けの文書であり参照しなくとも製造に影響はない。

※プロファイルは、自組織のビジネス上の要求事項、リスクの許容度、割当て可能なリソースなどに基づいて作成される。サイバーセキュリティ対策の現在の状態(AsIs)と目指す目標の状態(ToBe)を記述するのに使用する。

|

文書名 |

概要 |

|

NISTIR 8259 |

IoT機器製造企業が、実施すべきセキュリティ関連活動の推奨事項が市販前/市販後というフェーズに分けられ記載されている。 (製造時に考慮すべき観点の提供) |

|

NISTIR 8259A |

具体的に製造業者が実装する際に考慮すべきセキュリティ対策事項を記載。 技術的なセキュリティ要件をまとめている(例:データ保護、ソフトウェアのアップデート等) |

|

NISTIR 8259B |

具体的に製造業者が実装する際に考慮すべきセキュリティ対策事項を記載。非技術的なセキュリティ要件をまとめている(文書化、カスタマーサポート) |

|

NISTIR 8259C |

IoT機器製造企業がIoT機器を使用する顧客ニーズに適した、IoTサイバーセキュリティ・プロファイルの作成方法を説明。 |

|

NISTIR 8259D |

連邦政府の最小限の安全性を規定したプロファイルの例 |

|

NIST SP 800-213 |

連邦政府機関がIoT機器を利用する際に何をベンダに対して求めるべきか記載。具体的なセキュリティ対策についての記載はない。 |

IoT機器製造企業が参照すべき個所は具体的にどこか

IoT機器製造ベンダが製品を開発時にセキュリティ要件を定める上で役立つガイドラインが「NISTIR 8259、NISTIR 8259A、NISTIR 8259B」である。その中で具体的に役立つのはどの部分なのかを説明していく。

【NISTIR 8259A】

IoT機器に求められるセキュリティ機能が6つ定義されている。表では基本的な部分しか取り上げていないため、「参考文書」の部分で各機能をより詳細に理解し、実装方法を確認することを求めている。今回は、文書で求められている6つの「機器のセキュリティ機能」と「要求事項」、「要求背景」をご紹介する。

|

機器のセキュリティ機能 |

|

① 機器の識別 |

|

② 機器の構成 |

|

③ データの保護 |

|

④ インターフェースへのアクセス制限 |

|

⑤ ソフトウェアの更新 |

|

⑥ セキュリティステータスの確認 |

① 機器の識別

IoT機器を、論理的および物理的に一意に識別できる機能

|

要求事項 |

要求背景(抜粋) |

|

・同一製品であっても製品ごとに一意に識別できるように製造時に識別子を設定すること

・製品の外部に、上記識別子を印刷し、外部から識別子を確認できるようにすること

|

・脆弱性管理、アクセス管理、データ保護、インシデント検知時に対象機器の特定に役立つ。

・製品が一意に紐づくような識別子があることで、自動的な機器管理や監視時に他の製品と区別することができる。また、一意に紐づく識別子があることで、機器の認証時のIDとしても利用可能。ただし、製品がどういう用途で使用されるかによってどのような識別子を付与するか考える必要がある。

・製品に刻印されているような識別子は機器の導入時や廃棄時、機器の故障後など、一意の論理識別子が利用できないときに、他の機器と区別するために使用することができる。

・各機器の種別を判定する情報として種別情報を識別することが可能な識別子を追加することがある。 |

② 機器の構成

IoT機器のソフトウェア構成の変更は許可された者のみが行える機能

|

要求事項 |

要求背景(抜粋) |

|

・機器のソフトウェア設定を変更できること

・設定変更を許可された者のみに制限すること

・許可された者によって安全な設定に復元できること(初期設定への復元など) |

・脆弱性管理、アクセス管理、データ保護、インシデント検知の際に役立つ。

・顧客が独自にカスタマイズできる機能があることで、顧客の環境に機器を統合することが可能となる。攻撃者により不正なアクセス、機器の誤動作、機器を不正に監視される懸念があるため設定変更できるのは許可された者に限るべきである。

・機器の定義された設定を復元する機能は、新たに設定した際にエラーが含まれていたり、損傷や破損した際に役立つ。 |

③ データの保護

機器が、保存・送信するデータを不正なアクセスや改竄から保護する機能

|

要求事項 |

要求背景(抜粋) |

|

・標準化された暗号アルゴリズム(暗号ハッシュ、デジタル署名検証など)に対応した安全な暗号モジュールを使用して、機器の保存データや送信データの機密性・完全性が守ることができること

・移管される可能性がある機器の場合、前許可された者であっても、機器のデータにアクセスすることができないようにするため、内部記憶装置の初期化や、暗号鍵の破壊ができるなどの機能を設けること

・「➁機器の構成」で使用できる機能として、鍵長の選択など、許可された者が暗号の設定をできる機能が必要であるが、この機能のみ実装すべきというわけではない |

・アクセス管理、データ保護、インシデント検知の際に役立つ。

・許可された者は権限のないユーザーがデータにアクセスして悪用できないよう、データの機密性保護の機能を必要としていることが多い。

・許可された者は、データの完全性を保護するために、不注意または意図的な変更が行われないような機能を必要としていることが多い。

|

④ インターフェースへのアクセス制限

ローカル、ネットワークインターフェース、インターフェースで使用されるプロトコル、サービスへのアクセスを、許可された者のみに制限できる機能

|

要求事項 |

要求背景(抜粋) |

|

・機器の機能に必要のないローカルやネットワークインターフェースを無効にすることができること

・各ネットワークインターフェースへのアクセスを許可された者のみに制限することができる こと(例:機器認証、ユーザー認証)

・アカウントのロックまたは無効化する機能。認証に何度も失敗した際に、再度アクセス可能になるには一定の期間が必要などの機能の有効化、無効化、しきい値を調整する機能などの、「➁機器の構成」で使用できる機能を設けること |

・脆弱性管理、アクセス管理、データ保護、インシデント検知の際に役立つ。

・インターフェースへのアクセスを制限することで、攻撃者が機器を侵害する機会を減らす。(例えばIoT機器へのネットワークアクセスが制限されていないと、攻撃者が機器と直接やりとりすることが可能になり、デバイスが侵害される可能性が大幅に高まる。)

・インターフェースへのアクセスは、機器の設定状況によって一部もしくはすべてのアクセスが制限されることがある。例えば、デバイスが適切なネットワーク認証情報を持っていない場合、ネットワークへのアクセスを制限したほうが良い。 |

➄ ソフトウェアの更新

ソフトウェアは、安全で誰もが設定可能な機能(GUI,CUIなど)を使って、許可された者のみが更新できる機能

|

要求事項 |

要求背景(抜粋) |

|

・リモート(ネットワークダウンロードなど)、ローカル(外部記憶装置など)で機器のソフトウェアをアップデートできること

・アップデートをインストールする前に、検証と認証を行うことができること

・更新されたソフトウェアを以前のバージョンにロールバックできること

・更新機能の利用は権限を与えられた者のみに制限できること

・アップデートの有効・無効を設定できること

・「➁機器の構成」で使用する構成設定として、 ⅰ:アップデートのダウンロード、インストールを自動もしくは手動で開始するリモートでアップデートができること ⅱ:アップデートが利用可能になったときの通知を有効または無効にし、通知を受けとる人や内容を指定できること |

・アップデートによってIoT機器から脆弱性を取り除くことができるため、攻撃者が機器を侵害する可能性を低減できる。

・アップデートにより、IoT機器の運用上の問題(脆弱性など)を修正することができ、機器の可用性、信頼性、性能などを向上させることができる。

・サイバーセキュリティの目標とニーズを満たすために自動更新機能を必要とする顧客もいれば、更新とアップデートの適用は自組織内で判断する顧客もいる。

・アップデートが重要なアプリケーションや統合された他のシステムに影響を与えた場合に備えて、ロールバック機能を設ける。また誰かが意図的、不注意でソフトウェアを脆弱なバージョンにロールバックしてしまうリスクを減らすため、アップデートが実施できる人を制限できる設定が求められる。 |

⑥ セキュリティステータスの確認(IoT機器が侵害されていないかなどの状態確認)

機器のセキュリティの状態(設定状態、バージョン情報)を通知、その情報は許可された者のみがアクセスできる機能

|

要求事項 |

要求背景(抜粋) |

|

・機器のセキュリティステータスを製造元に報告すること

・機器が期待通りに動作している際と、侵害されている場合の動作状況が判断できること

・許可された者のみが機器の状態を閲覧できるようにアクセスを制限すること

・機器の状態情報を維持する責任者を除き、他者が機器の状態を編集できないようにすること

・イベントログ、監査ログを専用のログサーバなどの機器上でIoT機器の情報を確認できるようにすること

|

・脆弱性管理やインシデント検知の際に役立つ。

・機器のセキュリティの状態を確認することで、侵害の調査、不正使用の特定、運用上の問題でのトラブルシューティングが可能になる。

・ログをキャプチャして機器外に保存しなければならない場合や、外部の監視システムにログを送信することが必要な場合がある。 |

【NISTIR 8259B】

IoT機器の非技術的な部分で対応すべきセキュリティ機能を「NISTIR 8259A」と同様に記載されている。

|

セキュリティ対策 |

|

① 文書化 |

|

② セキュリティ情報授受や顧客からの問い合わせ対応 |

|

③ セキュリティ対策情報の配布 |

|

④ 教育と認識 |

① 文書化

製造者や支援団体が、機器の開発から廃棄までのライフサイクルを通じて、IoT機器のサイバーセキュリティに関連する情報を作成、収集、保管

|

要求事項 |

要求背景(抜粋) |

|

以下を文書化すること

1. 開発時の前提条件 ・機器の使用方法と特徴 ・ネットワークアクセスと要件 ・機器で作成・処理されるデータ ・機器に対して想定されるサイバーセキュリティインシデント ・機器が準拠する法規制、各種ガイドランなど ・予想稼働可能期間、セキュリティコストの予想(例:保守の価格)、サポートの期間

2. デバイスのセキュリティ対策 ・IoT機器の設定方法と使用方法

3. デバイスの設計とサポートに関する事項 ・IoT機器の開発に使用された環境、および関連文書 ・IoT機器のソフトウェア、ハードウェアの部品を保護 ・安全なソフトウェア開発とサプライチェーンの関係性や状況 ・機器のサイバーセキュリティの、認証や評価結果

4.デバイスのメンテナンス関連事項 ・顧客に対するセキュリティに関連するメンテナンス対応の指示や手順(例:アカウント管理、ローカルやリモートでのメンテナンス方法、脆弱性/パッチ管理) ・顧客のIoT機器へのアクセス(リモートまたはオンサイト)を必要とする保守関係者がメンテナンスを実施する場合の状況や、情報セキュリティ契約 |

・「情報発信」と「教育・意識向上」に役立つ。

・サイバーセキュリティ情報の文書化は、IoT機器を購入検討中の顧客が、自組織内のサイバーセキュリティ要件を満たしているかを判断するのに役立ち、購入可否の意思決定の判断材料になる。

・重要なサイバーセキュリティ情報を文書化することで、顧客に提供する情報のソースとなるため、顧客がIoT機器を安全に使用することができる。

・顧客が使用するIoT機器に必要とされる監査やその他の認証のためにも、文書が重要になる場合がある。

・メンテナンス要件に関する文書は、メンテナンスや機器の交換を行うサプライチェーンが、機器の計画的なメンテナンスを実施する必要性を説いている。 |

➁ 顧客からの情報授受や問い合わせ対応

製造企業が、IoT機器のサイバーセキュリティに関連する情報や問い合わせを顧客から受け取る

|

要求事項 |

要求背景(抜粋) |

|

・製造企業が、顧客からメンテナンスや脆弱性に関する情報(バグ報告機能、バグバウンティプログラムなど)を受け取ることができること

・IoT機器のサイバーセキュリティに関する顧客や第三者からの問い合わせに対応する機能や機構があること(例:カスタマーサポート) |

・「情報発信」と「教育・意識向上」に役立つ。

・ 顧客やサードパーティーは、IoT機器で発見した脆弱性を報告することや、製造企業に対して脆弱性情報の問い合わせを行うことがある。

・用途の広いIoT機器の場合、一部の顧客はIoT機器を安全に使用するために追加のサポートが必要な場合がある。 |

③ セキュリティ関連情報の配布

IoT機器のサイバーセキュリティに関連する情報を配信

|

要求事項 |

要求背景(抜粋) |

|

1.サイバーセキュリティ関連情報をIoT機器利用の顧客に配信すること ・ソフトウェアアップデートの有無または適用 ・IoT機器のサポート、機能の期間の終了 ・必要なメンテナンス作業 ・サイバーセキュリティと脆弱性に関する警告

2.機器のサイバーセキュリティを、保護するために製造元が使用する以下のセキュリティ対策手順を顧客に知らせること ・製造企業が収集しているセキュリティ情報や機器をセキュリティ被害から保護する手順 ・製造環境のリスクアセスメント報告書

3.製造企業が製品のサポート期間に、製造機器に関連するサイバーセキュリティ関連である以下の情報を顧客に通知すること ・新たにみつかったIoT機器の脆弱性に関連する詳細情報や脆弱性の緩和措置 ・顧客が使用しているIoT機器への侵害の発見と、修正方法や横展開を防ぐための手順 |

・最初に文書体系を作成し、提供した後も開発状況や新しい情報を顧客に知らせすることで、機器の継続的なサイバーセキュリティをサポートする必要がある。

・IoT機器が業務上重要である場合、顧客は当該IoT機器のサイバーセキュリティ関連の情報を収集する必要がある。

・顧客は、IoT機器のサイバーセキュリティについて常に情報を得て、脆弱性に対して緩和策を考える必要があり、顧客が適切なレベルのリスク保証を維持できるようにする。

・IoT機器利用顧客がIoT機器へ接続するサードパーティーのセキュリティ対策状況を知る必要がある。

・顧客は製造企業が配信するセキュリティ情報から、製造企業がどれくらいセキュリティを意識して製品を作っているか判断できる。

・顧客が使用するIoT機器に関するセキュリティ情報などを受け取ることができることは、第三者機関がセキュリティ対策状況を評価する際の指標のひとつになる。

・IoT機器のセキュリティ対策状況が妥当なものか評価する際に、製品のセキュリティ状況を記載した文書が使用されることがある。

・顧客によっては、IoT機器がガイドラインや関連法規に準拠しているか確認する必要があり、購入判断やリスク評価のために製品関連文書を参照する可能性がある。 |

④ 教育と理解向上

製造業者、カスタマーサポートが、IoT機器のサイバーセキュリティ関連情報、考慮事項、機能などについて顧客側で理解を深め、顧客に対して教育する

|

要求事項 |

要求背景(抜粋) |

|

以下の内容を顧客に示すこと

1.顧客に対して、セキュリティ機能の存在や使用方法 ・機器識別子の使用方法 ・設定の変更方法 ・アクセスコントロール機能の設定と使用方法 ・ソフトウェアアップデート機能の使用方法(機器のサイバーセキュリティ機能の一部であるアップデートの検証などの側面を含む)

2. IoTデバイスを安全に使用する方法 ・IoT機器を安全に再使用または廃棄する方法

3. セキュリティの重要性の認識 ・IoT機器に関連するサイバーセキュリティの責任と、サードパーティー間で責任がどのように共有されるかという関係者間の認識(例:IoT機器のメンテナンス関連など)

4. IoT デバイスのサイバーセキュリティに関連する前提条件と期待事項の顧客認識

5. 収集したデータをバックアップする方法 ・IoT機器のサイバーセキュリティに関連する想定されるインシデントと対応方針 ・IoT機器から収集されたデータや、IoT機器から派生したデータをバックアップする方法 ・クラウドストレージやその他の保管場所に保存されているデータにアクセスする方法

6. 脆弱性管理に関する顧客への周知活動 ・IoT機器や関連のシステムで利用可能な脆弱性管理機能(マルウェア対策)の周知 |

・安全なプロビジョニングと継続的なサイバーセキュリティに関するサポートに役立つ。 ・幅広い使用用途があるIoT機器の場合、IoT機器を安全に使用するために、サイバーセキュリティに関する意識を高め、顧客に示すことが重要である。

・IoT機器は利用用途が複雑であるため、顧客のセキュリティ意識を高めることが重要である。

・製造企業やサポート企業が保有するデータへのアクセスを顧客に許可することや、顧客がデータを持ち出してどこでも使用できるようにデータを持ち運び可能な状態にすることを求める規制や法律が増えている。

|

IoT機器製造企業での利用

本稿では、特定の業界に属さずIoT機器を製造販売するベンダにて、セキュリティ要件を定める際に役立つガイドラインとして「NISTIR 8259A、B」の内容を紹介した。

NISTIR 8259Aに記載されている要件は、情報システムにおけるサーバなどでは一般的な対策であるとは言え、IoT機器への要求とすると現時点対応が難しい場合も多いだろう。現時点、全ての要件に対応することが難しくとも、「③データの保護」「④インターフェースへのアクセス制限」は現在、各国で策定中のIoTセキュリティに関する新法規やガイドラインにも記載されている内容であり、優先的に対応いただくことが望ましい。

また、NISTIR 8259Bでは、製造企業に対して求められている事項がシンプルにまとめられて明記されていた。昨今サードパーティーのセキュリティ被害などが多く、顧客から説明を求められることも多い状況であるため、自社の対策状況の点検に役立てることができる。

今回ご紹介した「NISTIR 8259A、B」は、IoT機器を製造販売する企業で取り込むべきセキュリティ要件であったが、IoT機器利用企業でも、これらの要件への対応状況を確認することで、セキュアなIoT機器を調達することにも役立つ。