昨今、ランサムウェアの感染経路に大きな変化が発生しています。リモートワークの普及等により、外部からインターネットを経由して社内環境にアクセスできるようになったことで、IDやパスワードなどの認証情報(アイデンティティ)が狙われるようになりました。

「ランサムウェア対策=メールに添付されたマルウェア対策」だと思われていた頃と同じ対策では、セキュリティ対策は不十分である可能性があります。本記事では、アイデンティティに対する脅威対策として注目されているITDR (Identity Threat Detection and Response)の活用ポイントについて解説します。

アイデンティティ脅威の現状

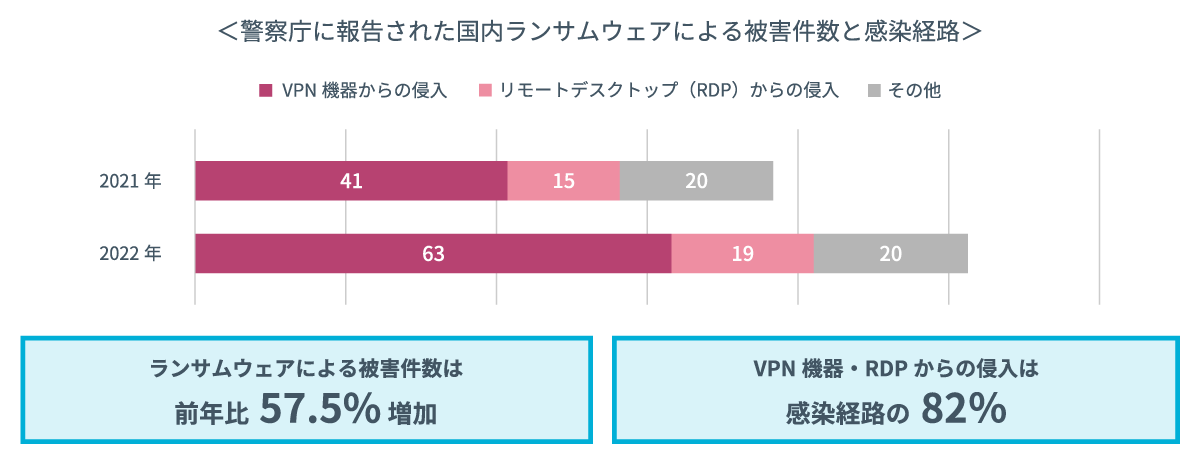

IPAが毎年公表している「情報セキュリティ10大脅威」[i]では、ランサムウェアによる被害が4年連続(2021年~2024年)で1位になっています。また、警察庁の広報資料「令和4年におけるサイバー空間をめぐる脅威の情勢等について」[ii]によると、ランサムウェアによる被害件数は、2021年から2022年にかけて57.5%も増加しており、今後もこの傾向が続くと考えられます。

以前はランサムウェアといえば、“メールに添付されるマルウェア”として認識されがちでしたが、近年はVPN機器やRDP(リモート・デスクトップ・プロトコル)を経由してターゲットの社内環境に侵入する手法(不正アクセス)が拡大しています。

実際のランサムウェア感染事例においても、VPN機器やRDPを感染経路とした不正アクセスは80%以上を占めています。そして、その多くの事例において、不正に入手したIDやパスワードなどの認証情報が悪用されています。

2022年10月に大阪の総合医療センターが被害に遭ったランサムウェア攻撃では、病院が利用している給食事業者のシステムに設置されていたVPN装置を悪用して侵入されました。その後、給食サーバーを踏み台にし、病院内の他サーバーの認証情報を窃取。電子カルテシステムなどの院内基幹システムへと攻撃を横展開され身代金が要求されました。

同年12月に電子カルテシステムが再稼働し、2023年1月に診療機能が完全復旧するまで、攻撃の影響は長期間に及びました。調査・復旧にかかった費用や診療制限などによって、被害総額は十数億円以上にのぼったとみられます。

翌年3月に調査委員会が発表した報告書によると「VPN機器の管理やRDP接続の運用などが適切になされていれば被害は免れた可能性がある」と言及されていました。これにより、不正アクセスによる脅威の深刻さを再認識した組織は少なくなかったでしょう。

認証情報が狙われる2つの理由

昨今の攻撃者は、なぜ認証情報を狙うのでしょうか?

1つ目の理由は、“認証情報があれば、インターネットを通じて社内環境へ侵入できる”からです。

以前は、攻撃者が社内環境にアクセスするために、まずは社内ネットワークに接続された端末を掌握する必要がありました。そのため、ランサムウェア攻撃のほとんどはメールに添付したマルウェアによるものでした。しかし、現在はリモートワークの普及により、多くの従業員がVPN機器やRDPを利用してインターネット経由で社内環境へリモートアクセスすることが可能です。攻撃者にとっても、認証情報を盗み出すだけで社内環境にアクセスできるようになったため、認証情報が効率の良い「侵入口」として認識されているのです。

2つ目の理由は、“社内環境の侵害を拡大するために効果的”だからです。

ランサムウェアとは、情報を暗号化したり、情報漏洩させたりすることと引き換えに、身代金を要求するサイバー攻撃です。そのため、なるべく多くの情報を暗号化し、なるべく多くの情報を盗むことで、被害を受けた組織に対して身代金を迫りやすくなります。

従来のランサムウェアはOA端末へ侵害した後、すぐに周辺の端末を暗号化していましたが、昨今のランサムウェアは潜伏期間を設けています。長いものでは数カ月かけて社内環境内で横展開し、Active Directoryを侵害してからドメイン全体を暗号化するといった手法を取ります。この横展開に必要となるのが、認証情報です。認証情報は社内環境へ侵入するタイミングだけではなく、侵入してからも重要な役割を担うため攻撃者の標的になります。

組織の環境は、従業員のPC端末や社内サーバー、Web、クラウド、リモート拠点など多岐にわたります。

これらへのアクセス制御として、Active DirectoryやIDaaSなどのIAM(Identity and Access Management)と呼ばれる認証基盤が横断的に機能しており、システム全体を横断する重要なシステムコンポーネントだと言えます。PC端末や社内サーバーはEDR、クラウドであればCNAPP、それらを接続するネットワークはSASEというように、これらの脅威対策は認知度も高く、徐々に導入が進んでいます。しかし、IAMに対する脅威対策は、多くの企業において十分に普及しているとは言えず、皆さんの中でも実際に検討を進めている組織は少ないのではないでしょうか。

アイデンティティ脅威への対策:ITDR

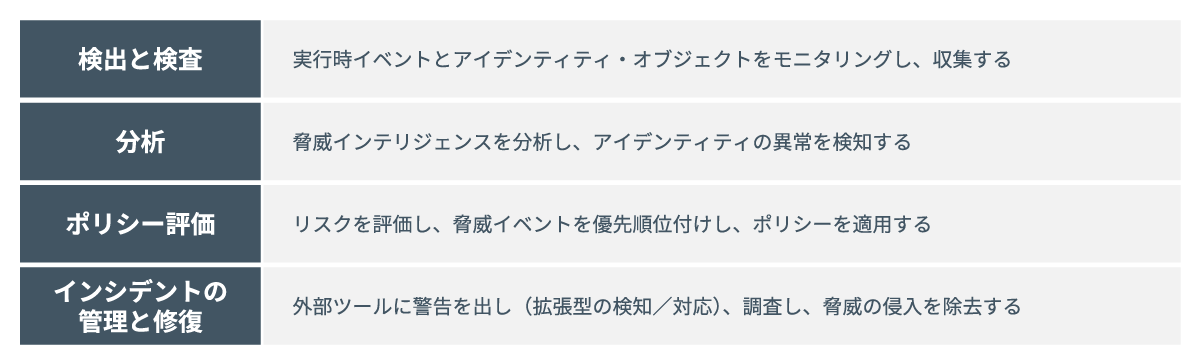

このようなアイデンティティ脅威に対策するための概念として注目されているのが、2022年のサイバーセキュリティトップトレンドとしてガートナー社によって提唱されたITDR(Identity Threat Detection and Response)です。

ITDRとは、アイデンティティの定期的な監視と脅威分析により、異常なアクティビティを早期に発見し、リスク評価に基づく管理ポリシーで、効果的なインシデント対応を迅速に実現するための機能を持つセキュリティソリューションのことです。以下の機能を提唱するツール/プロセス群と定義されています。

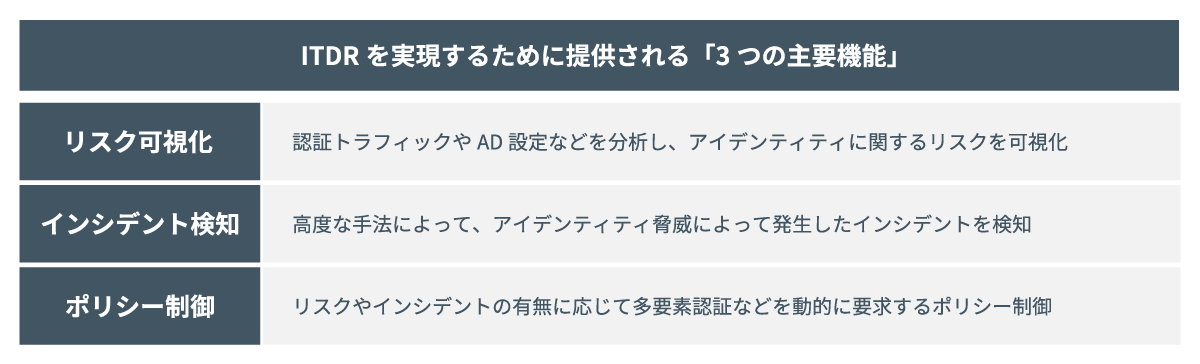

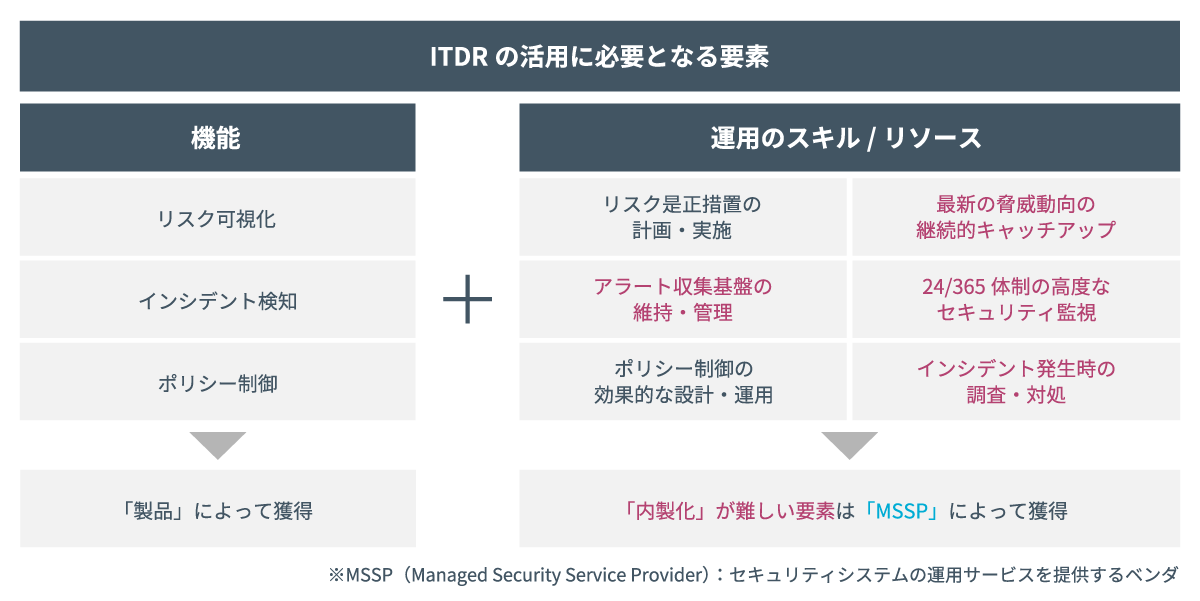

ITDRを実現するためには、「リスク可視化」「インシデント検知」「ポリシー制御」の3つの機能が重要です。セキュリティベンダーが提供しているITDRソリューションにおいても、この3つが主要機能となっている製品が多く見られます。

これらの機能がなぜ必要なのでしょうか?

ITDRを実現する機能1:リスク可視化

アイデンティティのリスクには、パスワードやアクセス権限に関するものが挙げられます。

皆さんは次のようなリスクを漏れなく考慮し、構築時のみならず運用後も堅牢な状態を維持できているでしょうか?

パスワードに関するリスク

・単純な文字列を用いたパスワードの使用・複数アカウントへの同一パスワードの使用

・他システムから漏洩したパスワードの使用 など

アクセス権限に関するリスク

・OA業務用アカウントへの特権付与(アカウントの未分離)

・OA業務用端末からの特権アカウント利用(専用端末の未使用) など

これらのリスクは、一見すると単純ではありますが、リアルタイムでモニタリングすることは非常に難しく、見過ごされているケースは少なくありません。実際に多くのシステムがリスクを内在したまま運用されています。

ITDRを実現する機能2:インシデント検知

アイデンティティにおけるリスクを攻撃者に悪用されてインシデントが発生してしまった場合、それを素早く・正確に検知し、対応するにはどうしたらよいでしょうか?

そのためには有事のみならず、日頃からアクティビティ(サインインや各種リソースへのアクセス履歴など)を記録し、それに基づいて攻撃を検出・調査し、迅速かつ適切に対処するインシデント検知能力が有効です。

アイデンティティ攻撃を網羅的に検出するためには、少なくとも「TI(Threat Intelligence)」と「UEBA(User and Entity Behavior Analytics)」の二つの観点が必要になります。

TIは、攻撃方法の特徴によって攻撃を検出するアプローチです。アイデンティティに対する最新の攻撃手法を取り込んだ分析エンジンと、分析に必要となる認証トラフィックなどのデータ収集機能です。

UEBAは、普段の挙動との違いによって攻撃を検出するアプローチです。認証情報が漏洩してしまった場合、普段と違う挙動に注目して正規ユーザーと攻撃者を区別し、攻撃を検出します。

アイデンティティ攻撃はEDRやネットワーク機器では検出することが難しいタイプの攻撃であるため、ITDRを活用することが効果的です。

ITDRを実現する機能3:ポリシー制御

ユーザーがリソースへアクセスする際、認証情報の一致だけでアクセス可否を判断してしまうと、認証情報を手に入れた攻撃者にとってはアクセスが容易になってしまいます。しかし認証情報に加えて、端末利用実績の有無や、評価されたリスクスコアなどの結果によって多要素認証を求め、アクセスをブロックするなど、適切なポリシー制御によってアクセスの可否をコントロールすることが可能になります。

このような仕組みは、「条件付きアクセス」や「リスクベース認証」と呼ばれることもあり、IAMのような認証基盤と統合して提供される場合もあります。しかし、リスクの大小やインシデントの有無は極めて重要な要素であるため、リスクやインシデントの検出を担うITDRと統合されて提供されるソリューションのほうが、より効果的に運用することができます。

ITDR運用には、適切なMSSP選定が必要不可欠

他のセキュリティ製品と同様に、ITDRに必要な3つの機能を適切に運用するためには、運用に関する様々なスキルやリソースが必要です。しかし、多くの組織にとって、これらを全て内製化して用意することは容易ではありません。

例えば、インシデントが発生していないか24時間365日監視し、インシデントが発生した場合には、アイデンティティ脅威の最新動向を踏まえて調査・対応するセキュリティオペレーションの体制を、社内で構築し維持できるでしょうか?

ITDRの導入を検討する際には、セキュリティシステムの運用サービスを提供するベンダーであるMSSPの活用を検討すべきでしょう。

MSSP選定のポイント

ITDRの運用をアウトソースするには、どのようなMSSPを選定すれば良いのでしょうか?

さまざまな観点がありますが、必須ポイントは次の2点です。

MSSP選定のポイント1:アイデンティティ脅威に精通していること

アイデンティティ脅威は特殊なものが多く、認証基盤の保守運用だけに詳しいベンダーや、ネットワークやエンドポイントだけに詳しいセキュリティベンダーでは、適切に対処することができません。

導入したITDRソリューションから通知されるアラートを見て、「どのようなアクティビティが確認され、どのような攻撃を受けた可能性があるのか」、「検知の正誤を判断するために、何を調査すればよいのか」、「誤検知でなかった場合、インシデントを収束させるために何をすればよいのか」といった点を理解し、直ちに過不足なく対応できるベンダーを選定しましょう。それにより、自社の対応負荷を極小化し、MSSPの導入効果を得ることができるはずです。

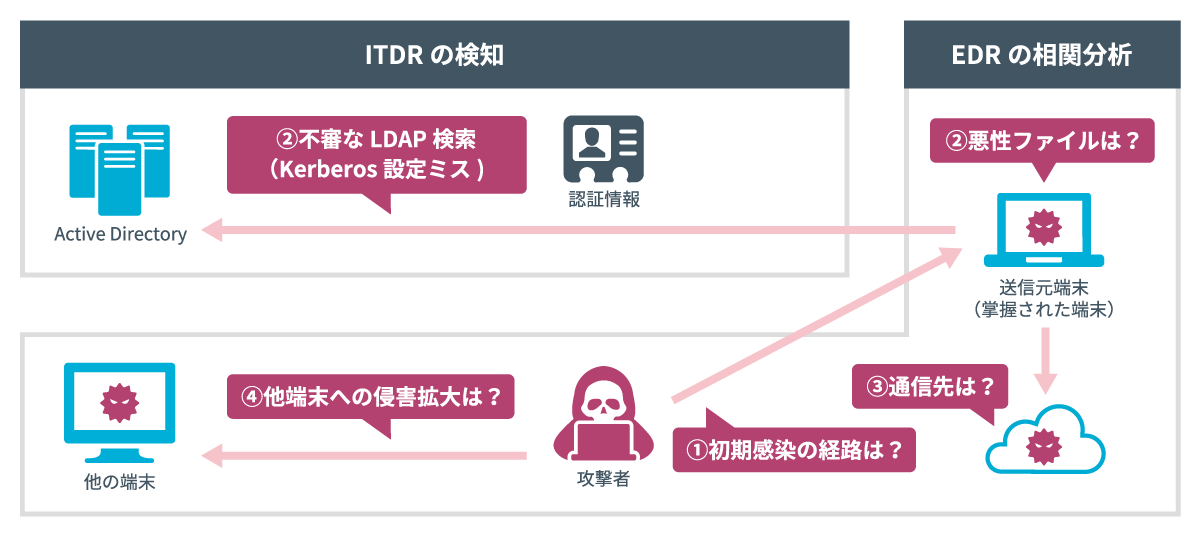

MSSP選定のポイント2:EDRなどの他製品と相関分析できること

EDRをはじめとする他製品との相関分析ができるMSSPであることも欠かせません。

サイバー攻撃においてITDRとEDRは補完関係にあります。例えば、端末からActive Directoryに対して発生した不審なLDAP通信を検知し、これらが攻撃者によって行われたものだと判明した場合には、インシデントを収束させるために、送信元の端末はなぜ攻撃者に掌握されたのか(下図①)、送信元の端末上で稼働し、不審なLDAP通信を発生させた悪性ファイルは何か(下図②)、悪性ファイルの通信先は何か(下図③)、他の端末にも侵害が拡大していないか(下図④)、といった点についても確認する必要があります。これらについてはITDRだけではカバーが難しいためEDRの相関分析を活用します。

ITDRの運用を担うMSSPがEDRの相関分析もできれば、インシデント対応の質と速度が大きく向上します。

まとめ

企業のネットワーク環境の多様化・複雑化が進む中で、アイデンティティ脅威は組織にとって無視できない課題になっています。既存ソリューションでは十分な対抗ができないため、まだ対策を行っていない場合には、ITDRの導入と、ITDRを効果的に運用するためのMSSP活用の検討をお勧めします。

[i] https://www.ipa.go.jp/security/10threats

[ii] https://www.npa.go.jp/publications/statistics/cybersecurity/data/R04_cyber_jousei.pdf