シェアリングサービスをはじめ、金融とIoTを掛け合わせた新サービスが広がろうとしている。サービスを実現する上で欠かせないのが「鍵管理」の仕組みだ。金融担当者も鍵管理の必要性を認識し、最低限の知識を持つ必要がある。

はじめに

あらゆるモノがインターネットにつながるIoT(インターネット・オブ・シングス)と金融を組み合わせたサービスが日本でも広がりつつある。

先行する分野の1つが「テレマティクス保険」だ。車載機器などから収集したデータを活用した自動車保険を指す。あいおいニッセイ同和損害保険は2019年10月、運転挙動、位置情報などのデータや走行データを事故対応に生かす「テレマティクス損害サービスシステム」を開始。2021年1月にはデータを活用して運転状況を評価し、結果に応じて企業向け自動車保険料を最大10%割り引く特約「安全運転特約」の提供を始める。

西京銀行が2018年に発表した、GPS(全地球測位システム)装置を活用したマイカーローンもユニークな取り組みだ。この装置を使うと自動車エンジンの遠隔起動制御や位置情報の特定が可能で、マイカー利用者のローン返済が滞った場合は遠隔操作でエンジンの起動を停止し、入金を確認したら停止を解除するといった運用ができる。

こうした「金融×IoT」の取り組みが様々な分野で広がっていくのは間違いない。近年盛り上がりを見せている、モノ・サービス・場所などを多くの人と共有、交換して利用可能にするシェアリングサービスはその1つだ。カーシェアリングや民泊の利用時に、利用者の本人確認が完了したら「ロックを解除すると同時に決済を実行する」といった使い方が考えられる。

金融×IoTが広がるにつれて、金融関係者であってもIoTシステムに関する最低限の知識が必要になる。中でも大切なのはセキュリティーだ。本稿では、IoTシステムにおける「鍵管理」の概要と留意点を中心に解説する。

鍵管理は、金融×IoTのサービスを安全に利用するために重要な技術の1つである。スマートフォンアプリに暗号鍵を配布して利用するケースが多いシェアリングサービスでは、サービスを支える基盤技術になりつつある。金融担当者も、ぜひ基本を押さえておきたい。

システムが使う鍵は2種類

スマートフォンやセンサー、カメラ、車載機器といったIoTデバイスは、それぞれ単体で複数の暗号鍵を取り扱う形が一般化しつつある。デバイス間で相互認証を行う、外部サーバーとやり取りする、といった複数の用途に応じて鍵を使い分ける必要があるためだ。

デバイスが持つ鍵には大きく、「ユーザーのアイデンティティーにひも付く鍵」と「デバイスのアイデンティティーにひも付く鍵」がある。

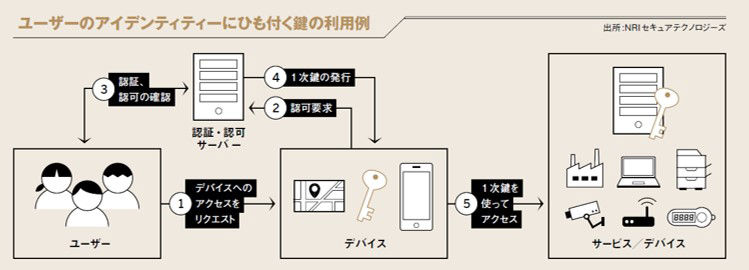

ユーザーのアイデンティティーにひも付く鍵は、ユーザーにアクセスの認可を与えるために利用する。先ほど挙げたシェアリングサービスの例を見てみよう。ユーザーが車や宿泊先のロックを解除できるようにする仕組みとして、以下のような実装方式が考えられる。

- (1) ユーザーはスマホアプリなどを通して、デバイスへのアクセスをリクエストする

(2) スマホアプリがデバイスにアクセスできる鍵を有していない場合、認証・認可サーバーに対して認可要求を送信する

(3)ユーザーが認証・認可サーバーにログインし、オンラインアカウントとスマホをひも付ける

(4) 認証・認可システムがスマホアプリに、サービスデバイスを利用するための1次鍵を配布する

(5) 1次鍵を利用し、デバイスにアクセスする

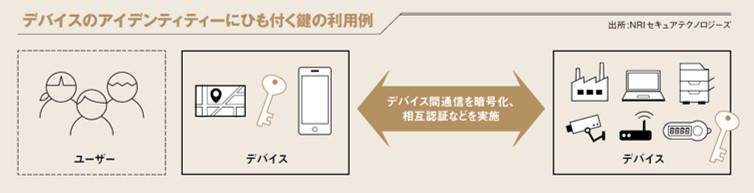

一方、デバイスのアイデンティティーにひも付く鍵は、デバイス間(例えば利用者のスマホと部屋のロック管理装置)で通信する際に、互いに「正しいデバイス」であるかどうかを検証するために利用する。IoTシステムを堅ろうにするのが目的である。

「廃棄、更新」に注意が必要

IoTデバイスに存在する鍵には、どのようなセキュリティー要件が求められるのだろうか。それを考えるために、以下のような鍵のライフサイクルを踏まえる必要がある。

- □ 生成 □ 輸送 □ 導入

□ 利用 □ 保管 □ 廃棄・更新

この中で生成~保管のフェーズは、一般的なITシステムで用いる鍵のセキュリティー要件と基本的には変わらないと考えられる。

注意が必要なのは、ライフサイクルの最後に当たる廃棄・更新のフェーズだ。IoTデバイスは中古品の販売などによって、ライフサイクル期間中に所有者が変わる可能性があるためである。英ジャガー・ランドローバー( Jaguar Land Rover)で生じた例を紹介しよう。

ジャガー・ランドローバーは車の所有者に対してIoTサービスを提供している。車両センサーのデータを所有者のオンラインアカウントにひも付けて管理しており、車両データや走行履歴を閲覧したり、遠隔からエアコンやクラクション、ライト、ドアロックなどを制御したりできる。

2018年に、中古車として販売され所有者が変更された同社の車両に関して、以前の所有者がIoTサービスのアカウントから引き続き利用できる状態にあったと報道された。以前の所有者が明示的にアカウントを停止しない限り、新しい所有者の車両データの閲覧や機器の制御が可能だったという。

これは廃棄・更新フェーズで、鍵管理のセキュリティー要件に十分対応していなかった一例である。本来なら、以前の所有者の情報を適切にクリアした上で(鍵の廃棄・更新に当たる)、新しい所有者に販売しなければならなかった。

ただし、この問題への対応は容易でない。所有者変更のタイミングで、IoTデバイス中の鍵を全て変更しようとするとコストがかさんでしまう。IoTシステムの多くでマネタイズのモデルが確立されていない現状では、このやり方は現実的ではない。

そこで廃棄・更新を行うべき鍵を見極めた上で、その鍵に対して処理を実行するのが望ましい。IoTシステムで先ほど示した2種類の鍵のうち、ユーザーのアイデンティティーにひも付く鍵が対象になる。所有者変更のタイミングで適切に鍵を廃棄・更新しないと、プライバシー情報の漏洩やIoTシステムの不正利用のリスクを残してしまうからだ。デバイスのアイデンティティーにひも付く鍵に関しては、仮に新たな所有者がそのまま利用したとしても、前の所有者にひも付く情報の閲覧や操作はできない。

IoTシステムに存在する鍵の中から、ユーザーのアイデンティティーにひも付く鍵を見極め、該当する鍵を所有者変更のタイミングで廃棄・更新する。こうしたセキュリティー要件を、IoTシステムの設計段階から盛り込むことが肝要である。

シェアリングサービスでの要件

カーシェアリングや民泊といったシェアリングサービスでは、利便性を考慮してスマホを鍵として利用するケースが増えている。だが多くの人と共有するという特性上、セキュリティーの確保が重要になる。シェアリングサービスで必要になる鍵の種類を、システム構成の観点から見ていこう。

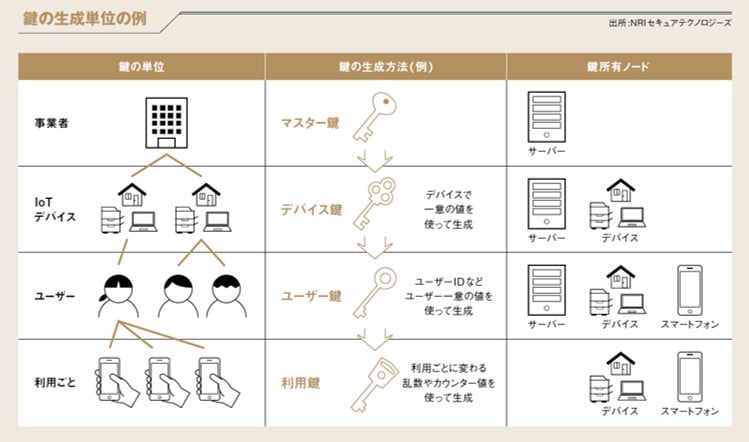

シェアリングサービスでは、民泊のルームキーや自転車、クルマといったシェアするモノ(デバイス)の暗号鍵と、デバイスを利用するユーザーの暗号鍵が必要になる。これらの鍵はデバイスごと、ユーザーごとに一意であることが重要だ。デバイスAの鍵は他のデバイスが持つ鍵と異なり、A専用にする。ユーザーの鍵も同様である。

シェアリングサービスにおけるセキュリティーリスクとして、デバイスの鍵が漏洩して不正利用されるケースが想定される。もし鍵が一意でなく、複数の自転車で同一の鍵を利用したりすると、鍵が漏洩した際の影響範囲が広がってしまう。鍵を一意にしておけば、漏洩した際の影響を抑えられる。

サービスを利用する際に使う鍵についても考慮が必要だ。

スマホに鍵を保存する場合、スマホとデバイスとの間でBluetoothやWi-Fiなどの無線通信を利用すると考えられる。無線通信は物理的な接続を必要としないぶん、有線通信よりも通信データを取得されるリスクが高まる。悪意を持ったユーザーが、盗聴した通信データを再度送って不正操作する(リプレイ攻撃)懸念がある。

こうした攻撃は、毎回異なる鍵を生成して使うことで防止できる。ユーザー鍵に乱数やカウンター値といった一時的な情報を加え、利用ごとの鍵(利用鍵)を生成して利用するのが望ましい。

以上を踏まえて、シェアリングサービス事業者はマスターとなる鍵を基にして、デバイス用の鍵、ユーザー用の鍵、さらに利用時に使う鍵を生成することで、鍵の漏洩リスクによる影響を最小限にできる。

3つのシステム構成要素

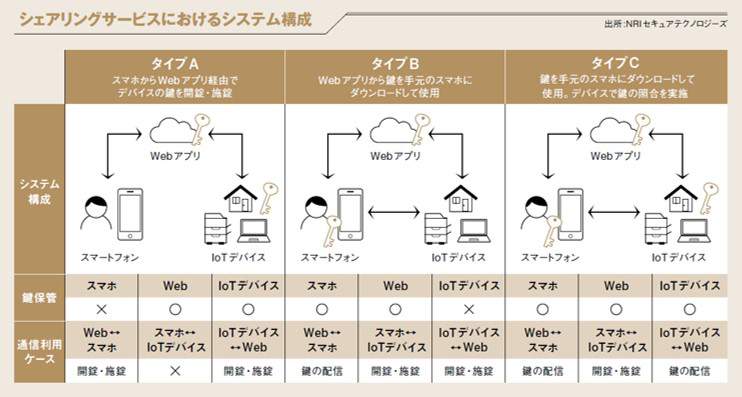

スマホに鍵を保存して利用するシェアリングサービスのシステムは、(1)サービスを提供するWebアプリケーション、(2)サービスを利用するユーザー(スマホを所有)、(3)シェアリングするモノ(デバイス)、という3 つの要素で構成される。

これら3つの要素のどこに鍵を持たせるか、さらにどのように通信するかによって、システム構成は大きく3つのタイプに分類できる。それぞれの特徴と代表的なセキュリティー対策を紹介する。

タイプAでは、スマホからWebアプリを通じてデバイスの鍵を開錠・施錠する。このタイプでは、鍵情報はWebアプリとデバイス上に存在しており、スマホからアクセスするWebアプリの堅ろう性(不正な鍵利用への対策)が重要になる。

鍵を安全に保管するために、デバイスにHSM(Hardware Security Module)やTPM(Trusted Platform Module)などのセキュリティーチップを搭載することも有用である。現状では、HSMやTPMはセキュリティー対策が進んでいる自動車業界など一部のデバイスしか搭載していない。

タイプBでは、ユーザーがWebアプリから鍵を手元のスマホにダウンロードして使用する。スマホから開錠・施錠の要求を受信したデバイスは鍵の照合を行わず、Webアプリに都度問い合わせて鍵を利用する。

このタイプでは鍵が存在するWebアプリの堅ろう性を確保する必要があるとともに、スマホで鍵を扱う際にスマホ上のセキュアな領域(セキュアエレメントなどと呼ぶ)に鍵を保管することが大切になる。

暗号化により、スマホとデバイスとの通信経路を保護することも重要だ。世界の自動車メーカーや通信事業者が参画するカー・コネクティビティー・コンソーシアム(CCC)は自動車におけるデジタル鍵の標準規格化を進めている。CCCが2018年に公開したホワイトペーパーでは、セキュアエレメントを含んだアーキテクチャーを示している。

もう1つのタイプCは、ユーザーがWebアプリから鍵を手元のスマホにダウンロードして使用する点はタイプBと同じ。異なるのは、スマホから開錠・施錠の要求を受信したデバイスが鍵の照合を行う点だ。このタイプではタイプBと同様の対策に加え、タイプAと同様にデバイスにHSMやTPMなどのセキュリティーチップを搭載し、鍵を安全に保管することが重要になる。

タイプAやタイプBは常にインターネットに接続できる環境にしておく必要があるため、シェアリングするモノが移動しない民泊のようなサービスでの利用が想定される。

一方、カーシェアリングのようなシェアリングするデバイスが移動する場合は、事前に鍵を保管して利用するタイプCのような構成が向くと考えられる。利用中に常時、インターネットに接続できるとは限らないためだ。

ここまで見たように、スマホを鍵として利用する際はサービスに応じた鍵管理の仕組みを実現することが望ましい。

拡大するIoTサービスに向けて

IoT市場は拡大の一途をたどっている。野村総合研究所が2018年に発表した予測では、国内IoT市場は2018年の4兆3000億円から2024年には7兆5000億円を超える規模へと、年率10%程度の高い割合で成長する見込みだ。

金融業界が様々な非金融業界の企業と連携しながら新たなサービスを開発する中で、IoTを活用した仕組みを利用することもいずれ珍しい話ではなくなるだろう。

今回取り上げた鍵管理の重要性が今後、より高まるのは間違いない。金融×IoT関連のサービスを検討する際は、ぜひ考慮していただきたい。

https://info.nikkeibp.co.jp/nft/sales/

日経BPの了承を得て転載/無断転載・複製を禁じます。