ランサムウェア被害を筆頭に毎週のように工場や各種制御システムに対するサイバー攻撃が報道されている。

本稿では、工場を中心に制御システムのセキュリティに関する昨今の動向や攻撃の流れ、制御システムにおけるサイバーセキュリティ対策の進め方と効果的に対策を進めるためのポイントについて、経済産業省の「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドラインVer1.0*1」(以下、「工場ガイドライン」)にも触れながら解説する。

*1 「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン Ver 1.0」https://www.meti.go.jp/policy/netsecurity/wg1/factorysystems_guideline.html

工場におけるサイバー攻撃の事例と一般的な攻撃の流れ

最近のトレンドとインシデント事例

サイバー攻撃により工場が被害を受けた事例は枚挙にいとまがないが、近年の攻撃トレンドとしては「ランサムウェア」と「サプライチェーンリスク」が挙げられる。

①ランサムウェア

ランサムウェアはマルウェアの一種であり、感染すると端末のロックや、データの暗号化が行われ、その復号のための鍵と引き換えに金銭が要求される。

ひとたび生産関連の機器で感染が広がると、生産業務に大きな影響を与え、また身代金等も合わせると製造業の平均では152万米ドル*2(1ドル=135円として、日本円で2億円程度)、高い場合は数十億円の損失が発生することもあり、経営リスクに直結する。支払に応じなかった場合は、リークサイトで予め窃取されていた機密情報が暴露されることが多い。

近年の事例では、2021年5月にアメリカ東海岸の燃料供給の45%を担う民間企業コロニアル・パイプライン社がランサムウェアによると思われる攻撃を受け、1週間にわたって操業停止に追い込まれた。

②サプライチェーンリスク

工場の主要な脅威として、近年はサプライチェーンの弱点を悪用した攻撃に注目が集まっている。サプライチェーンリスクとしてよくあるのは、セキュリティが強固な最終目標となる大企業等ではなく、セキュリティが脆弱である下請け企業やベンダー、もしくは最終目標となる企業の国内外のグループ企業等を狙った攻撃である。これらは、大企業本社からの距離があるほどセキュリティ統制が及びにくく、その一方で大企業の内部ネットワークに対してアクセスできる状況であることが多い。

攻撃手順の一例としては、最初に下請け企業等に対してメールやリモートアクセス経路を介して侵入し、そこから最終目標となる企業の機密情報を取得、もしくは保守用回線等を通じて最終目標となる企業に侵入し被害を与える事例がみられる。

また、大企業への直接の侵入や攻撃が無くとも、サプライチェーンに連なる取引先の稼働が停止することで、サプライヤーからの部品納入が滞る。その場合も、結果として最終目標である大企業が影響を受けることがあり、サプライチェーンリスクは企業にとって大きな経営課題となっている。最近の事例では、2022年3月に国内大手自動車メーカーが、サプライヤーへのサイバー攻撃により、国内14工場およびグループ会社の生産を一時停止せざるを得ない状況となり、約13,000台の生産に影響を受けた。

*2 SOPHOS「製造/生産業のランサムウェアの現状2021」、 https://assets.sophos.com/X24WTUEQ/at/j7pthfghpjcchhtzrhv6mxfg/sophos-state-of-ransomware-manufacturing-production-2021-wpja.pdf

制御システムに対する一般的な攻撃の流れ

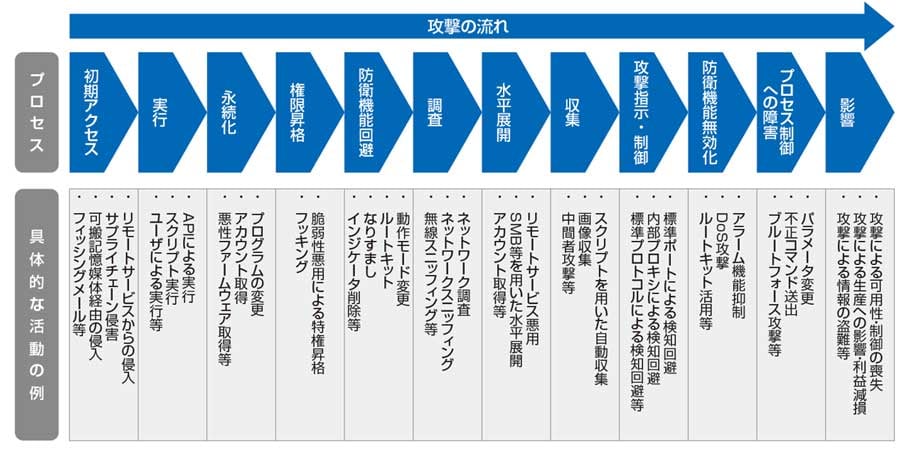

以下の図1はMITRE*3が制御システム向けにまとめ ている「MITRE ATT& CK® for ICS Matrix*4」を基にNRIセキュアで作成した制御システムにおける攻撃の流れを表したものである。

図1 制御システムに対する攻撃の流れ

出典:MITRE ATT&CK® for ICS Matrixを基にNRIセキュアで作成

出典:MITRE ATT&CK® for ICS Matrixを基にNRIセキュアで作成

①初期アクセス

侵入手口としては、可搬記憶媒体を経由した手法やメールやWebを経由した手法等があるが、それに加え近年ではリモートアクセスのためのVPN*5やRDP*6等の設定不備を突いたものが多い。特に、リモートアクセスを経由した侵入手口は、新型コロナウイルス感染拡大に伴い、工場で遠隔保守の導入が加速したことや、流出した認証情報が闇市場で商材として流通していることから増加傾向にある。

②実行~収集

初期アクセス後、標的とする企業のネットワークに侵入する。リモートから侵入する場合、最初はOA 端末を踏み台にすることが多く、OA 端末からアクセス可能なドメインコントロ―ラ*7等のアカウントを奪取して防衛機能の無効化やシステムの情報収集を行い、次に制御システムにアクセス可能な端末やサーバにアクセスする。

③攻撃指示・制御~影響

最後に目標となる制御システムにおいて、攻撃を行う。この際、一般的なhttp 等のプロトコルや標準アプリケーションを装うコマンドを行うことで遮断や検知を回避しつつ、制御システム内の防衛機能を無効化する。その後、不正コマンド送出等により、可用性の喪失や情報の窃取、データの暗号化を引き起こし、最終的には生産への影響と利益に対する減損が発生する。

*3 The MITRE Corporation。連邦政府、州政府、州自治体や産学会と協力し、サイバーセキュリティの様々な分野で活動している米国の非営利団体。 https://www.mitre.org/

*4 MITRE「MITRE ATT&CK® for ICS Matrix」 https://attack.mitre.org/matrices/ics/

*5 Virtual Private Networkの略。多数のユーザが存在するネットワーク上に「仮想的な隔離ネットワーク」を構築する技術の総称。一般的には、インターネット上にVPNを構築して利用するインターネットVPNを指すことが多い。

*6 Remote Desktop Protocolの略。ネットワークを通じて、サーバコンピュータの画面を別のコンピュータ(クライアント)に転送して表示・操作するリモートデスクトップあるいは仮想デスクトップで、サーバとクライアントの通信に用いられる通信プロトコル(通信規約)の一つ。

*7 あるネットワーク上の範囲(ドメイン)における利用者アカウントやコンピュータ等へのアクセス権限等を一元的に管理し、利用者の認証を行うサーバのこと。

工場におけるセキュリティ対策の進め方

工場におけるセキュリティ対策はどのように進めればよいのだろうか?漠然とした危機感はあるものの、進め方がわからないという方も少なくないだろう。

セキュリティ対策は必要な場所(リスクの高い箇所)に適切な対策(リスクに応じた対策)を導入するべきであり、標準規格・ガイドラインを活用してセキュリティ対策を進めることが一般的である。制御システム向けの標準規格としてはIEC62443*8シリーズが著名であり、その中のIEC62443-2-1(Ed1.0)*9では制御システム(本文では工場システム)の利用者向けのセキュリティ対策が記載されている。日本国内ではIPAが「制御システムのセキュリティリスク分析ガイド 第2版」*10にて、制御システム向けのリスク分析手法を公開している。

また、経済産業省では産業サイバーセキュリティ研究会ワーキンググループ1にて工場サブワーキンググループを設置し、工場システムのセキュリティレベルの底上げを図ることを目的に、「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドラインVer1.0」(以下、工場ガイドライン)を2022年11月16日に公開した。

以降は工場ガイドラインに触れながらセキュリティ対策の進め方を記載する。

*8 IACS(Industrial Automation Control System)のセキュリティ技術仕様を提供する文書群。国際自動制御学会(ISA)、および国際電気標準会議(IEC)にて開発。

*9 国際電気標準会議産業(IEC)「Industrial communication networks ‒ Network and system security ‒Part 2-1: Establishing an industrial automation and control system security program」

https://webstore.iec.ch/publication/7030

*10 独立行政法人情報処理推進機構(セキュリティセンター)「制御システムのセキュリティリスク分析ガイド 第2版」 https://www.ipa.go.jp/security/controlsystem/riskanalysis.html

工場ガイドラインを用いたセキュリティ対策の進め方

①工場ガイドラインの概要

ア. 全体の流れ

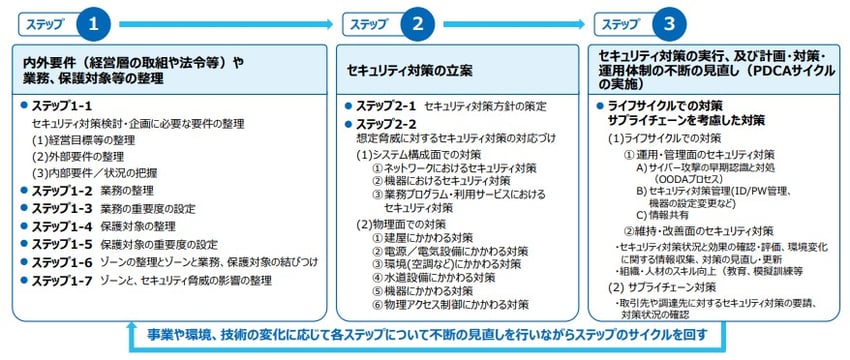

工場ガイドラインでは、セキュリティ対策を立案・実行する方法を大きく3つのステップに分けて記載している。(図2)

図2 セキュリティ対策企画・導入の進め方におけるステップ

出典:「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドラインVer1.0」P.16

https://www.meti.go.jp/policy/netsecurity/wg1/factorysystems_guideline_ver1.0.pdf

まず「内外要件(経営層の取組や法令等)や業務、保護対象等の整理」にてリスクアセスメントを行い、保護対象とその脅威を抽出する。

次に「セキュリティ対策の立案」にて組織の対応方針を決め、脅威に応じた対策を検討する。

最後に「セキュリティ対策の実行、及び計画・対策・運用体制の不断の見直し(PDCAサイクルの構築)」にてセキュリティ対策を導入・実行し、それらを維持管理する流れである。

イ. ステップ1 内外要件(経営層の取組や法令等)や業務、保護対象等の整理

工場ガイドラインではステップ1にて自社の保護対象の資産一覧と照らし合わせて対策が必要なリスクを洗い出す方法が記載されている。全リスクへの対応はリソース上不可能であるため、事業に与える影響度の観点と、その顕在化率の観点で対応の優先度をつけるとよい。

ウ. ステップ2 セキュリティ対策の立案

システム構成面、物理面の2つの観点からセキュリティ対策を立案していく。特にシステム構成面は、リスクを考慮したうえで、制御システムに現実的に導入可能な対策を講じるべきである。セキュリティ対策に関するポイントは、後述の4.(2)「技術的対策に関するポイント」で詳細を記載する。

エ. ステップ3 セキュリティ対策の実行、及び計画・対策・運用体制の不断の見直し(PDCAサイクルの構築)

対応方針策定後、実施する対策を自社にあった方法に落とし込み、対策を規則化するアプローチが一般的である。この際、規則の適用範囲を明確に決める必要がある。特に、工場においてはOSが古くセキュリティパッチ*11適用等が出来ない機器が多いため、パッチ適用範囲を半ば現場判断のようにしてしまうと、規則が有名無実化してしまう恐れがある。また、立案した対策をすべて一度に実行することは現場にとっても負担が大きいため、現場の主要な役職者等と進め方について合意形成をしながら実行していくことが望ましい。

そして、対策を継続的かつ適切に実施していくためには自社に適した管理体制を構築する必要がある。管理体制を構築する管理の観点としては大きく以下の3つがある。

- 1点目「決めたことが正しく行われているか」

- 2点目「決めたことでは対応できないような新たな脅威はないか」

- 3点目「サプライチェーン上でもセキュリティ対策が講じられているか」

1点目は、監査等で対応することが一般的であり、チェックリスト等を用いた机上評価や、実際のシステムの管理状況の確認を行う。

2点目は、新たな観点を取り入れたリスクアセスメントを定期的に行うアプローチが必要となる。例えば、クラウド等がさほど普及していなかった時代に作られた基準では洗い出せない新しい脅威を昨今の情勢を踏まえて新たに洗い出す活動を行う。上記の観点で洗い出されたリスクについては、従業員への教育やルールの改正等で対応をし、常にリスクを許容可能なレベルに保つ必要がある。

3点目は、インシデントは自社のみならず、取引先が起点となり得ることから、サプライチェーンにおけるセキュリティリスクを考慮する必要がある。工場ガイドラインにも「購入製品/ 部品」、「業務委託」、「システム開発委託」、「連携システム」の観点で整理されている。総じて、調達品がセキュリティを考慮したものになっているか、取引先がセキュリティ要件を考慮しているかという軸でまとめられている。これらの具体的な対策としては、例えば以下のようなアプローチが挙げられる。

- ・取引先のセキュリティ管理状況をチェックリスト等で把握し管理する

- ・外部からスキャンを行い、侵入できる穴がないかを確認する

*11 OSやアプリケーションに対する脆弱性を解消するための追加プログラムのこと。開発したベンダーより配布される。

②工場ガイドラインの特長

ア. 最低限の実施すべきセキュリティ対策が把握可能

工場ガイドラインでは制御システムに導入するセキュリティ対策に対し、セキュリティ強度ごとの対策例が記載されている。このセキュリティ強度は「最低限」「中」「高」とレベル分けをしており、制御システムのリスクに応じ、セキュリティ対策の費用対効果等も勘案しながら、適切な対策を企画・実行する方法が記載されている。その為、制御システムに対し、最低限実施すべき対策を参考にすることができる。

イ.手早く対策状況を評価できるチェックシート

工場ガイドライン付録E のチェックリストでは「準備」「組織的対策」「運用的対策(システム関連等)」「技術的対策」「工場システムサプライチェーン管理」の5つのカテゴリ、合計35問で構成されているチェックリストが存在する。これは各設問に回答することで工場のセキュリティ対策状況をこれまでの手法と比べ比較的短時間で状況を把握できるものである。把握後、達成度の低いカテゴリから優先的にセキュリティ対策の検討に着手することも有効である。中小企業等でセキュリティ対策に割けるリソースが限られる状況においては是非活用して欲しい。

(a) 準備

自社の置かれている環境(内的/外的要件)の整理及び工場システムの脅威分析と影響の整理を行うことが記載されれている。

(b) 組織的対策

組織全体で制御システムにおけるセキュリティの必要性を理解し、役割と責任を定義していること、セキュリティの動向を把握し現場を教育すること等が記載されている。

(c) 運用的対策(システム関連等)

セキュリティポリシーの周知展開および制御システムに導入するセキュリティ対策の維持管理(各種台帳の作成と更新、アカウント管理、バックアップの取得)を行うことが記載されている。

(d) 技術的対策

制御システムに対し導入するセキュリティ対策、主に攻撃の防止に関する対策(ネットワークの分離、不要なサービス・ポートの無効化、リモートメンテナンス経路の保護等)が記載されている。

また、インシデントの早急な検知ができるようログの取得/分析を行うことも記載されている

(e) 工場システムサプライチェーン管理

制御システムの構築・維持管理に関係するベンダー・協力会社がセキュリティ要求事項について満たすこと、ベンダー・協力会社が関係する脅威を把握し、対策を行うことが記載されている。主に、セキュリティ事故発生時や納品された工場システムに関するセキュリティの脆弱性発見時の制御システムベンダー・構築事業者との連絡連携体制の構築、セキュリティ教育の実施、制御システムへのセキュリティ基準への対応等が記載されている。

効果的にセキュリティ対策を進めるためのポイント

前述の対策を進めていくうえで、考慮するべきポイントを人的対策と技術的対策に分けて説明する。

人的対策に関するポイント

工場という特性を踏まえて、以下の5点を挙げる。

①推進体制・責任所掌の明確化

工場におけるセキュリティ推進の主体が明確になっていない場合も多いため、推進主体を明確にすることが必要である。特に、情報システムと生産部門の関係を整理する必要がある。生産部門で保有している設備用PC 等のセキュリティに関しては、情報システムと生産部門のどちらもケアしていない場合が多く、注意する必要がある。

②経営層や関係部署の協力

セキュリティは経営層や関係部署にとってコストとみられることが多いが、必要性を説き、自社としてセキュリティ対策を推進する必要がある。経営層に訴える場合、一般的には、技術的な正しさに訴えるよりも、有事の際の被害金額等を提示し、経営課題として説得するアプローチが有効である。

③人的リソース強化

工場のセキュリティ対策推進において、情報システムと生産設備両分野に精通している人材が求められるケースが多い。取り得る対策は、基本的には「育成する」か「雇用する(外注含む)」の二択である。IT 側人材には設備機器について、生産部門側の人材にはシステムについてそれぞれ学んでもらう必要がある。なお、工場に特化した資料ではないが、どういった業務であれば外注できるのかについては、IPAの「サイバーセキュリティ体制構築・人材確保の手引き(第2版)」*12に詳しい内容が記載されている。

*12 経済産業省商務情報政策局サイバーセキュリティ課/ 独立行政法人情報処理推進機構(IPA)「サイバーセキュリティ体制構築・人材確保の手引き(第2版)」 https://www.meti.go.jp/policy/netsecurity/tebikihontai2.pdf

④社員への教育

侵入段階においては、可搬記憶媒体やメール、安易なパスワードによるリモートアクセス経路での侵入が多い。これらは一定の注意を払うことで被害に遭う確率を減らすことができるため、社員に対してセキュリティに関する教育を行い、意識を向上させることが重要である。

⑤有事を前提とした体制構築

どんなにセキュリティ対策を施し、発生確率を減らす努力をしていても、インシデントは起きる時は起きてしまう。そのため、「インシデントは起きるもの」という前提で社内体制を構築する必要がある。

インシデント対応全体の流れとしては、NIST SP800- 61 rev2*13等に記載されるように「準備」、「検知と分析」、「封じ込め、根絶、復旧」、「事後の対応」がある。工場においては、端末ごとの防御が難しいため、防御力の低さを検知でカバーするような戦略になることが多い。よって、インシデント検知には一定のリソースを注ぐべきである。

インシデント検知のためには、一般的には収集したセキュリティログをCSIRT*14やSOC*15と呼ばれる部署で一元的に常時監視を行う。専門的なログ解析等は外部組織に委託することも有用である。しかし、コスト等の理由から外部委託や常時監視が難しい場合、まずは常時でなくとも、異常の有無を確認するためのツールを導入し、確認できる体制を構築する必要がある。

検知後の封じ込めにおける一般的な手段は、検知情報に基づいて被害端末を特定し、ネットワークから分離することである。工場の場合、ネットワークから切り離すと生産に影響を与える場合が多いため、生産部門やCSIRT、情報システム部門や拠点長等で協議し、事前に状況毎の対応方法を決めておくことが望ましい。また、常日頃バックアップを保存しておき、万が一の際にはバックアップから復旧できる体制を整えておくことも重要である。

その他、重大なインシデントが発生してしまった場合のリスク移転手段としてサイバー保険が存在する。

「NRI Secure Insight 2021*16」の調査によると、調査対象の国内1,616社のうち33.2%がサイバー保険へ加入しており、主要対策の1つになっていることが伺える。また、最近ではセキュリティ支援によるリスク低減とインシデント発生時の保険がセットになっている商品も存在する。ただし、ランサムウェア被害によって支払った身代金は保険の補償対象外となる等、保険会社により補償範囲が異なるため、採用を検討している保険が自社の求めるサービスを提供しているかは慎重に確認する必要がある。

*13 米国国立標準技術研究所(NIST)「Special Publication 800-61Revision 2 Computer Security Incident Handling Guide」 https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-61r2.pdf

*14 Computer Security Incident Response Teamの略。セキュリティ事故の対応チーム。

*15 Security Operation Centerの略。サイバー攻撃の検知や分析、対策を行う組織。

*16 NRIセキュアテクノロジーズ株式会社「NRI Secure Insight 2021」 https://www.nri-secure.co.jp/download/insight2021-report

技術的対策に関するポイント

工場セキュリティの特性から、主なポイントとして以下の2点を挙げる。

①ネットワークの対策

工場の設備機器では稼働の影響から、アンチウイルスソフト導入やセキュリティパッチ等の一般的な端末におけるセキュリティ対策が実施できない場合が多い。そのため端末向けの対策も可能な範囲で行いつつ、ファイアウォールによる通信遮断やネットワーク分離、 NDR*17等を用いたネットワークモニタリング等、稼働に影響を与えないアプローチが有用である。なお、ツールが設備機器等で利用しているプロトコルに対応しているかどうかで、解析で得られる情報量が変わってくる。そのため、導入するセキュリティツールが、設備機器において利用されているプロトコルに対応しているかを確認するべきである。

*17 Network Detection and Responseの略。実際のネットワーク上の通信パケットをコピーし、コピーした内容から不審な通信がないかを確認する手法。機器の稼働に対する影響が少ないことが特徴。

②バックアップの取得

一部前述したところではあるが、復旧のためのバックアップは重要である。特にランサムウェア被害にあった場合、バックアップの有無で対応が大きく異なる。最近ではバックアップも攻撃対象として狙われるため、バックアップサーバを堅牢化するとともに、オフラインバックアップ*18等も推奨されている。

*18 コンピュータとネットワーク的に接続されていないオフラインのストレージへデータを保存するバックアップ手法。

さいごに

制御システムを標的にしたサイバー攻撃が増えており、今後も増加の一途をたどることが予想される。また、経済安全保障の検討が進む中でサプライチェーンリスクへの関心も高まっている。既に一部の業界においては、取引先に対して一定のセキュリティ基準を設けており、工場におけるセキュリティに対する要求も含まれている。このような状況を踏まえ、今後はますます工場のセキュリティ強化が求められるようになると考えられる。一方で、高い生産性が求められる工場では、限られたリソースを用いてセキュリティ対策を実施することに変わりはない。本稿が各工場でのセキュリティ強化検討の一助となれば幸いである。

※本稿は、2022年9月に発行された情報誌『CYBER RISK JOURNAL』(発行:東京海上日動火災保険株式会社)への寄稿内容を、一部加筆修正し、転載したものです。