我々の日常における決済手段はここ数年で大きく様変わりしました。経済産業省が提言するキャッシュレス・ビジョンの下、日本でもキャッシュレス決済が推進され、QRコード決済やクレジットカードでの非接触決済が登場するなど、キャッシュレス決済が広く世の中に普及しつつあります。

最近ではプリペイドやデビットカード、クレジットカード等の物理カードをスマートフォンに登録する、もしくはアプリ上でデジタルカードを発行してスマートフォンによる非接触決済を可能とするといった決済サービスも増えてきています。

また、キャッシュカードの代わりにスマホアプリを使ってATMから入出金や送金ができるサービスも登場しており、様々なサービスがスマートフォン1つで実現できてしまうことから財布をほとんど持ち歩かなくなったという人も増えているのではないでしょうか。

このように財布や物理カードを持ち歩かなくてもよくなり便利になった一方で、これらの決済サービスを狙う攻撃が後を絶ちません。実際に昨年も他人の銀行口座やクレジットカード情報を紐づけた不正決済が行われたり、アカウントのなりすましによって第三者によるアプリの初期設定が行われて不正出金が発生したりするなど、大きな被害が報じられています。

本記事では、決済サービスを現在提供している、あるいは今後提供予定である様々な事業者が、サービスを不正利用されないためにどのような点を考慮してサービスを設計したらよいのか、セキュリティ対策を取るべきリスクポイントとその対策アプローチについて紹介します。

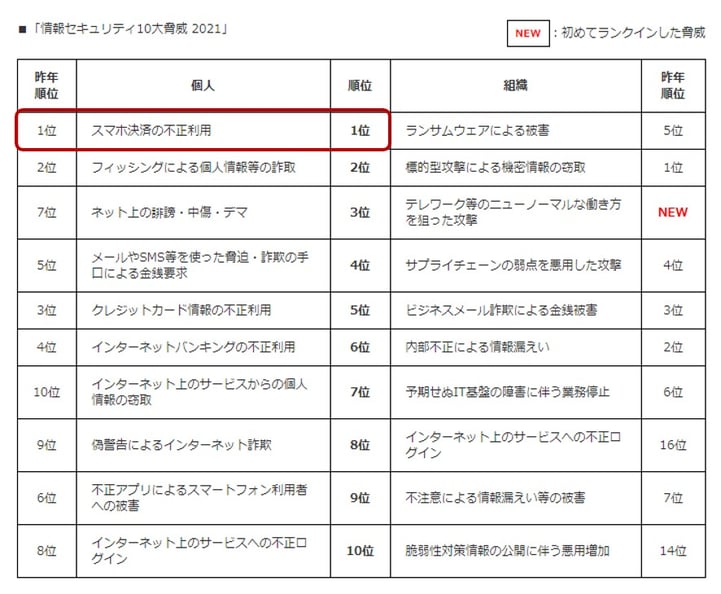

今年1月に公開されたIPA(情報処理推進機構)による「情報セキュリティ10大脅威 2021」によれば、「スマホ決済の不正利用」は個人部門で昨年に続き、2年連続1位となっており、依然として狙われやすい状況だということがうかがえます。

図. 情報セキュリティ10大脅威 2021

(出典:https://www.ipa.go.jp/security/vuln/10threats2021.html)

報じられたスマホ決済を悪用する攻撃の多くを見ていると、スマホアプリそのものの脆弱性というよりもサービス全体の仕組みのどこかに「穴」があり、この「穴」が原因で不正利用に繋がってしまっていると考えます。

例えば、多くの決済アプリではID/パスワードでの認証に加えて、SMS認証やメールアドレスにワンタイムパスコードを送付するといった追加の認証機能を実装していますが、これらの認証に用いている電話番号やメールアドレスを変更する機能についても考慮しなくてはなりません。

もし、サービスの仕様として簡単に変更できてしまうような場合は、攻撃者によって書き換えられた情報を用いて認証が突破され、不正利用に繋がってしまうといったケースが想定されます。

攻撃者に狙われるリスクポイント

決済サービスを悪用する攻撃者はどのような点を狙うのでしょうか。それはズバリ、”Weakest Link”です。”Weakest Link”とは英語のことわざである「The chain is only as strong as its weakest link.」から由来しており、「鎖の強度は一番弱い環の強さで決まる」という意味になります。これをセキュリティに置き換えれば「システム全体の安全性は、そのシステムの最も脆弱な部分に決定される」と言えます。

つまり、機能単体で見れば高度なセキュリティ対策が施されている場合でも、システム全体で見た時に別の機能に穴があれば、せっかくの高度なセキュリティ対策も意味をなさなくなってしまうということです。したがって、この”Weakest Link”を発見し、適切に対処することが決済サービスを安全に提供する上で重要になります。では、どのような点が”Weakest Link”となり得るか、いくつか考えられるケースを紹介します。

- ケース①:システム間や機能毎で認証強度に差がある

- 例えば、スマホ決済アプリではログイン時にID/パスワードに加えて、SMS認証による多要素認証を実現しているが、同じアカウントデータを共有しているWebサイト側ではID/パスワードによる知識認証のみでログイン可能であるといった場合、攻撃者はなんらかの方法で不正に入手したID/パスワードを用いてWebサイトへ不正ログインし、電話番号を書き換えた後、今度はスマホ決済アプリで書き換えた電話番号を用いてSMS認証を突破し、不正決済を行うといったシナリオが考えられます。

- このような認証強度の差は認証情報を忘れた際のリカバリー手段や認証情報の変更時、または別端末からのログイン等も発生しやすく、注意が必要です。さらにサービスによっては認証情報をコールセンターへの問い合わせで変更できる場合もあるため、運用面においても考慮する必要があります。

- ケース②:アカウントが大量作成できる、または作成時の身元確認が不十分

- アカウント作成時に必要な情報が、例えばメールアドレスのみで同一ユーザが複数アカウントを容易に作成可能である場合、初回登録キャンペーンの特典やクーポンなどを複数利用され、本来期待する販促効果を得られないといったシナリオが考えられます。

- また、アカウント作成時にユーザの身元確認が不十分で、匿名で作成できるといった場合も足が付きにくくなることから、攻撃者に狙われやすく、注意しておく必要があります。

- ケース③:既存の提供サービスが機能拡張する場合

- シンプルな顧客サービスアプリに後から決済に関する機能を追加したり、新しい決済手段を拡張したりする場合などは特に注意が必要です。例えば、「新たにポイントとの連携機能を付けてポイント決済や交換機能を追加する」、「紐づけ可能な決済手段を拡張する」、「アカウント間で送金可能とする」、「登録口座に出金できるようにする」等といった場合です。

- いずれの場合も機能利用時の認証やリスク軽減策がしっかり考慮されていないと不正利用に繋がる可能性があります。

安全な決済サービスを提供するために検討すべき対策アプローチ

次に決済サービスのリスクを正しく把握するために、どのような対策のアプローチを取るべきかを解説していきます。

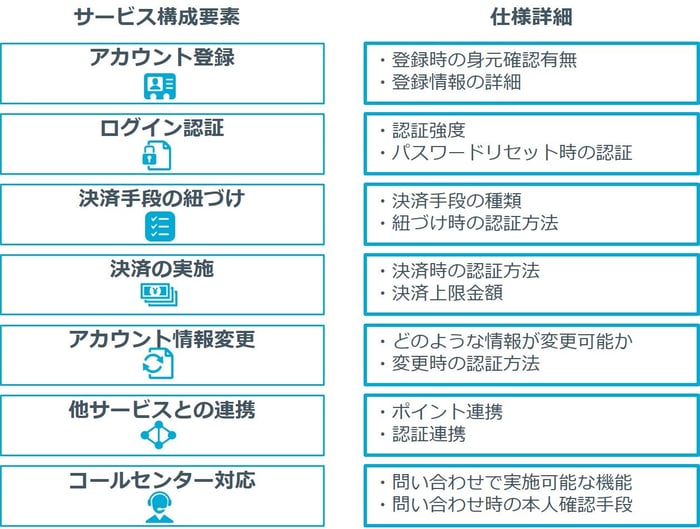

リスクとなり得るポイントを発見するためには、まずサービスの全体像をしっかり把握することが重要です。ここで言うサービスの全体像とは自社のサービスだけではなく、他社の連携サービスやコールセンターなどの運用面までを含めます。その上で、サービスを構成する要素毎に機能を分解して、個々の機能で何が実施できるか、どんなデータをやり取りしているのかといった仕様を洗い出すことが有効なアプローチとなります。

例えば決済サービスの構成要素には以下のような機能が一例として考えられます。

<決済サービスの構成要素の洗い出し例>

各機能の仕様が把握できたら、認証強度に弱い部分がないか等のリスクを機能毎に洗い出します。その後、このリスクを起点としてどんな攻撃を受ける可能性があるか、不正利用に繋がる恐れはあるかをサービス全体に当てはめ、リスク分析を行うことが効果的です。

これはサービスを新規に開発する場合だけではなく、既に提供しているサービスに機能拡張を行う場合も有効なアプローチとなります。追加する機能の仕様によっては、それまで安全だったサービスが急に脆弱になってしまい、不正利用に繋がる恐れがあるといったケースは、実際のお客様サービスでリスク分析を行う際に検出されることがあります。

おわりに

キャッシュレス化の波は今後も止まらず、更に普及していくことは間違いないでしょう。金融業界以外からの決済サービスへの新規参入も最近では増えていることから今後も新たなサービスが登場したり、既存サービスも様々な追加の新規機能を提供したりと、ますます発展し複雑化していくものと思います。

安全な決済サービスを提供するためには、しっかりとリスク分析を行い、対策を十分に施せるかどうかにかかっています。

NRIセキュアでは、電子決済サービスを提供するあらゆる企業を対象に、サービス全体のフローや機能、運用面までを含めたセキュリティリスク分析を行い、対策を立案するご支援が可能です。セキュリティ対策をどこまで実施すべきか、ユーザビリティを考慮したセキュリティ対策をどう実現したらよいかといったようなお悩みの方も含めて、ご興味がございましたら、ぜひ弊社までお気軽にお問合せください。

■関連サービス