社会におけるやりとりが非対面中心に変化していく中で、顔を直接確認できない従業員や顧客を「本人」だと確認し、必要なものを提供するために、デジタルアイデンティティの重要性が高まっています。

本記事では、デジタルアイデンティティの概念、デジタル・オンラインのサービス(以下サービス)での身元確認(アカウント登録等)、サービスを利用する際に本人であることを確認する当人認証(ログイン等)について、昨今の技術動向を踏まえながら解説していきます[1]。

[1] 本記事で取り上げる顧客のIDやアカウント管理はCIAM(Customer Identity and Access Management)とされ、ゼロトラストアーキテクチャーやリモートワークにおけるセキュリティ向上の要となる従業員のIDやアカウント管理の基盤はEIAM(Enterprise Identity and Access Management)として一般には区別されています。

アイデンティティとデジタルアイデンティティ

デジタルアイデンティティの概念を理解するため、アイデンティティとは何かを説明します。「アイデンティティ」とは、ラテン語で「同一」を意味する”idem”という単語を語源とし、一般的には人物の身元とも訳されます。そして、「アイデンティティ」は氏名、年齢、性別、住所、国籍、電話番号、メールアドレス、職業、勤務先、身長、顔、指紋、趣味嗜好等の多種多様な属性の組み合わせから成り立ち、個人は自らが持つ属性から異なる一部を抽出して別々のアイデンティティを保持することも、逆に異なる個人が同じ属性を持って同一のアイデンティティを保持することもできます[2]。

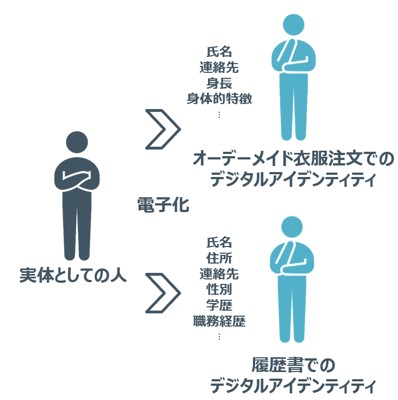

例えば、オーダーメードの衣服の注文では個人が氏名や連絡先の他に、身長や身体的特徴といった属性から成り立つアイデンティティを保持します。一方で、同じ個人が履歴書を記入する際には、氏名、住所、連絡先、性別、学歴、職務経歴といった属性から構成される別のアイデンティティを持ちえます。

そして、デジタルアイデンティティとは、これらの属性の情報が電子化され、現実社会における「実体としての人」をデジタル社会における「データとしての人」として存在させるものです。この後に解説するサービス上でのデジタルアイデンティティの確立とは、正確なアイデンティティのデータ、すなわち属性情報をサービスにおいて顧客に登録してもらうところから始まります。

個人が持つ属性から異なる一部の属性(アイデンティティ)が電子化され、

現実社会における「実体としての人」をデジタル社会における「データとしての人」

(デジタルアイデンティティ)として存在させる

[2] ISO/IEC 24760-1 “IT Security and Privacy — A framework for identity management — Part 1: Terminology and concepts”

サービス利用開始時の身元確認

多くのサービスの利用開始時には、一般的にメールアドレスに始まり、氏名、住所、電話番号等の情報を入力してもらいます。利用開始時の一連の手続きは、その現実社会における人物のメールアドレスなどの情報を入力してもらい、入力された情報を当該人物が持つ情報であることを確認する身元確認の上でサービス提供空間においてデジタルアイデンティティを生成するためと、さらには当該利用者に対してデジタルアイデンティティの内容をもとに適切なサービスを提供するために行われます。

身元確認の一つの目的は、例えば第三者がある個人になりすましてその個人の属性を登録したり、実際に持っている属性とは異なる虚偽の属性を登録したり、さらには現実には存在しない架空の人物として属性を登録したりしてくることへの対策です。

デジタルアイデンティティの場合、簡単な確認手段しては、メールアドレスという属性が入力された際に、サービス側からそのメールアドレス宛にURL付きのメールを送信し、そのURLにアクセスがされたらメールアドレスが持たれている属性として確認でき、デジタルアイデンティティの一属性としてメールアドレスを登録するものが挙げられます。

ただし、メールアドレスや、SMSを受信できる電話番号は大量に生成することが可能なため、メールアドレスや携帯電話番号の確認だけでは悪意者によって複数の架空の人物としての属性登録とアカウント作成ができてしまいます。また、属性の種類によっては同じ値を別の人物が持っていることもあります。

一人の人物が複数持ちえるメールやSMSの属性の確認だけでは、

一人の人物が複数持ちえるメールやSMSの属性の確認だけでは、

悪意者によって複数のデジタルアイデンティティが同じサービス上で生成されうる

そのため、サービス内容が重要で、利用開始時に身元確認を強固にしたい場合は、詐称することが困難な方法で顧客の属性を検証する必要があります。

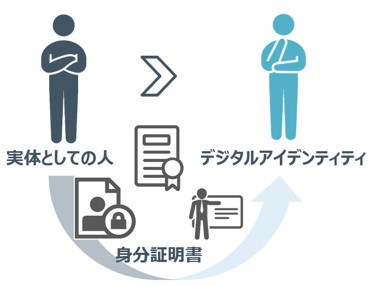

検証方法の例としては、発行元によって正しい属性が記載されている本人確認書類を持っていて、本人確認書類が有効であることを確認し、載っている顔写真と顧客の顔容貌を見比べて一致すると判断した場合に、本人確認書類を持ってきた顧客に、本人確認書類に記載されている属性が紐づくと判断することが挙げられます。

本人確認書類自体の有効性の検証、確認、記載されている属性の取得は対面で実施することもできますが、オンラインの場合は、eKYC(electronic Know Your Customer)というソリューションもあります。本人確認書類を用いての身元確認をより強固に行う場合には、本人確認書類自体の真贋性(しんがんせい)や有効性の検証に加えて、発行元に対して本人確認書類に記載されている属性の情報を照会するといった方法もあります。

発行元によって正しい属性が記載されている本人確認書類を

正当に保持していることを確認した上で、

記載されている属性を取得してデジタルアイデンティティを生成する

このように強固に属性の確認を行っても、現実社会の顧客が持つ属性が変化することがあることにも留意する必要があります。個人が一つしか値を持ちえず通常変化することが考えにくい属性としては生年月日や出生地がある一方で、住所や電話番号は何らかの機会によって変わることがあり得ます。このため、特に変化しうる属性についてはサービス利用開始時だけでなくその後も継続的に確認を行う方法を検討するのも良いかもしれません。

また、サービス利用開始のユーザビリティを向上させるため顧客による属性の入力の手間を省かせ、他社のサービスから属性の情報を取り込んでもらう機能を提供することもありますが、結果として不正確な属性によるデジタルアイデンティティの確立につながることがあり得ます。前述した属性の検証が他社サービス側で正確に行われていなかったり、この後に説明する認証に不備があり他人がなりすまして属性の情報を他社サービスから取り込んだりするリスクも存在します。そのため、属性を取り込む元のサービス自体についても、属性の検証強度や認証強度などの側面を含めて慎重に確認することが望ましいです。

属性の情報が確認・検証され、デジタルアイデンティティがサービス提供空間上で確立されると、それに応じて適切な内容のサービスを提供します。年齢や居住地によって閲覧できるコンテンツを制限したり、契約の内容という属性を踏まえて提供するサービスを変えたりするといったことが挙げられます。

同一人物であることの確認(当人認証)

前述のプロセスを経てサービス上に顧客のデジタルアイデンティティを確立されましたが、次に顧客がアクセスしたときにその顧客が以前アイデンティティの登録を行った際と同一人物であることを確認するために当人認証が行われます。

認証と聞くとパスワードを思い浮かべる方が大半だと思われますが、パスワードもデジタルアイデンティティの一部とみなすことも考えられます。当人認証とは現実世界における「人」が持つ認証器(パスワードなど)が、デジタル空間上のデジタルアイデンティティの一部の認証器に関する情報と正しい組み合わせであることを確認することとも解釈できます。

簡単に説明すると、パスワードによる認証はパスワードというデジタルアイデンティティの一属性を当該の顧客のみが知っているという前提で、入力された一属性があらかじめ登録されている一属性と一致するかを確認しているということです。

そのため、パスワードがフィッシングサイトで盗み取られたり、使いまわしをしていた他サービスから流出したりすれば、顧客のみが知っているという前提が崩れて他人がその属性を入力し、デジタル空間での「人」になりすませます。

第三者が顧客になりすます可能性を低減するために複雑なパスワードを他サービスとは使いまわさずに設定させる重要性も広く提唱されています。

しかし、今度はフィッシングサイト等でパスワードが盗まれた場合も想定する必要が出てきます。ここで、当人認証に用いるデジタルアイデンティティの属性を、情報セキュリティにおける一般的な観点である知識、所持、生体の三要素から見てみましょう。

多要素認証を導入する際のポイントと注目技術

パスワードは顧客のみが知っている属性、つまり知識による認証です。もう一つは顧客のみが特定の物を所持しているという属性、所持による認証です。最後は顧客自身の生体的特徴という属性、生体による認証です。これらの異なる要素の属性を重ねて用いることで、サービスにアクセスしてきたのが顧客本人であることを判定できる可能性を高めるのが多要素認証です。

認証の種類と方法例

|

認証の種類 |

認証方法例 |

|

知識認証 |

パスワード、暗証番号 |

|

所持認証 |

SMSやトークンのワンタイムパスワード、セキュリティキー |

|

生体認証 |

指紋、静脈、顔 |

デジタルアイデンティティのなりすましのリスクを低減するためには多要素認証を導入することが理想ですが、顧客にとってはサービス利用のたびに複雑な操作を行う必要があり、ユーザビリティを低下させてしまうことも考えられます。そのため、サービスの内容によってリスクを判定し、許容して知識認証だけで利用させることや、なりすまされた際のリスクが高いと判断すれば多要素認証を必須とするように使い分けることもあります。ただし、これでは部分的になりすましが起こったり、ユーザビリティが低下したりします。

なりすましの可能性を低減しつつ、ユーザビリティを低下させない多要素認証の技術として着目されているのがパスキーです。パスキーはUSBポートに挿したりNFCで接続したりするセキュリティキーのほか、世間で用いられている多くのスマートフォンやPCが、顧客が保持している認証器として所持認証の要素となります。

加えて指紋といった生体認証や暗証番号といった知識認証が認証器内部でユーザー検証として行われます。さらに、パスキーでは生体認証や知識認証の認証情報はインターネット上でやり取りされることは無く、かつ一つのパスキーはそのパスキーが登録されたサイトでしか使えないため、フィッシングサイトや通信経路上で認証情報が盗み取られて悪意者によってなりすまされるリスクも低減されます。

また、サービスへの認証にSNS等のソーシャルログインを提供するケースもありますが、この注意点についても記します。ソーシャルログインとは顧客に外部のSNS等にログインしてもらい、SNS等側からログインされている情報という顧客のデジタルアイデンティティの一属性を自サービス側で確認することで認証の代替とするものです。

SNS等にログインするだけで複数のサービスにアクセスできるという点でユーザビリティが向上するというのは顧客と企業の双方にメリットがあるように聞こえます。しかし、元となるSNS等の認証の強度が弱く、第三者がなりすましてSNS等にログインできれば、結果としてSNS等から不正確なデジタルアイデンティティで自サービスへのアクセスを許してしまうリスクがあることには注意すべきです。

おわりに

デジタル社会での「人」を形作るデジタルアイデンティティを念頭に置き、顧客が本人であることを確認して安全なサービスを構築することは、デジタル・オンラインで事業を展開するにあたって避けて通ることはできません。

当社ではデジタルアイデンティティを軸に、顧客向けのサービスにおいて安全かつ安心に活用していくためのソリューションを多数ご用意しております。顧客のユーザビリティも意識しながらより安全なサービス提供にご協力させていただきますので、お気軽にご相談ください。

■おすすめの関連記事

顧客向けID&アクセス管理(CIAM)システムがもたらす新しい顧客体験

CIAM(顧客ID&アクセス管理)製品の選定で欠かせない「3つのポイント」とは?