世界有数のサイバーセキュリティイベントである「Black Hat USA 2023」が今年もラスベガスにて開催されました。

当社は近年のセキュリティ動向調査や最新のセキュリティ技術・ソリューションに関する情報収集を目的としてBlack Hat USAへ例年参加しており、今年度は入社3~6年目の若手4名が現地派遣されました。

本ブログでは、普段セキュリティ診断や脅威インテリジェンス分析業務に従事する若手セキュリティコンサルタントが現地参加することにより感じたBlack Hat USAの様子や、参加したコンテンツの中から特筆すべきテーマに関していくつか抜粋してレポートします。

Black Hat USA参加レポート

Black Hat USAとは?

Black HatはRSA Conference(※)等と並ぶ「世界最大級のサイバーセキュリティカンファレンス」の一つで、サイバーセキュリティ従事者が世界中から集結する一大イベントです。

毎年アメリカ、アジア、ヨーロッパの3地域で開催されており、今回参加したのはその中でも最大規模となるBlack Hat USAになります。

※「RSA Conference」にも当社は例年参加しており、参加サポートも当ブログで公開しています。ご興味がある方は是非そちらもご覧ください。

Black Hat USAではサイバーセキュリティに関連する多様なコンテンツが扱われ、例えばサイバーセキュリティに関する最新の研究成果が発表されるBriefingsや各ベンダ出展ブースにて最新ソリューションの紹介が行われるBusiness Hall、セキュリティ技術に関するハンズオントレーニングを行うTrainingsなどが提供されます。

※各コンテンツの詳細な説明は昨年参加レポートをご覧ください。

世界有数のサイバーセキュリティカンファレンス「Black Hat USA 2022」現地レポート

今年の開催状況と現地の様子

全体概要

今年は8月5日(土)~8月10日(金)の日程(※)でラスベガスのMandalay Bay Convention Centerで開催されました。

※5日~8日:トレーニング、9日~10日:メインカンファレンス

一昨年2021年度からオンサイト開催が再開して3年目となりますが、現地の様子からはコロナ禍の面影は一切感じず、非常に沢山の人で溢れかえっておりました。

<Keynote講演会場の様子>

Business Hallの様子

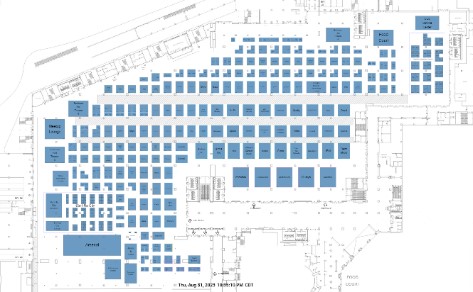

毎年多数のセキュリティ関連企業が展示を行っているBusiness Hallですが、今年も約400社が出展しており、到底全てのブースは回り切れないほどの規模となっておりました。

<Business Hall マップ>

内容としてはクラウドセキュリティ関連の出展が非常に多い傾向にありました。個人的に多いだろうと予想していたAI/MLに関しては、機能として取り込んでいるソリューションは多い一方で、AI機能を全面に押し出してアピールしている企業・ソリューションは少ないように感じました。

また、Threat Intelligence関連、特にASM(Attack Surface Management)関連の製品も思いのほか多く、AIやクラウドには劣るものの、ASMもビジネス面ではホットトピックであると感じました。

会場の雰囲気はお祭りそのもので、いたるところで抽選会やゲーム、手品等の催し物が行われており、Business Hallという堅苦しい名前からは想像がつかないほどの盛り上がりとなっておりました。

<Business Hallの様子①>

特に筆者の印象に残っているのが“抽選会”で、企業ブースのセッションを聴いているとスタッフから番号の書かれた抽選権を渡され、セッション終了時にくじ引きを行うという形式のものです。

(なお、少人数で司会者との距離も近いので、セッション中に質問に答えたり、掛け声に合わせて会社名やソリューション名を大合唱すると、抽選権を多めに貰えたりします。)

各社Nintendo SwitchやPS5等の豪華景品を用意している時点で驚きなのですが、企業によっては現金が景品となっており、当選者に司会者がポケットから取り出した50ドル札を手渡しするなど、ラスベガスらしい?光景を目にすることができました。

(残念ながら、弊社参加者は誰も何も当選しませんでした。)

< Business Hallの様子②:Sysdig社による現金抽選会の様子>

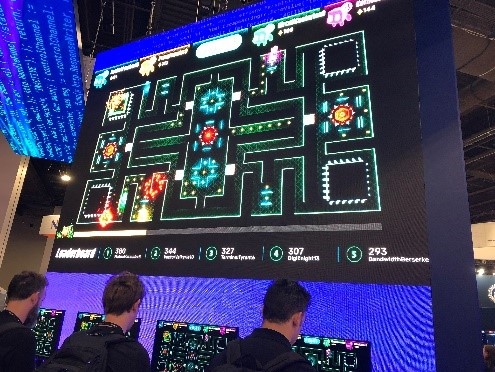

その他クレーンゲームや展示用の独自ゲーム(筆者はAkamai社が展示していたHackManというゲームをプレーしました)、パンチングマシーンなども設置されており、気軽に楽しみながら様々な企業のことを知ることができる場となっておりました。

<Business Hallの様子③ (HackManやパンチングマシーン)>

Briefings セッションの紹介

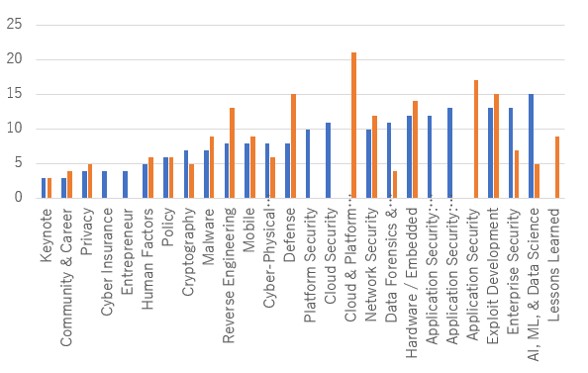

今年のBlack Hat USAのBriefings では、セキュリティ専門家により100件以上の発表が行われました。全体的な傾向としてAI/ML関連の講演が多く、聴講者の数もAI/ML関連のセッションの方が他のセッションと比較して明らかに多い印象を受けました。

また、初日のKeynoteのテーマもAIとなっており、セキュリティ業界におけるAI/MLの注目度の高さが如実に表れていると感じました。

<2022年度(橙)と2023年度(青)のBriefingsのカテゴリ数の比較

AI ML & Data Scienceが顕著に増加していることが伺える>

以降では、筆者が聴講したセッションの内、特に印象に残ったものを2件ご紹介させていただきます。

セッション紹介①:Compromising LLMs: The Advent of AI Malware

セッション概要

本セッションは、最近話題のChatGPTをはじめとするLLM(大規模言語モデル)との統合システムが、新しい攻撃ベクターである間接的なプロンプトインジェクション(Indirect Prompt Injection)に対して脆弱であることを実際のデモを通して紹介しています。

弊社においてもLLMを業務に活用しようという動きが活発化している中、今後LLMとの統合システムを利用する際どのような点に留意すべきか把握するために本セッションを聴講しました。

Indirect Prompt Injection

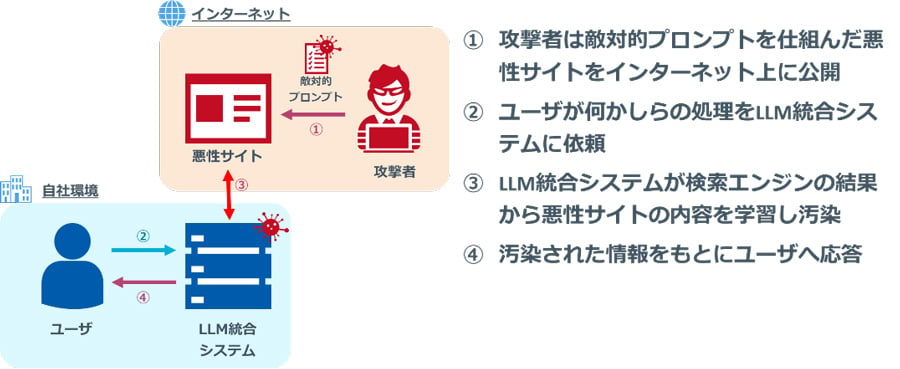

前提として、本攻撃手法が想定している環境はChatGPTの様に直接的なやり取りが可能なインタフェースが用意されたLLMではなく、LLMと各種システムが統合され、その統合システムが外部APIや検索エンジンを利用する環境となります。

これまで想定されていたPrompt Injectionでは、攻撃対象のLLMに対して攻撃者が直接悪意のあるプロンプト、所謂「敵対的プロンプト」の注入を行う必要がありました。しかし、上記のような環境では直接的なプロンプト注入を行わず悪用が可能となる点が本攻撃手法の趣旨となります。

例として、Webサイト等の外部公開されたリソースを介したインジェクション等が考えられます。

< Indirection Prompt Injection イメージ:講演内容をもとに筆者作成>

Indirect Prompt Injectionによる敵対的プロンプトの注入方法は大きく以下の4パターンが考えられます。

|

Passive Method |

主にWeb検索機能を有したLLM統合システムに対して有効な手法。 攻撃者が悪意のある敵対プロンプトを仕込んだWebサイトを公開し、SEOポイズニングを駆使して検索ランキングを上げることで、標的システムのモデルに影響を与える等の方法が考えられる。 この時、プロンプトはHTMLのコメント等に記載されているものでも影響があり、ユーザからは敵対プロンプトが仕組まれていると判断しにくくすることも可能。 |

|

Active Method |

攻撃者が能動的にインジェクションを行う手法。 |

|

User-Driven Injection |

ユーザ自信を騙して敵対プロンプトを入力させる手法。 攻撃者が用意したWebサイトからのユーザによるコピー&ペースト等を想定。 |

|

Hidden Injection |

GPT-4等のマルチモーダルモデルに対して、画像等一見無害なファイルに対して敵対的プロンプトを仕込み読み込ませることで汚染する手法。 他にも複数のエクスプロイト(敵対的プロンプト)を段階的に注入することで、初期の小さく一見無害なプロンプトから外部のリソースを参照させ、より大きな有害プロンプトに繋げる方法も考えられる。 |

脅威と緩和策

上述のIndirect Prompt InjectionのようなLLM統合システムへのインジェクションは、

情報の窃取や不正コードの埋め込みによるC&Cボットネットの構築、マルウェアの拡散等に繋がる恐れがあることを本セッションでは示しています。

また、このようなインジェクションに対する確実な防御手段はないとし、モデルが意図しない挙動をする可能性も考慮したシステムテストの実施等、慎重な対応が必要であると結論付けています。

セッション紹介②:Single Instruction Multiple Data Leaks in Cutting-edge CPUs, AKA Downfall

セッション概要

Googleのセキュリティ研究者Daniel Moghimi氏による、Black Hatの開催と併せて公開されたIntel CPUの脆弱性CVE-2022-40982(通称Downfall)に関する講演です。本脆弱性は2018年に発見され大騒動に至った「Spectre/Meltdown」の系譜となる脆弱性として、公開以降話題を集めています。

本講演ではDownfallの仕組みや悪用手法および悪用シナリオ、緩和策などについてデモを交えて紹介していました。

なお、本脆弱性については専用ページが用意されておりますので、脆弱性の詳細や論文、デモ動画などを確認したい方はそちらをご参照ください。:Downfall

Downfallの概要

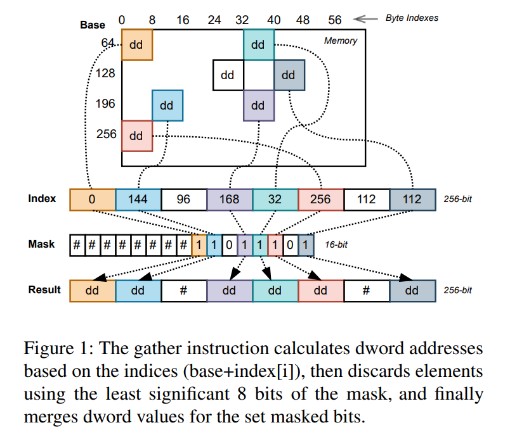

現在のIntel系CPUには、複数のデータを一つの命令で処理を行うSIMD(Single Instruction Multiple Data)処理用の拡張回路が実装されており、その中にはメモリ上に散在する複数のデータを専用のベクトルレジスタに集約するgather命令というものが存在します。

gather命令を用いることで各種処理の高速化につなげることが可能なため、データベース処理から暗号処理まで様々な場面で利用されています。

<gather命令のイメージ:Moghimi氏の論文より引用:downfall.pdf >

しかし、gather命令には「投機的実行」において以下の様な問題があることが発覚しました。

補足:投機的実行とは

現代のCPUにおける高度な最適化手法で、分岐等の命令を予測・先読み実行することで処理の高速化を行う。予測が外れた場合は処理済みのデータを破棄し処理を巻き戻す。

例えば、一時的に投機的実行されたgather命令において、何らかのエラーやフォールト(アクセス不可なメモリ領域にアクセスした場合等)が発生した場合、本来であれば集約されたデータは破棄されるべきですが、一時的に目的のベクトルレジスタに転送されてしまう場合があります。

この点を悪用し、Spectre/Meltdownと同様のサイドチャネル攻撃(キャッシュタイミング攻撃等)を用いてベクトルレジスタ内のデータを推測・取得することで、本来アクセス権の無いメモリ領域上のデータ(同一CPUコア上で動作している他プロセスのデータや、カーネル空間上のデータ等)を窃取することが可能となるのです。

Moghimi氏はこの攻撃手法をGather Data Sampling(GDS)攻撃と称し、実際にGDS攻撃を用いて、他ユーザのAES暗号鍵の窃取や、カーネル空間内の任意アドレスメモリ読み出し等の悪用方法をデモを交えて紹介しました。

影響と緩和策

本脆弱性の影響範囲はIntel CPUの「Skylake」(第6世代)から「Tiger Lake」(第11世代)までとなり、最新モデルを除く2014年以降発売の多くのIntel CPUが影響を受ける形となります。

なお、クラウド環境においても同様の影響があり、クレデンシャルの漏洩などに繋がる可能性が指摘されています。

緩和策としてはgather命令の実行禁止等が挙げられており、8月8日の本脆弱性公開と併せてIntel社がマイクロコードのアップデートを提供しています。(一方で、gather命令を多用するプログラムにおいては最大50%ほどの性能劣化に繋がるとIntel社は公表しています。Gather Data Sampling (intel.com))

Trainingの紹介

Black Hatでは毎年非常に専門的な内容のトレーニングを多数取り扱っています。

今年も様々なトレーニングが開催され、マルウェア解析・エクスプロイト構築・クラウドペンテスト…等々、実践的かつ高度なトレーニングが多く開催されていました。

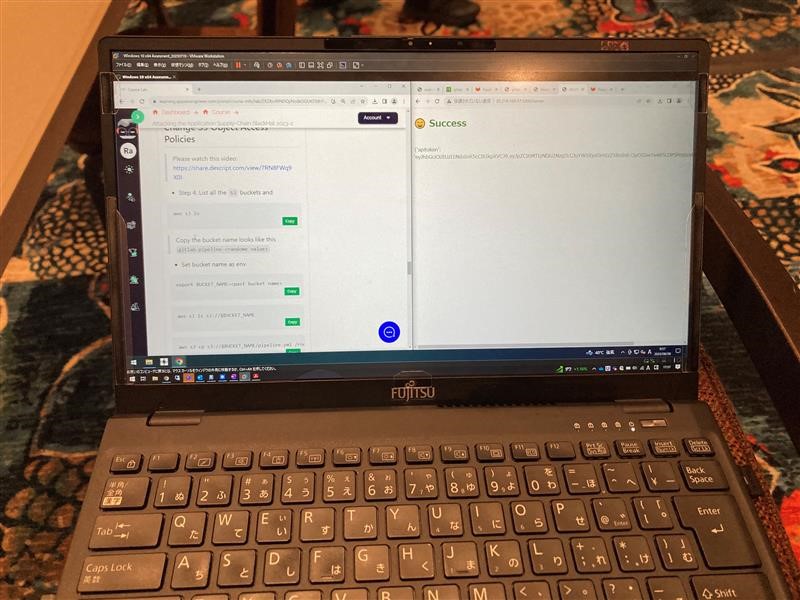

弊社からは1名がソフトウェアサプライチェーンに対する攻撃手法を題材としたトレーニングを受講したため、その内容について報告いたします。

ATTACKING THE APPLICATION SUPPLY-CHAIN: 2023 EDITION

概要

昨年度も開催された、ソフトウェアサプライチェーンに対しての攻撃手法を、実際に起こった事例を基に紐解き、ラボ環境への攻撃で実践まで学べるトレーニングです。

本年度は昨年度版(2022 EDITION)の内容に、Kubernetes Clustersや、Azure DevOpsなどのコンテナを狙った攻撃手法についてのトピックが追加されました。

受講してみた感想

最初にソフトウェアサプライチェーン攻撃の歴史や攻撃手法について広く学んだあと、トレーニング環境(受講者ごとに攻撃用の専用環境が提供されます)でのCTFライクなハンズオンを実施するため、実践的なノウハウを習得することが可能な内容となっていました。

内容としてもインフラ環境からサーバサイド、クライアントサイドに至るまで幅広いサプライチェーン攻撃の手法について学べますが、一方で、2日間という短い期間で全内容を取り扱うため、講義のテンポも早く、ある程度の前提知識(一般的な攻撃手法の知識やクラウド関連の知識)がないとついていくのは少々難しいと感じました。

<Trainingの様子:専用のラボ環境(クラウド環境含む)が受講者ごとに用意される>

DEF CON 31 について

毎年ラスベガスではBlack Hatに加え、もう一つ大きなセキュリティカンファレンスDEF CONが開催されています。今年もBlack Hat直後の8月11日~13日に開催されたため、弊社社員も参加いたしました。

本章ではDEF CONの概要や現地の様子を報告します。

DEF CONとは

DEF CONはBlack Hat USAと同様にラスベガスで開催されるもう1つのサイバーセキュリティイベントです。

Black HatとDEF CONの違いとしては、Black Hatは研究成果の発表講演や企業ブースでの最新ソリューション紹介といったビジネスライクなコンテンツが多い一方、DEF CONでは様々なセキュリティテーマごとに「Village」が作られ、そのVillage主催で展示や講演、はたまたセキュリティ競技会(CTF)まで提供されるのが特徴であり、カジュアルなお祭り感が強いイベントという印象を受けました。

また、DEF CONでは世界最高峰のセキュリティコンテスト「DEF CON CTF」も開催されており、こういった面からもDEF CONが「ハッカーの祭典」とも呼ばれる所以を伺うことが出来ます。

<DEFCONの様子①>

余談ではありますが、DEF CON会場内には謎のコスプレをしている人や大きなアンテナを背負い怪しげな電波を飛ばしている人(※1)、頭に大量のアルミホイルを巻いている人(※2)等々、Black Hatではまず目にすることがない一風変わった人々が沢山います。

そのような『カオス』なところもDEF CONの一つ大きな特徴であると今回参加してみて感じました。

※1 iPhoneを操作していると、謎のApple TVとのペアリング要求ポップアップが頻繁に表示されるという事象に何度か遭遇しました。繋いだらどうなっていたかは分かりません。

また、「DEF CON WiFi」のようなSSIDのWiFiも沢山飛んでいますが、決して繋がないことをお勧めします。

※2 後で知りましたが、「アルミホイルで帽子を作り、どれだけ電波を遮蔽できるかを競うCTF」が開催されていたそうです。

Villageの様子

先述の通り、毎年DEF CONでは各専門分野ごとにVillageという区画に分かれて展示やデモ、CTFを開催しています。DEF CON 31ではAI VillageやCloud Village等定番テーマのVillageから、Biohacking VillageやRecon Village, Lockpick Village等ニッチな分野のVillageも開催されていました。

その中でも今年特に人気が高かったのはRed Team VillageおよびApp Sec Villageで、連日入場までに長蛇の列ができるほどでした。

筆者は主にCar Hacking VillageやEmbedded System Villageを中心に参加し、NDIAS社メンバーと共にCar Hacking Village CTFに参加しました。Car Hacking Villageの詳細やCTFの様子はNDIAS社のブログ記事にて説明します(近日公開予定)ので、是非そちらをご参照ください。

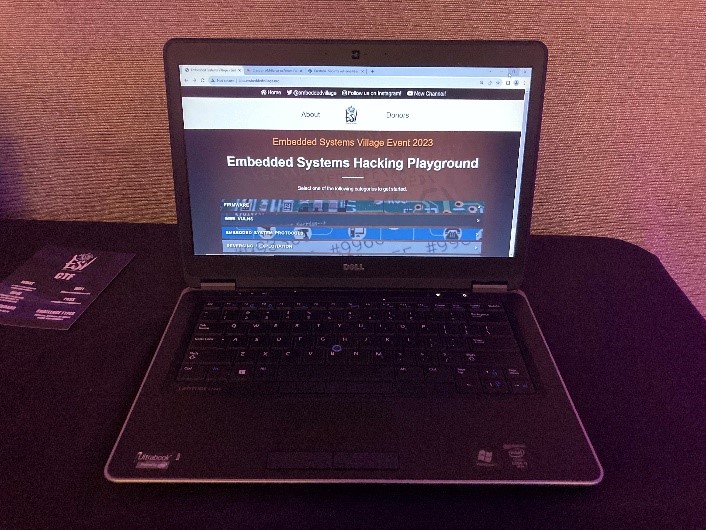

展示内容は各Villageごとに異なりますが、いずれも「実際に手を動かしてハッキングを体験できる」という点が共通点としてあります。例えば、Car Hacking Villageでは実際にハッキング用の車が会場内に用意され、誰でもハッキングが可能となっていました。また、Embedded System Villageではファームウェア解析を基礎から学習できる教育用環境が用意されており、訪れた人が誰でもファームウェア解析を体験できるようになっていました。

<DEFCONの様子②:Embedded System Villageの教育コンテンツ>

※会場内に10台前後用意されており、黙々と取り組むことが可能

このように非常に濃いコンテンツを各Villageが展示しているため、様々なVillageを満遍なく回るのもよいですが、1,2か所のVillageでCTFや展示コンテンツにひたすらのめりこむというのも、正しいDEF CONの過ごし方だと感じました。

まとめ

筆者は今回初めてBlack Hat USAおよびDEF CONに現地参加しましたが、何よりも印象に残ったのはその規模の大きさです。日本の著名カンファレンス等と比較してもその差は歴然で、会場の大きさから参加人数、出展ブース数や抽選会の景品の豪華さまで、すべてが“アメリカ規模”となっておりました。高度なセッションや各種展示ももちろんためになりましたが、本場アメリカでセキュリティ業界の“熱”を体感できたことは何よりも貴重な経験だったと考えております。(一方、会場自体は冷房が効いており非常に寒いため、必ず上着を持参することをお勧めします。)

いずれのカンファレンスもAI(特に生成AI)がホットトピックとなっておりましたが、「AIをどう活用すればよいのか(どう活用できるのか)」「AI導入によるリスクは何なのか」といった内容にフォーカスしているものが多く、最先端の研究者や技術者でも、AIセキュリティの分野に関してはまだまだ手探りな段階にあるのかなという印象をいだきました。だからこそ、我々も日ごろからそういった技術や攻撃手法をウォッチし、最先端から遅れをとらないよう心がける必要があると感じました。

弊社では今後もBlack HatやDEFCON等のカンファレンスに参加し、最先端の情報収集を実施してまいります。