IoTやインターネットに常時接続されたコネクテッドデバイスが社会のあらゆる場面で普及する今、製品が外部から操作されるといったサイバー攻撃のリスクは、もはや他人事ではありません。この課題にいち早く向き合い、約10年という歳月をかけて堅牢なセキュリティ対策を構築してきたのが自動車業界です。大規模なリコール事件や国際的な法規への対応を通じて、彼らは複雑な「モノづくり」のプロセスそのものにセキュリティを組み込むためのノウハウを蓄積してきました。

本記事では、10年にわたりその最前線にいた筆者らの視点から、自動車業界が歩んできた道のりで得られた実践的な教訓を抽出し、すべての製造業が自社のセキュリティ対策を構築するための、価値ある青写真としてご紹介します。

※本記事は10/15に大阪で開催されたNRIセキュアのイベント「Kansai Security Update」の講演内容をもとに作成しました。

業界を震撼させた「Jeepリコール事件」:自動車セキュリティの夜明け

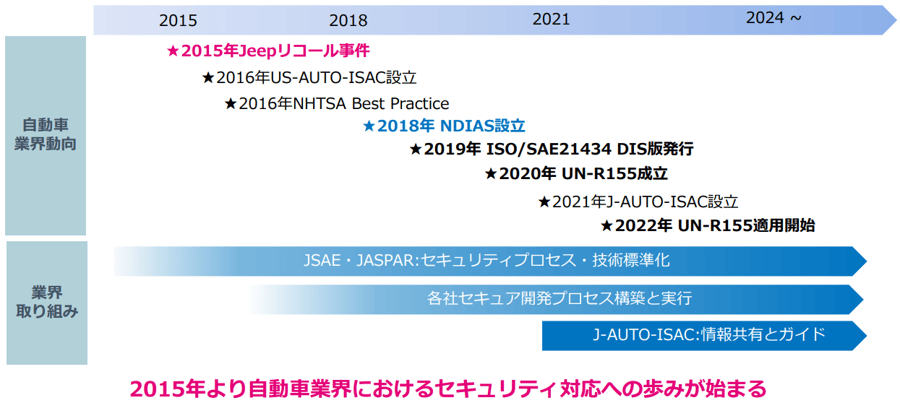

自動車業界が本格的にサイバーセキュリティ対策へと舵を切るきっかけとなったのは、2015年に発生したひとつの象徴的な事件でした。

2015年、一台の車が遠隔操作された衝撃

セキュリティカンファレンス「Black Hat USA 2015」において、研究者たちがJeep Cherokeeの遠隔ハッキングを発表しました。これは、米携帯電話ネットワークを介して、遠く離れた場所からでも車両を操作できることを示した「非常に衝撃的な報告」でした。この発表は、悪意ある攻撃者ではなく、脆弱性を指摘するための「ホワイトハッカー」によるものでしたが、その影響は計り知れないものでした。

出展元:

※1 https://www.kaspersky.com/blog/blackhat-jeep-cherokee-hack-explained/9493/

※2 http://illmatics.com/Remote%20Car%20Hacking.pdf

他人事では済まされない脅威

製品が遠隔操作されるというリスクは、自動車に限らず、インターネットに接続されるすべてのIoT機器や産業機器に共通する課題です。この事件は、自動車メーカやサプライヤ、そして規制当局を含む業界全体に大きな警鐘を鳴らしました。これを機に、本格的な対策開発が始まり、国連の車両サイバーセキュリティ規則「UN-R155」や国際標準規格「ISO/SAE 21434」の策定へとつながっていくことになります。

自動車業界はいかにしてセキュリティ対応を実現したか?4つの重要な取り組み

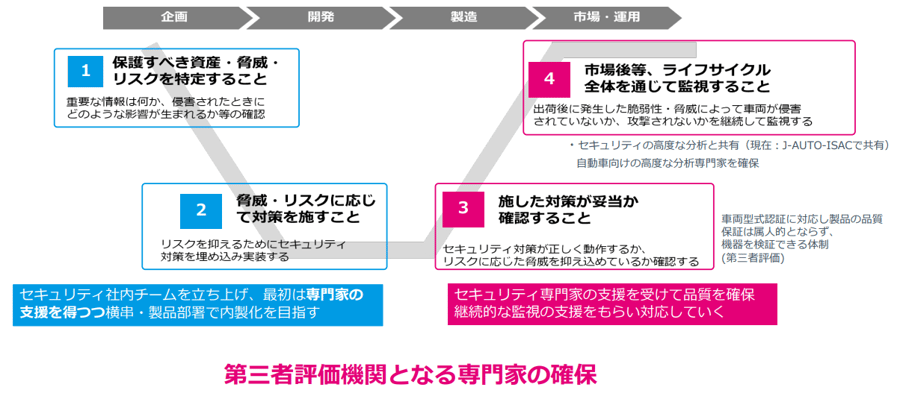

複雑なサプライチェーンと10年以上に及ぶ製品ライフサイクルを持つ自動車業界は、セキュリティを「モノづくり」のプロセスそのものに組み込む必要がありました。そのアプローチは、大きく分けて以下の4つの重要な取り組みに集約されます。

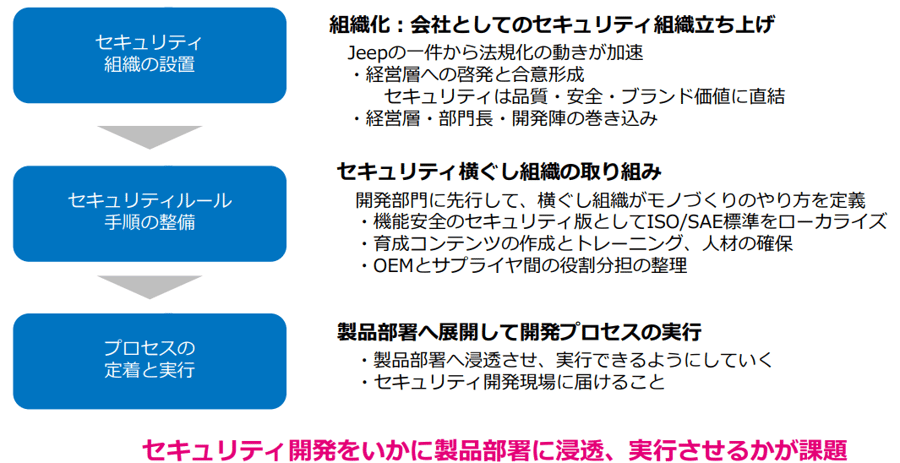

取り組み①:専門組織の立ち上げと開発現場への浸透

モノづくりの現場を持つ製造業で必要となる最初のステップは、全社を横断する専門的なセキュリティ組織を立ち上げることです。ここで重要だったのは、セキュリティを単なるコストではなく、品質、安全、そしてブランド価値に直結する重要な要素として位置づけ、「経営層への啓発と合意形成」を丁寧に行っていきます。

しかし、セキュリティを統括する「横串組織」がセキュリティ開発のためのルールやプロセスを整備するだけでは、開発現場には浸透しません。ルールと実際の開発現場との間にはしばしば「ギャップ」が生まれます。最大の課題は、このギャップを乗り越え、ルールを「作り守らせる」というトップダウンのアプローチから、開発現場と「一緒に考え創る」という協働体制へと移行することでした。これは、あらゆる大規模組織にとって、重要な教訓と言えるでしょう。

取り組み②:技術の開発と「標準化」という武器

セキュリティ対策は、一社単独の努力だけではその実現には限界があります。自動車業界は、車両全体のアーキテクチャを考慮した「自動車セキュリティの技術像」を描き、業界全体で標準化を進めることで、この課題を乗り越えました。

標準化がもたらしたメリットは多岐にわたります。

- 共通言語の確立: メーカ、サプライヤ、開発者、評価者の間で円滑な意思疎通が可能になりました。

- 再利用性・スケーラビリティ向上: 基盤となるセキュリティ技術を異なる車種や世代を越えて展開でき、開発の重複を避けられます。

- 説明性、監査・アセスメント対応の効率化: UN-R155のような法規に対し、業界標準に準拠していることで適合性を容易に示すことができます。

- 社会的信頼・業界貢献: 業界全体で協力することでセキュリティ対策のベースラインが向上し、社会的な信頼を高めます。

具体的な事例として、車載ネットワークで広く使われるCAN通信のメッセージ認証技術が挙げられます。CAN通信には本来、メッセージを認証する機能がありませんでした。そこで自動車業界の標準化業界団体である「JASPAR」を中心に、なりすましや再送攻撃を防ぐための標準仕様を共同で策定しました。これは、業界が協調して技術的な課題を解決した好例です。その後、業界として様々なガイドライン文章を発行していきました。

取り組み③:製品出荷後も車を守り続ける「脆弱性管理(PSIRT)」

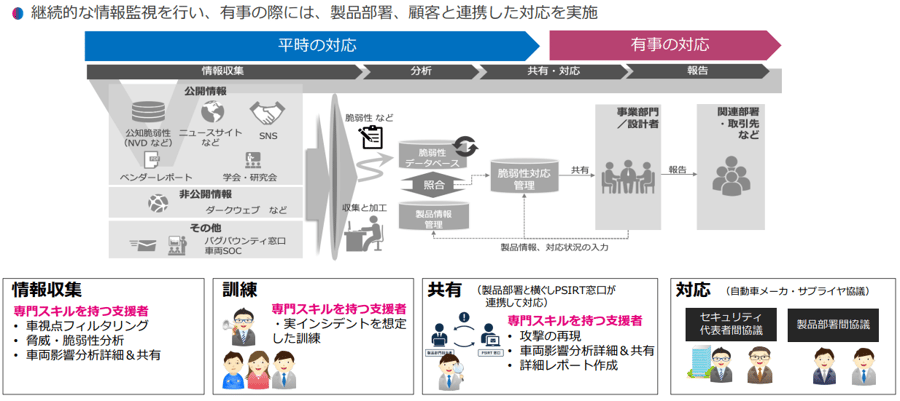

自動車は製品ライフサイクルが非常に長いため、出荷後のセキュリティ管理が不可欠です。そのために構築されたのが、PSIRT(Product Security Incident Response Team)と呼ばれる製品セキュリティ専門のインシデント対応チームです。

PSIRTの役割は、大きく2つに分かれます。

- 平時: 既知・未知の脅威や脆弱性に関する情報を継続的に監視し、自社製品への影響を分析します。また、インシデントを想定した訓練を実施し、対応能力を維持・向上させます。

- 有事: 実際にインシデントが発生した場合、迅速に攻撃の再現や影響分析を行い、対策を開発・報告します。製品開発部門や横串を通すセキュリティ窓口、外部の専門家と緊密に連携し、組織全体で対応にあたります。

PSIRTは単なる監視部隊ではなく、いざというときには組織横断的な対応能力を支える司令塔としてチームで動けるようにする役割を担っているのです。

取り組み④:客観性を担保する「専門家」の確保

高度なセキュリティを確保するには、社内に専門チームを育成するだけでなく、外部の第三者による客観的な視点を取り入れることが極めて重要です。特に、開発した対策が本当に有効かを検証する製品評価の段階や、市場投入後に新たな脅威に備える継続的な監視の段階では、社内の主観的な判断に依存するのは大きなリスクを伴います。ここで、第三者機関による客観的な評価が品質を担保する上で不可欠となるのです。

NDIASのような第三者評価機関は、専門的な知見に基づき、製品の実機評価や診断、PSIRTの構築支援といったサービスを提供します。これにより、セキュリティ品質の評価が担当者のスキルや経験に依存する「属人的」とならず、客観的な基準で担保されるようになります。

取り組みの成果と今後の課題:データが示すセキュリティ対応の現在地

こうした長年の取り組みは、実際にどのような成果を上げているのでしょうか。データがその効果を明確に示しています。

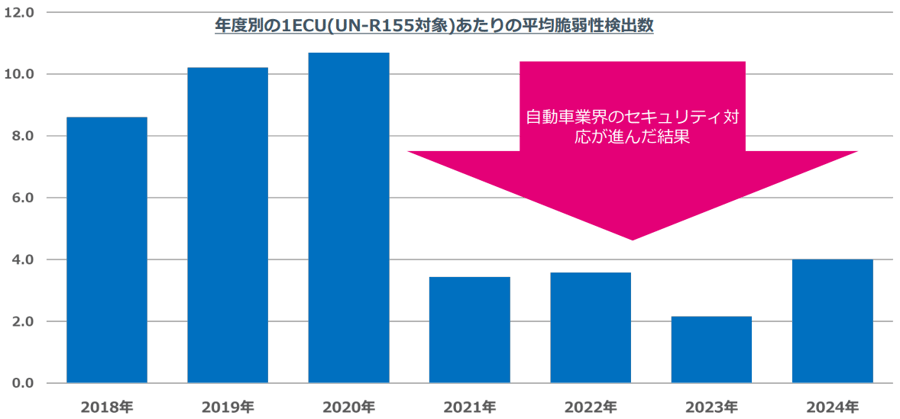

法規対応で脆弱性は大幅に減少

NDIASがこれまでに行った、車両メーカ約15社、国内外サプライヤ約25社の130以上のECU(電子制御ユニット)の評価データによると、UN-R155規則の適用が始まった2021年以降、規制対象ECUから検出される脆弱性の平均数は大幅に減少しています。これは、業界を挙げた体系的なセキュリティへの取り組みが、着実に成果を上げていることの明確な証拠です。

一方で、同データは規制対象外の製品では依然として多くの脆弱性が残存していることも示しており、法規制がセキュリティ品質向上の直接的な駆動力となっていることが明確に見て取れます。

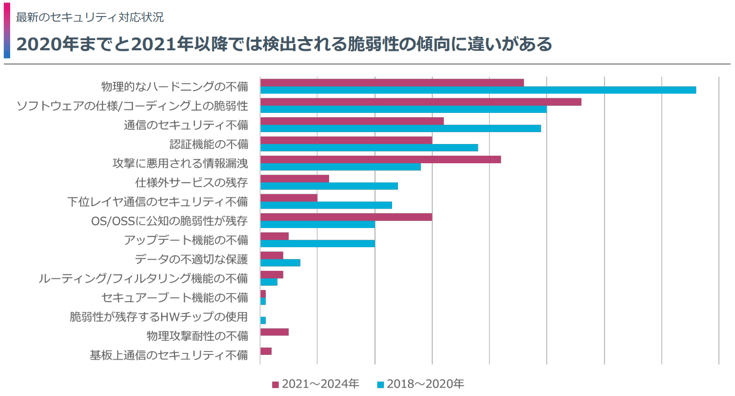

今なお残る課題と継続的監視の重要性

物理的なハードニング(不正なアクセスを防ぐ対策)といった基本的な対策が進む一方で、ソフトウェアのコーディング上の不備や、オープンソースソフトウェア(OSS)に含まれる既知の脆弱性といった問題は、同じペースでは減少していません。

この事実は、出荷前にすべての脆弱性をゼロにすることは現実的に不可能であり、出荷後も継続的に脆弱性を監視し、迅速に対応するPSIRTのような活動がいかに重要であるかを物語っています。

自動車からすべてのIoT製品へ:製造業が今すぐ活かせる教訓

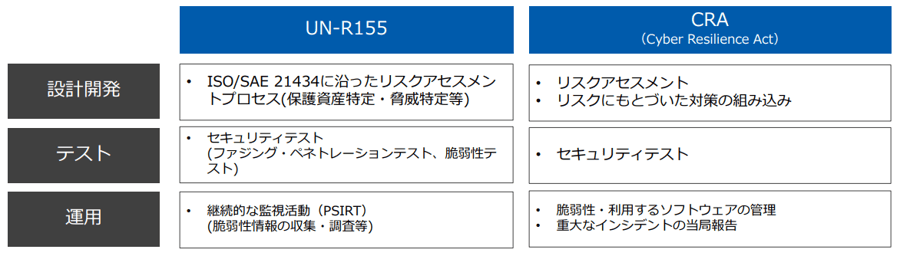

自動車業界の経験は、他の製造業にとっても決して無関係ではありません。現在、EUの「サイバーレジリエンス法(CRA)」や「無線機器指令(RED)」をはじめ、世界中でIoT機器に対するセキュリティ規制の導入が進んでいます。

以下の表は、自動車向けのUN-R155と広範なIoT機器を対象とするCRAの主要要求事項を比較したものです。ご覧の通り、対象製品は違えど、セキュリティライフサイクル全体をカバーするという思想は完全に共通しています。

以下の表は、自動車向けのUN-R155と広範なIoT機器を対象とするCRAの主要要求事項を比較したものです。ご覧の通り、対象製品は違えど、セキュリティライフサイクル全体をカバーするという思想は完全に共通しています。

どちらの規則・規制も、リスクアセスメントに基づく設計、セキュリティテストによる検証、そしてPSIRTによる出荷後の脆弱性管理を中核に据えています。つまり、自動車業界が構築してきた「組織」「技術」「脆弱性管理」「専門家の確保」という4つの柱からなる取り組みは、これらの新しい規制に備えるすべての製造業者にとって、実績に裏打ちされた非常に有用な事例となるのです。

まとめ:総合的な取り組みで未来の「モノづくり」を守る

自動車業界の10年にわたる実践は、サイバーセキュリティがもはや単独の技術課題ではなく、組織、プロセス、そして業界連携を含めた総合的な取り組みであることを示しています。

自動車業界の事例から学ぶ4つのポイント

あらゆる製品がネットワークにつながる時代において、未来の「モノづくり」を守るためには、包括的なセキュリティアプローチが不可欠です。しかしそれは単なる義務ではありません。製品のライフサイクル全体を通じて安全と信頼を顧客に提供することは、製造業が継続的に価値を生み出すための基盤であり、自動車業界が実施してきた教訓は、その価値創造の第一歩となるでしょう。

あらゆる製品がネットワークにつながる時代において、未来の「モノづくり」を守るためには、包括的なセキュリティアプローチが不可欠です。しかしそれは単なる義務ではありません。製品のライフサイクル全体を通じて安全と信頼を顧客に提供することは、製造業が継続的に価値を生み出すための基盤であり、自動車業界が実施してきた教訓は、その価値創造の第一歩となるでしょう。

NDIASについて

株式会社NDIASは、サイバーセキュリティへの深い知見と、自動車業界・製造業への深い理解を両立させた専門家集団です。私たちの強みは、理論と実践を融合させ、自動車の開発プロセスやライフサイクル、業界動向といった特有の文脈を踏まえた上で、最適なセキュリティソリューションを提供できる点にあります。

本稿で提示した取り組みの実行、すなわち組織のプロセス構築コンサルティングから、製品のセキュリティ評価・ペネトレーションテスト、PSIRT担当者向けの教育・訓練まで、製品ライフサイクル全体にわたってお客様をご支援します。製造業のサイバーセキュリティに関するお悩みは、ぜひ私たちにご相談ください。

サービスの詳細は、当社ウェブサイトにてご確認いただけます。