NRIセキュアテクノロジーズ株式会社(以下、NRIセキュア)は、ソフトウェアのソースコードを診断し、セキュリティ上の問題点を網羅的に洗い出す「ソースコード診断」サービスに、「Lite(ライト)」プラン(以下、本プラン)を新たに追加し、本日提供を開始します。ソフトウェア開発企業向けに提供する本プランでは、バックドア[i]検査の診断項目に絞ることで、より短期間でソースコードを診断します。

経済安全保障推進法[ii]の施行により、企業には委託先を含めたソフトウェアサプライチェーン[iii]全体のセキュリティ対策が今まで以上に求められるようになりました。その対策の一つとして、企業が開発を委託したソフトウェアにおいても、その安全性を担保するため、バックドア検査の需要が高まっています。そのような需要に応えるために、本プランでは、従来のソースコード診断サービスではオプションとして提供していたバックドア検査の項目に特化して診断を実施します。

本プランの概要と特長

本プランは、バックドア検査の観点を中心として診断項目を絞り込んだ、ソースコード診断サービスの軽量版です。NRIセキュアの専門家が企業から診断対象のソースコードを受け取り、ツールによる診断と手動診断の2つの方法で、バックドアおよびそれに付随する脆弱性の有無を診断します。その結果判明したセキュリティ上のリスクの対策優先順位を判断し(トリアージ)、診断結果と推奨対策を報告します(図1を参照)。

図1:「ソースコード診断 Lite」の提供イメージ図

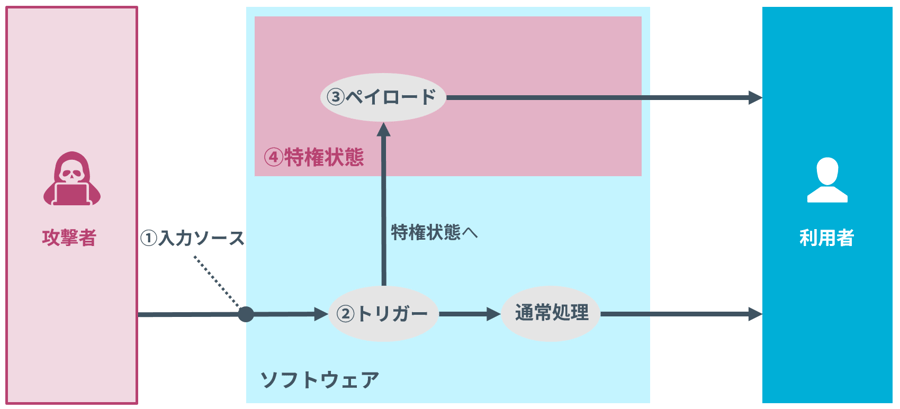

攻撃者がバックドアを動作させる際には、バックドアへ到達するための入力箇所(入力ソース)、入力がバックドアを動作させる条件に一致するかを判定する動作(トリガー)、バックドアとして振る舞う機能(ペイロード)、攻撃者があらゆる操作が可能な最高権限(特権状態)、といった4つの要素が挙げられます(詳細はご参考を参照)。これらを踏まえて、本プランのバックドア検査では、表1の6つの観点で調査し、バックドアの有無を診断します。

表1:バックドア検査の観点

|

観点 |

概要 |

|

特別な入力値 |

分岐する処理において、特別な入力値を受け取った際に不適切な処理が行われていないかを調査 |

|

隠しコマンド実行機能 |

コマンドの実行系の機能を確認し、任意のパラメータを受け付ける箇所がないかを調査 |

|

意図しないネットワーク活動 |

プライベートネットワークを探索する通信や外部へのビーコン通信など、診断対象のソフトウェアで通常利用しない不適切な通信が行われていないかを調査 |

|

脆弱な設定や機能の埋め込み |

システムのセキュリティ上重要であるパラメータをアプリケーションから変更できる箇所がないかを調査 |

|

過度な権限付与 |

特権など、過剰な権限が利用されている箇所がないかを調査 |

|

難読化 |

難読化・暗号化された文字列に不適切な内容が含まれていないかを調査 |

本プランは、NRIセキュアが持つ診断に関する長年のノウハウを活かしており、国際的なセキュリティ関連資格を保有する専門家が診断にあたります。また、従来のソースコード診断に比べて診断項目が少ないため、短期間で効率的な検査が可能です。

本プランの詳細については、次のWebサイトをご参照ください。

https://www.nri-secure.co.jp/service/assessment/source_code

NRIセキュアは本プランをはじめさまざまな製品・サービスの提供を通じて、より多くの企業がソフトウェアサプライチェーンのセキュリティ対策を強化できるよう支援し、安全・安心な情報システム環境と社会の実現に貢献していきます。

[i] バックドアは裏口・勝手口を意味し、サイバーセキュリティにおけるバックドアは「限られた人物のみが対象システムを操作できるシステム仕様に記載されない隠された機能」を指します。開発者がメンテナンス目的で作成したケースもあれば、再委託事業者の不正行為により追加されるケース、脆弱性が意図せずバックドアとして動作するケースなど様々なパターンが考えられます。

[ii] 経済安全保障推進法:国際情勢の複雑化、社会経済構造の変化等に伴い、安全保障の確保を推進するために制定された法律です。詳細は以下のサイトをご参照ください。

https://www.cao.go.jp/keizai_anzen_hosho/suishinhou/suishinhou.html

[iii] ソフトウェアサプライチェーンは、ソフトウェアの調達から製造、提供、運用に関わるプロセス全般と、その過程で取り扱われるソフトウェア部品や関連組織で構成されます。自社以外が開発した製品やITサービスをソフトウェア部品として調達し、組み込むことが増えています。ソフトウェアサプライチェーンに対する攻撃では、ソフトウェアの開発や配布プロセスを侵害することでソフトウェアやアップデートプログラムに悪意あるコードを埋め込み、当該コードを悪用して標的組織を侵害するといったことが行われるため、ソフトウェアサプライチェーン全体を通して対策が求められています。

ご参考

サイバー攻撃において、ソフトウェアに埋め込まれたバックドアが動作する際には、大きく4つの要素が関わっています。

①入力ソース

バックドアへ到達するための入力箇所。APIや開発者のみが知るデバッグポートなどがあります。

②トリガー

入力がバックドアを動作させる条件に一致するかを判定します。

③ペイロード

バックドアとして振る舞う機能。特権画面や任意のOSコマンドの実行などが該当します。

④特権状態

バックドアで提供される権限。システムの掌握を容易にするため強力な権限を付与することが多いです。

図2:サイバー攻撃におけるバックドア内部処理の概念図

ニュースに関するお問い合わせ

NRIセキュアテクノロジーズ株式会社 広報担当

E-mail:info@nri-secure.co.jp