電話認証・ワンタイムパスワード認証なら Uni-ID MFA

利用環境に合わせて自由に選べる

ワンタイムパスワード認証エンジン

ID・パスワード認証に加え、認証を強化する

ワンタイムパスワード認証を容易に実装できます

- 標準規格(OATH TOTP)※に準拠した

ワンタイムパスワード発行 - LDAP中継機能により、

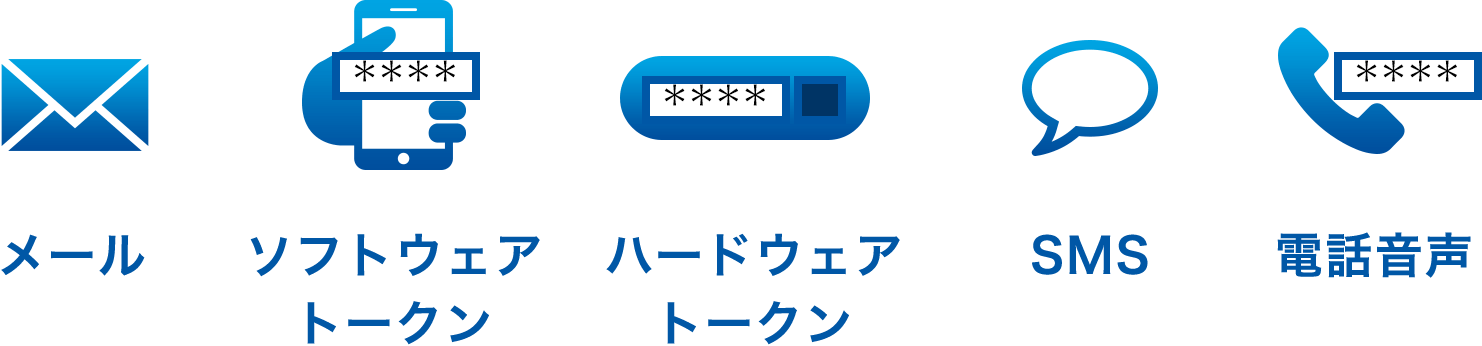

既存アプリケーションを改修せずに容易に実装 - ハードウェア、ソフトウェア、メール、SMS、

電話と幅広く対応。ユーザーの利用環境に合わせ併用可能 - 最短2週間でモジュールお渡し。

シンプルで余計な機能がないため低コストを実現

※ OATH:Initiative for Open Authenticationで定義されているオープンスタンダードで強固な認証基盤(フレームワーク)の規格。https://openauthentication.org/

TOTP:Time-based One-time Password Algorithm。IETFが発行するRFC6238で実装方式が定義されているワンタイムパスワード認証に関する国際標準仕様。

詳しくは、https://tools.ietf.org/html/rfc6238をご参照ください。

2要素認証・ワンタイムパスワード認証の導入ならUni-ID MFA

ワンタイムパスワードを活用した多要素認証や2段階認証など、

認証強化に関するご相談やご要望など、お気軽にお問合せください。

不正ログイン、不正取引、なりすまし対策。

パスワード認証だけで大丈夫ですか?

不正アクセスの被害状況

-

パスワード設定/

管理の甘さに

つけ込んだもの48.6%

-

不正送金 被害額

約16.8億円

-

被害件数

1,840件

2017年は、仮想通貨アカウントへの不正アクセスや不正送金が急増。

不正送金被害者23人のうち20人(87.0%)が、

二段階認証を利用していなかったというデータも※2

※1)警視庁 平成28年中におけるサイバー空間をめぐる脅威の情勢等について

※2)警視庁 平成29年上半期におけるサイバー空間をめぐる脅威の情勢等について

看過できないユーザーのID/PASS 利用の実態

POINT

01

第三者でも憶測しやすい

シンプルなパスワードが多い

出典:よく使われるパスワード、Keeper Securityが2016年度のリスト公開

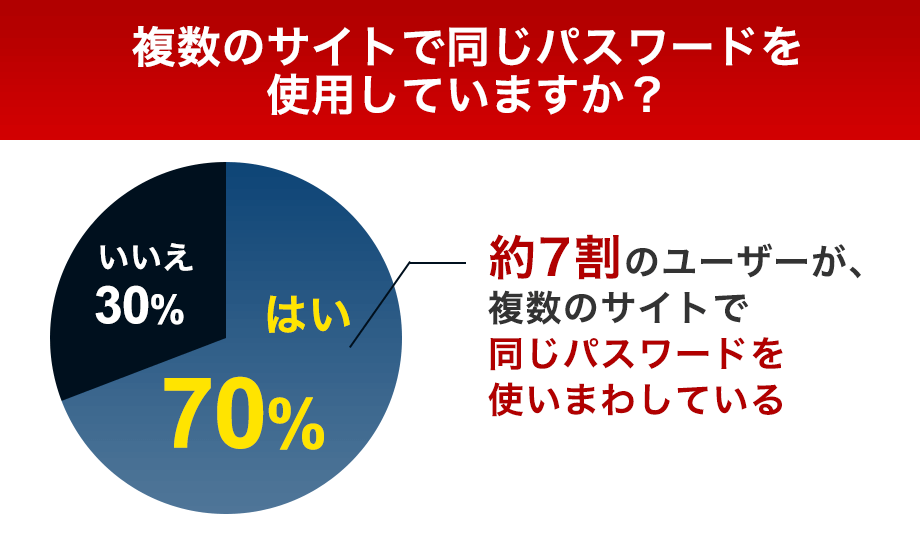

POINT

02

約7割が同じパスワードを

使いまわしている

出典:IPA「オンライン本人認証方式の実態調査 報告書」2014年より抜粋

認証セキュリティを強化する

ワンタイムパスワード認証

ワンタイムパスワード認証

のメリットとは?

-

不正ログイン/なりすましを

阻止できる

ユーザーが所有している

トークンでのみ

正しいワンタイムパスワードが

生成できます。 -

1回限りの使い捨てであるため

安全性が高い

短時間のみ有効かつ1回限りの

使い捨てであるため、盗まれて

使い回されることがありません。 -

幅広いツール/手段を

選択可能

規格化により、スマートフォン

ハードウェアトークン/SMS

電話通知など最適な形式を

選ぶことができます。

ユーザー認証強化を手軽に。

NRIセキュアのワンタイムパスワード認証エンジン

Uni-ID MFA 3つの特長

2要素認証・ワンタイムパスワード認証の導入ならUni-ID MFA

ワンタイムパスワードを活用した多要素認証や2段階認証など、

認証強化に関するご相談やご要望など、お気軽にお問合せください。

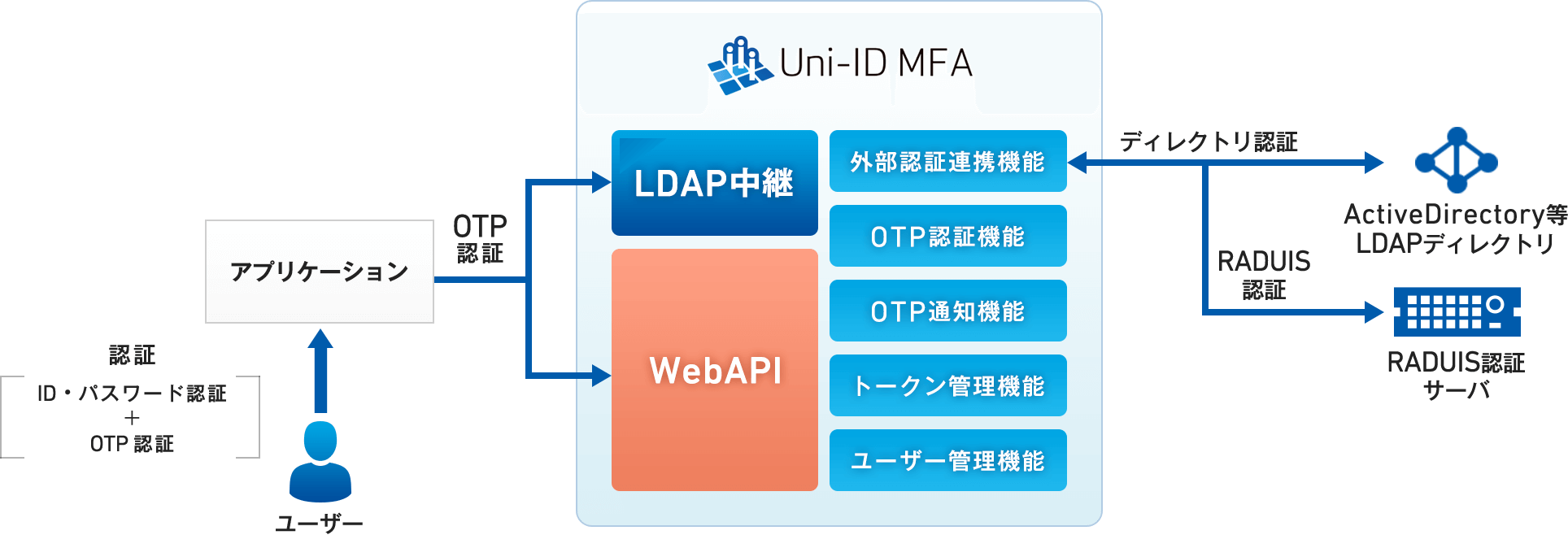

特長 01

アプリケーションの改修不要

シンプルで余計な機能がないため低コストを実現

アプリケーションとの連携は、LDAPまたはWeb APIインターフェースにより実現できます。

Active Directory等の認証ディレクトリを利用しているアプリケーションに対しては、Uni-ID MFAが提供する「LDAP中継機能」を組み合わせることで、アプリケーションを改修することなく簡単に多要素認証の機能を追加することができます。

また、Uni-ID MFAが提供する多要素認証APIを利用することで、ユーザ一の一括登録やワンタイムパスワード認証のタイミング制御などをアプリケーションから行うことも可能です。

特長 02

幅広い手段の併用が可能

ユーザーの利用環境にあわせて柔軟に組み合わせ

※SMS/電話認証は2018年3月に提供予定

ワンタイムパスワードの標準規格であるOATH TOTPに準拠した認証機能を提供します。

同規格に準拠したハードウェアトークンはもちろんのこと、Google Authenticator等のスマートフォン向けのワンタイムパスワードトークンやメール、SMS、電話によるワンタイムパスワード発行にも対応しているため、ユーザーの利用環境にあわせて認証手段を柔軟にお選びいただけます。

特長 03

Uni-ID IFDとの連携で、セキュリティと利便性を両立

認証時のリスクレベルに応じて、認証強度を細やかに設定

認証強化によるユーザビリティの低下を防ぐには、利用リスクの高いサイトや、不正アクセスの疑いや脅威レベルが高い場合にのみ二要素認証を要求する「リスクベース認証」が有効です。なりすまし・不正取引検知ソリューション(Uni-ID IFD)を組み合わせることで、最新の攻撃行動シナリオに基づき、ユーザーのふるまい等を瞬時に分析・リスク判定。リスクが高いと判定された場合のみ、ワンタイムパスワードを要求することが可能になり、管理者にとっても、ユーザーにとっても負担の少ない安全な利用環境を提供します。

2要素認証・ワンタイムパスワード認証の導入ならUni-ID MFA

ワンタイムパスワードを活用した多要素認証や2段階認証など、

認証強化に関するご相談やご要望など、お気軽にお問合せください。

情報漏洩・不正利用などの内部犯行を許さない

より厳格化が求められる特権ID管理にも

特権IDを不正利用した情報漏洩事件・事故は後を絶たず、特権IDはより厳格な管理が求められています。

NRIセキュアテクノロジーズの提供する特権ID管理ソリューション「SecureCUBE/ Access Check」と「Uni-ID MFA」を組み合わせることで、特権IDの認証を強化。より厳格かつ堅牢な特権IDの管理・運用を実現します。

よくある質問

- Q1 どのような仕組みですか?

-

- A.

-

Uni-ID MFAはワンタイムパスワードの標準規格であるOATH TOTPに準拠したワンタイムパスワード認証機能を提供しています。同規格に準拠したハードウェアトークンやGoogleAuthenticator等のスマートフォン向けのワンタイムパスワードトークンをご利用いただけます。OATHとは、Initiative for Open Authenticationで定義されているオープンスタンダードで強固な認証基盤(フレームワーク)の規格です。TOTPとは、IETFが発行するRFC6238で実装方式が定義されているワンタイムパスワード認証に関する国際標準仕様です。

各仕様の詳細は、下記サイトをご参照ください。

OATH:https://openauthentication.org/

TOTP:https://tools.ietf.org/html/rfc6238

-

Q2

アプリ改修せずに導入可能とは

具体的にどのように導入することができるのですか? -

- A.

- ActiveDirectory等の認証ディレクトリを利用しているアプリケーションに対してUni-ID MFAが提供する「LDAP中継機能」を組み合わせることで、アプリケーションを改修することなく簡単にワンタイムパスワード認証機能を追加することができます。また、Uni-ID MFAが提供する「多要素認証 Web API」を利用することで、ユーザー一括登録やワンタイムパスワード認証タイミング制御などをアプリケーションから行うことが可能です。

- Q3 自社アプリケーションに組み込みたいのですが、可能ですか?

-

- A.

- 様々な多要素認証を導入したい対象システムやアプリケーション状況に応じて組み込み方法を選択することが可能です。Uni-ID MFAが提供するWeb APIの認証機能を呼び出すことで、アプリケーションへの影響を最小限に多要素認証機能を導入することが可能です。

- Q4 認証手段は何を選択するのがよいでしょうか?

-

- A.

- 認証手段は、ハードウェア、ソフトウェア、SMS、メール、電話と様々な認証手段をお選びいただけます。どの手段を選ぶべきかは、規模、用途、認証レベル、コストバランスを含めて検討する必要があります。どの手段を選ぶべきか迷われている場合は、専門スタッフよりアドバイスさせていただくことも可能ですので、お気軽にご相談ください。

- Q5 提供形態は?

-

- A.

-

ワンタイムパスワード発行・ユーザー登録・削除等に必要な機能をパッケージで提供します。

オンプレはもちろん、クラウド上で構築されたアプリケーションにも対応可能です。

- Q6 導入期間は?

-

- A.

-

Uni-ID MFAのモジュールは、2週間でお渡し可能です。

なお、「多要素認証 Web API」をご利用の場合は、別途管理者様向けのアプリケーション開発が必要です。

稼働環境

| 稼働環境 | バージョン | |

|---|---|---|

| OS | Linux | RedHat Enterprise Linux 6.x, 7.x |

| ミドルウェア/DB | Java | Java version8 |

| Apache | Apache Web Server 2.2.x, 2.4x Apache Tomacat 8.0.x |

|

| DB | MySQL version5.5以降 | |

| ハードウェア |

CPU・メモリ・ディスク容量につきましては、 ユーザーボリュームによりますのでお問い合わせください。 |

|

2要素認証・ワンタイムパスワード認証の導入ならUni-ID MFA

ワンタイムパスワードを活用した多要素認証や2段階認証など、

認証強化に関するご相談やご要望など、お気軽にお問合せください。